使用 Azure Active Directory B2C 設定 IDology 的教學課程

在此範例教學課程中,我們會提供如何將 Azure AD B2C 與 IDology (英文) 整合的指引。 IDology 是具有多個解決方案的身分識別驗證和校訂提供者。 在此範例中,我們將涵蓋 IDology 所提供的 ExpectID 解決方案。

必要條件

若要開始,您需要:

- Azure 訂用帳戶。 如果沒有訂用帳戶,您可以取得免費帳戶。

- 連結至您 Azure 訂用帳戶的 Azure AD B2C 租用戶。

案例描述

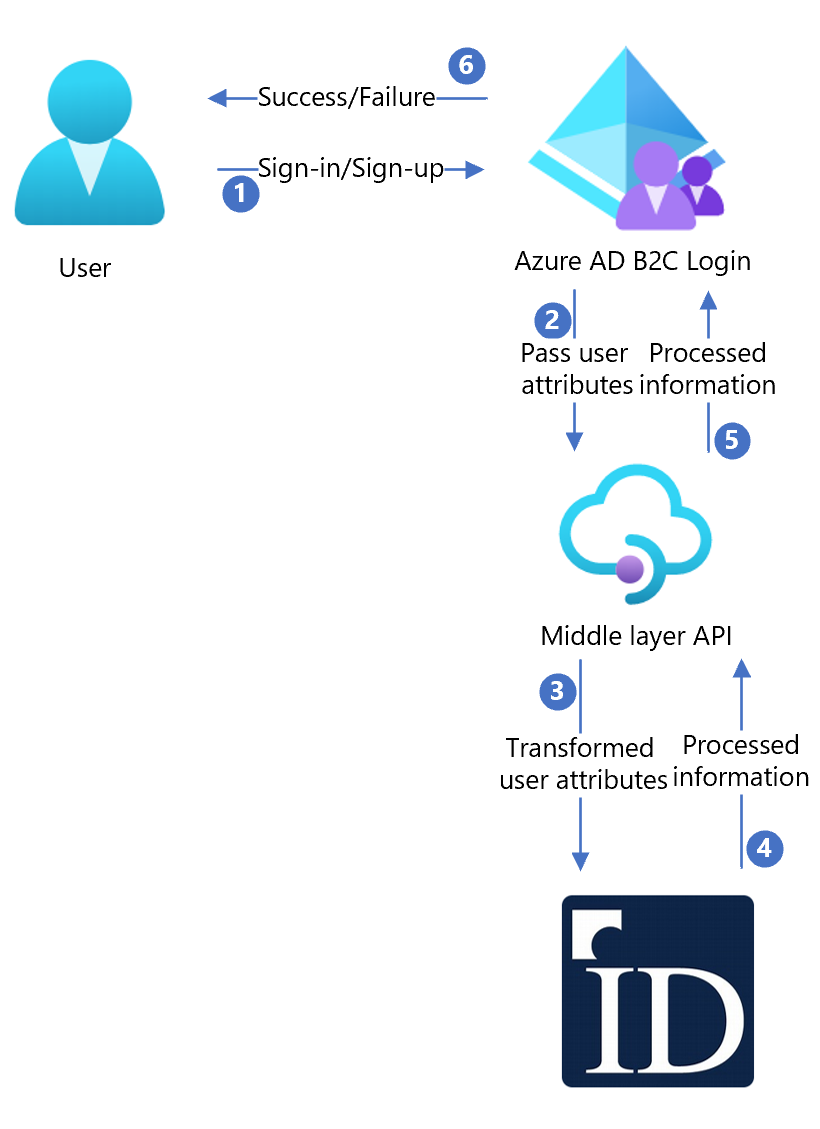

IDology 整合包括下列元件:

- Azure AD B2C:負責驗證使用者認證的授權伺服器。 其亦稱為識別提供者。

- IDology:IDology 服務會接受使用者提供的輸入,並驗證使用者的身分識別。

- 自訂 REST API – 此 API 會實作Microsoft Entra識別碼與 IDology 服務之間的整合。

下列架構圖顯示該實作。

| 步驟 | 描述 |

|---|---|

| 1 | 使用者抵達登入頁面。 |

| 2 | 使用者選取註冊選項以建立新帳戶,並在頁面中輸入資訊。 Azure AD B2C 會收集使用者屬性。 |

| 3 | Azure AD B2C 會呼叫中介層 API,並傳遞使用者屬性。 |

| 4 | 中介層 API 會收集使用者屬性,並將其轉換成 IDOlogy API 可以取用的格式。 然後,其會將資訊傳送至 IDology。 |

| 5 | IDology 會取用並處理資訊,然後將結果傳回至中介層 API。 |

| 6 | 中介層 API 會處理資訊,並將相關資訊傳送回 Azure AD B2C。 |

| 7 | Azure AD B2C 會收到從中介層 API 傳回的資訊。 如果顯示 [Failure] \(失敗\) 回應,就會向使用者顯示錯誤訊息。 如果顯示 [Success] \(成功\) 回應,則使用者會通過驗證並寫入目錄。 |

注意

Azure AD B2C 也可以要求客戶執行升級驗證,但此案例不在此教學課程的討論範圍內。

使用 IDology 上線

IDology 提供各種不同的解決方案,您可以在這裡 (英文) 找到。 針對此範例,我們使用 ExpectID。

若要建立 IDology 帳戶,請連絡 IDology (英文)。

建立帳戶之後,您將會收到進行 API 設定所需的資訊。 下列各節將說明此程序。

與 Azure AD B2C 整合

第 1 部分:部署 API

將提供的 API 程式碼部署至 Azure 服務。 您可以遵循這些指示,從 Visual Studio 發佈此程式碼。

您將需要已部署服務的 URL,才能使用必要的設定來設定Microsoft Entra識別碼。

第 2 部分:設定 API

您可以在 Azure 的 App Service 中設定應用程式設定。 透過這個方法,您可以安全地設定組態,而不需要將其簽入存放庫。 您必須為 REST API 提供下列設定:

| 應用程式設定 | 來源 | 備註 |

|---|---|---|

| IdologySettings:ApiUsername | IDology 帳戶設定 | |

| IdologySettings:ApiPassword | IDology 帳戶設定 | |

| WebApiSettings:ApiUsername | 定義 API 的使用者名稱 | 用於 ExtId 設定 |

| WebApiSettings:ApiPassword | 定義 API 的密碼 | 用於 ExtId 設定 |

第 3 部分:建立 API 原則金鑰

請遵循這份文件來建立兩個原則金鑰:一個用於您在上面定義的 API 使用者名稱,另一個用於您在上面定義的 API 密碼。

範例原則會使用這些金鑰名稱:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

第 4 部分:設定 Azure AD B2C 原則

遵循這份文件來下載 LocalAccounts 入門套件 (英文),並設定 Azure AD B2C 租用戶的原則。 請遵循指示,直到您完成 [測試自訂原則] 區段。

下載這裡 (英文) 的這兩個範例原則。

更新這兩個範例原則:

開啟這兩個原則:

在

Idology-ExpectId-API區段中,以上面部署的 API 位置更新ServiceUrl中繼資料項目。將

yourtenant取代為您的 Azure AD B2C 租用戶名稱。 例如,如果 Azure AD B2C 租用戶的名稱是contosotenant,請將yourtenant.onmicrosoft.com的所有執行個體取代為contosotenant.onmicrosoft.com。

開啟 TrustFrameworkExtensions.xml 檔案:

尋找

<TechnicalProfile Id="login-NonInteractive">元素。 以稍早所建立 IdentityExperienceFramework 應用程式識別碼來取代IdentityExperienceFrameworkAppId的兩個執行個體。以稍早所建立 ProxyIdentityExperienceFramework 應用程式識別碼來取代

ProxyIdentityExperienceFrameworkAppId的兩個執行個體。

使用這兩個更新的範例原則,取代在步驟 1 中上傳至 Azure AD B2C 的 SignInorSignUp.xml 和 TrustFrameworkExtensions.xml。

注意

作為最佳做法,建議客戶在屬性集合頁面上新增同意通知。 通知使用者,告知資訊將傳送至協力廠商服務以進行身分識別驗證。

測試使用者流程

開啟 Azure AD B2C 租用戶,然後選取 [原則] 底下的 [使用者流程]。

選取您先前建立的使用者流程。

選取 [執行使用者流程],然後選取下列設定:

應用程式:選取註冊的應用程式 (範例為 JWT)。

回覆 URL:選取 [重新導向 URL]。

選取 [執行使用者流程]。

完成註冊流程並建立帳戶。

登出。

完成登入流程。

當您輸入 continue (繼續) 之後,將會出現 IDology 拼圖。

後續步驟

如需其他資訊,請檢閱下列文章: