使用 FortiGate NVA 設定 Azure Stack Hub 的 VPN 閘道

本文說明如何建立 Azure Stack Hub 的 VPN 連線。 VPN 閘道是一種虛擬網路閘道類型,可在 Azure Stack Hub 中的虛擬網路與遠端 VPN 閘道之間傳送加密流量。 下列程式會在資源群組內部署一個 VNET 與 FortiGate NVA、網路虛擬設備。 它也提供在 FortiGate NVA 上設定 IPSec VPN 的步驟。

必要條件

存取具有可用容量的 Azure Stack Hub 整合系統,以部署此解決方案所需的計算、網路和資源需求。

注意

這些指示不適用於 Azure Stack 開發工具套件 (ASDK),因為 ASDK 中的網路限制。 如需詳細資訊,請參閱 ASDK 需求和考慮。

存取裝載 Azure Stack Hub 整合系統的內部部署網路中 VPN 裝置。 裝置必須建立IPSec通道,其符合部署參數中所述 的參數。

Azure Stack Hub Marketplace 中可用的網路虛擬設備 (NVA) 解決方案。 NVA 會控制從周邊網路流向其他網路或子網的網路流量。 此程式會使用 Fortinet FortiGate 新一代防火牆單一 VM 解決方案。

注意

如果您沒有 適用於 Azure BYOL 的 Fortinet FortiGate-VM 和 FortiGate NGFW - Azure Stack Hub Marketplace 中可用的單一 VM 部署 (BYOL), 請連絡您的雲端操作員。

若要啟用 FortiGate NVA,您至少需要一個可用的 FortiGate 授權檔案。 有關如何取得這些授權的資訊,請參閱 Fortinet 文件庫一文 註冊和下載您的授權。

此程式會使用 Single FortiGate-VM 部署。 您可以找到如何將 FortiGate NVA 連線到內部部署網路中 Azure Stack Hub VNET 的步驟。

如需如何在主動-被動式 (HA) 設定中部署 FortiGate 解決方案的詳細資訊,請參閱 Azure 上的 FortiNet 文檔庫文章 HA for FortiGate-VM。

部署參數

下表摘要說明這些部署中用於參考的參數。

| 參數 | 值 |

|---|---|

| FortiGate 實例名稱 | forti1 |

| BYOL 授權/版本 | 6.0.3 |

| FortiGate 系統管理用戶名稱 | fortiadmin |

| 資源群組名稱 | forti1-rg1 |

| 虛擬網路名稱 | forti1vnet1 |

| VNET 位址空間 | 172.16.0.0/16* |

| 公用 VNET 子網名稱 | forti1-PublicFacingSubnet |

| 公用 VNET 位址前綴 | 172.16.0.0/24* |

| 在 VNET 子網名稱內 | forti1-InsideSubnet |

| 在 VNET 子網前置詞內 | 172.16.1.0/24* |

| FortiGate NVA 的 VM 大小 | 標準F2s_v2 |

| 公用 IP 位址名稱 | forti1-publicip1 |

| 公用IP位址類型 | 靜態 |

注意

* 如果 172.16.0.0/16 與內部部署網路或 Azure Stack Hub VIP 集區重疊,請選擇不同的位址空間和子網前綴。

部署 FortiGate NGFW Marketplace 專案

開啟 Azure Stack Hub 使用者入口網站。

選取 [建立資源 ],然後搜尋

FortiGate。

選取 [FortiGate NGFW ],然後選取 [ 建立]。

使用部署參數數據表中的參數完成基本概念。

![[基本] 畫面具有清單和文本框中輸入之部署參數數據表的值。](media/azure-stack-network-howto-vnet-to-onprem/image7a.png?view=azs-2408)

選取 [確定]。

使用 部署參數數據表提供虛擬網路、子網和 VM 大小詳細數據 。

警告

如果內部部署網路與IP範圍

172.16.0.0/16重疊,您必須選取並設定不同的網路範圍和子網。 如果您想要使用與部署參數數據表中不同的名稱和範圍,請使用不會與內部部署網路衝突的參數。 在 VNET 內設定 VNET IP 範圍和子網範圍時,請小心。 您不希望此範圍與內部部署網路中存在的IP範圍重疊。選取 [確定]。

設定 FortiGate NVA 的公用 IP:

![[IP 指派] 對話框會顯示 “Public IP 位址名稱” 的 forti1-publicip1 值,以及 [公用 IP 位址類型] 的 [靜態]。](media/azure-stack-network-howto-vnet-to-onprem/image8a.png?view=azs-2408)

選取 [確定]。 然後選取 [ 確定]。

選取 建立。

部署大約需要 10 分鐘的時間。

設定 VNET 的路由 (UDR)

開啟 Azure Stack Hub 使用者入口網站。

選取 [資源群組]。 輸入

forti1-rg1篩選條件,然後按兩下 forti1-rg1 資源群組。

選取 'forti1-forti1-InsideSubnet-routes-xxxx' 資源。

選取 [設定] 下的 [路由]。

![[設定] 對話框中已選取 [路由] 按鈕。](media/azure-stack-network-howto-vnet-to-onprem/image10a.png?view=azs-2408)

刪除至因特網路由。

選取 [是]。

選取 [新增 ] 以新增路由。

將路由

to-onprem命名為 。輸入IP網路範圍,定義VPN將連線的內部部署網路網路範圍。

選取 [下一個躍點類型] 和

172.16.1.4的 [虛擬設備]。 如果您使用不同的IP範圍,請使用您的IP範圍。![[新增路由] 對話框會顯示已輸入到文字框中的四個值。](media/azure-stack-network-howto-vnet-to-onprem/image12a.png?view=azs-2408)

選取儲存。

啟用 FortiGate NVA

啟用 FortiGate NVA,並在每個 NVA 上設定 IPSec VPN 連線。

若要啟用每個 FortiGate NVA,將需要來自 Fortinet 的有效授權檔。 在您啟用每個 NVA 之前,NVA 才會運作。 如需如何取得授權檔案和啟用 NVA 步驟的詳細資訊,請參閱 Fortinet 文檔庫一文 註冊和下載您的授權。

啟用 NVA 之後,請在 NVA 上建立 IPSec VPN 通道。

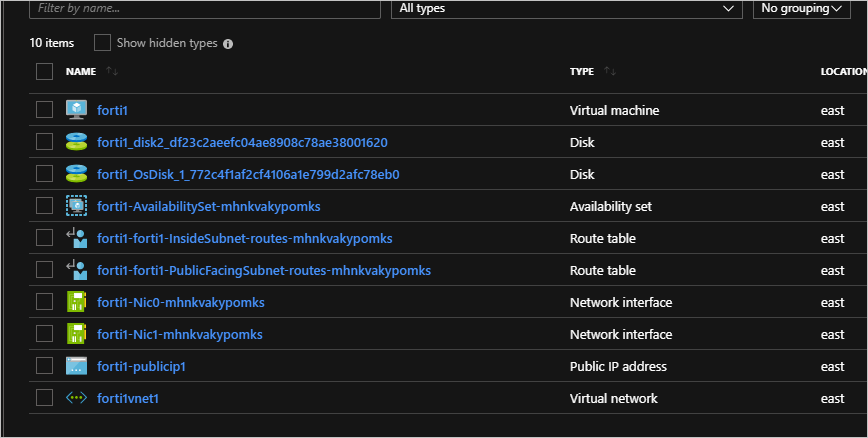

開啟 Azure Stack Hub 使用者入口網站。

選取 [資源群組]。 在篩選中輸入

forti1,然後按兩下 forti1 資源群組。按兩下 資源群組刀鋒視窗中資源類型清單中的 forti1 虛擬機。

![forti1 虛擬機 [概觀] 頁面會顯示 forti1 的值,例如[資源群組] 和 [狀態]。](media/azure-stack-network-howto-vnet-to-onprem/image13a.png?view=azs-2408)

複製指派的IP位址、開啟瀏覽器,然後將IP位址貼到網址列中。 月臺可能會觸發警告,指出安全性憑證不受信任。 無論如何,繼續。

輸入您在部署期間提供的 FortiGate 系統管理使用者名稱和密碼。

![[登入] 對話框具有使用者和密碼文字框,以及 [登入] 按鈕。](media/azure-stack-network-howto-vnet-to-onprem/image14a.png?view=azs-2408)

選取 [系統>韌體]。

選取顯示最新韌體的方塊,例如

FortiOS v6.2.0 build0866。![[韌體] 對話框具有韌體標識符 “FortiOS v6.2.0 build0866”。版本信息的連結有兩個按鈕:[備份組態和升級] 和 [升級]。](media/azure-stack-network-howto-vnet-to-onprem/image15a.png?view=azs-2408)

選取 [備份設定] 並升級>[繼續]。

NVA 會將其韌體更新為最新的組建並重新啟動。 此程式大約需要五分鐘的時間。 登入 FortiGate Web 控制台。

按兩下 [VPN>IPSec 精靈]。

例如

conn1,在 [VPN 建立精靈] 中輸入 VPN 的名稱。選取 [此網站位於 NAT 後方]。

![[VPN 建立精靈] 的螢幕快照會顯示在 VPN 設定的第一個步驟中。已選取下列值:[範本類型]、[FortiGate] 的 [站對站]、[遠端裝置類型] 的 [FortiGate],以及 [此月臺位於 NAT 後方],用於 NAT 組態。](media/azure-stack-network-howto-vnet-to-onprem/image16a.png?view=azs-2408)

選取 [下一步]。

輸入您要連線的內部部署 VPN 裝置遠端 IP 位址。

選取 port1 作為 [傳出介面]。

選取 [預先共用金鑰 ],然後輸入 [和記錄] 預先共用密鑰。

注意

您將需要此金鑰,才能在內部部署 VPN 裝置上設定連線,也就是說,它們必須完全相符。

![[VPN 建立精靈] 的螢幕快照顯示它位於第二個步驟[驗證],並醒目提示選取的值。](media/azure-stack-network-howto-vnet-to-onprem/image17a.png?view=azs-2408)

選取 [下一步]。

選取 [本機介面] 的 [埠2]。

輸入本機子網範圍:

- forti1: 172.16.0.0/16

- forti2: 172.17.0.0/16

如果您使用不同的IP範圍,請使用您的IP範圍。

輸入代表內部部署網路的適當遠端子網,您將透過內部部署 VPN 裝置連線到該網路。

![VPN 建立精靈的螢幕快照顯示它位於第三個步驟[原則與路由]。它會顯示選取和輸入的值。](media/azure-stack-network-howto-vnet-to-onprem/image18a.png?view=azs-2408)

選取 [建立]

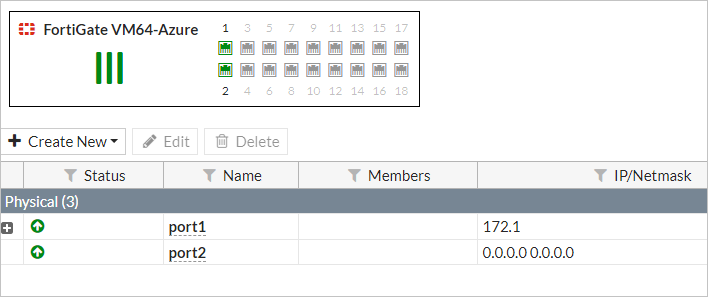

選取 [網络介面>]。

按兩下 port2。

在 [角色] 清單中選擇 [LAN] 和 [DHCP] 作為 [尋址模式]。

選取 [確定]。

設定內部部署 VPN

內部部署 VPN 裝置必須設定為建立 IPSec VPN 通道。 下表提供設定內部部署 VPN 裝置所需的參數。 如需如何設定內部部署 VPN 裝置的資訊,請參閱裝置的檔。

| 參數 | 值 |

|---|---|

| 遠端閘道IP | 指派給 forti1 的公用 IP 位址 - 請參閱 啟用 FortiGate NVA。 |

| 遠端IP網路 | 172.16.0.0/16(如果在 VNET 的這些指示中使用IP範圍)。 |

| 驗證。方法 = 預先共享金鑰 (PSK) | 從步驟 16。 |

| IKE 版本 | 1 |

| IKE 模式 | 主要 (識別元保護) |

| 階段 1 提案演算法 | AES128-SHA256、AES256-SHA256、AES128-SHA1、AES256-SHA1 |

| 迪菲-赫爾曼群組 | 14, 5 |

建立 VPN 通道

在適當設定內部部署 VPN 裝置之後,現在可以建立 VPN 通道。

從 FortiGate NVA:

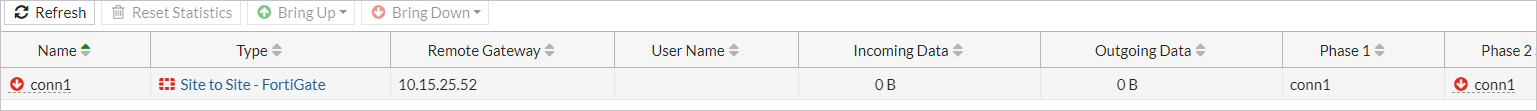

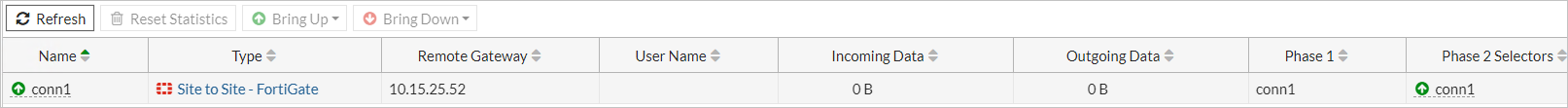

在 forti1 FortiGate Web 控制臺上,移至 [監視>IPsec 監視器]。

反白顯示 conn1,然後選取 [顯示>所有階段 2 選取器]。

測試及驗證連線能力

您可以透過內部部署 VPN 裝置,在 VNET 網路與內部部署網路之間路由。

若要驗證連線:

在 Azure Stack Hub VNET 和內部部署網路上的系統中建立 VM。 您可以依照快速入門:使用 Azure Stack Hub 入口網站建立 Windows 伺服器 VM 的指示進行。

建立 Azure Stack Hub VM 並準備內部部署系統時,請檢查:

Azure Stack Hub VM 會放在 VNET 的 InsideSubnet 上。

內部部署系統會放在內部部署網路內定義的IP範圍,如IPSec組態中所定義。 此外,也請確定內部部署 VPN 裝置的本機介面 IP 位址會以可連線到 Azure Stack Hub VNET 網路的路由提供給內部部署系統,例如

172.16.0.0/16。在建立時,請勿將任何 NSG 套用至 Azure Stack Hub VM。 從入口網站建立 VM 時,您可能需要移除預設新增的 NSG。

請確定內部部署系統OS和 Azure Stack Hub VM OS 沒有會禁止您用來測試連線的OS防火牆規則。 為了進行測試,建議您在兩個系統的操作系統內完全停用防火牆。

下一步

Azure Stack Hub 網路的差異和考慮

使用 Fortinet FortiGate 在 Azure Stack Hub 中提供網路解決方案