使用 VPN 將 Azure Stack Hub 連線至 Azure

本文說明如何建立站對站 VPN,以將 Azure Stack Hub 中的虛擬網路連線至 Azure 中的虛擬網路。

開始之前

若要完成連線設定,請先確定您在開始前擁有下列項目:

- 直接連線到因特網的 Azure Stack Hub 整合系統(多節點)部署。 您的外部公用IP位址範圍必須可從公用因特網直接連線。

- 有效的 Azure 訂用帳戶。 如果您沒有 Azure 訂用帳戶,您可以在這裡建立 免費 Azure 帳戶,。

VPN 連線圖表

下圖顯示完成後連接組態應有的樣子:

網路組態範例值

網路組態範例表格顯示本文中範例所使用的值。 您可以使用這些值,也可以參考這些值,以進一步瞭解本文中的範例:

| 價值 | Azure Stack Hub | 天藍色 |

|---|---|---|

| 虛擬網路名稱 | Azs-VNet | AzureVNet |

| 虛擬網路位址空間 | 10.1.0.0/16 | 10.100.0.0/16 |

| 子網名稱 | FrontEnd | FrontEnd |

| 子網位址範圍 | 10.1.0.0/24 | 10.100.0.0/24 |

| 閘道子網 | 10.1.1.0/24 | 10.100.1.0/24 |

在 Azure 中建立網路資源

首先,建立 Azure 的網路資源。 下列指示示範如何使用 Azure 入口網站來建立資源。

建立虛擬網路和虛擬機 (VM) 子網

- 使用 Azure 帳戶登入 Azure 入口網站。

- 在使用者入口網站中,選取 [+ 建立資源。

- 移至 [Marketplace],然後選取 [網络]。

- 選取 虛擬網路。

- 使用網路組態數據表中的資訊,識別 Azure 名稱、位址空間、子網名稱,以及 子網位址範圍的值。

- 針對 [資源群組],請建立新的資源群組,或者,如果您已經有資源群組,請選取 [使用現有的。

- 選取 VNet 的 位置。 如果您使用範例值,請選取 美國東部 或使用其他位置。

- 選擇 釘選到主控台。

- 選取 建立。

建立閘道子網

從儀錶板開啟您建立的虛擬網路資源(AzureVNet]。

在 [設定] 區段中,選取 [子網]。

選取 [閘道子網,將閘道子網新增至虛擬網路。

子網的名稱預設會設定為 GatewaySubnet。

重要

閘道子網很特殊,而且必須有此特定名稱才能正常運作。

在 [位址範圍] 字段中,確認位址是 10.100.1.0/24。

選取 [確定] 來建立閘道子網。

建立虛擬網路閘道

- 在 Azure 入口網站中,選取 [+ 建立資源。

- 移至 [Marketplace],然後選取 [網络]。

- 從網路資源清單中,選取 [虛擬網路網關]。

- 在 [名稱] 欄位中,輸入 Azure-GW。

- 若要選擇虛擬網路,請選取 [虛擬網路]。 然後從清單中選取 [AzureVnet]。

- 選擇 [公用 IP 位址]。 當 [選擇公用IP位址 ] 區段開啟 時,請選取 [建立新的 ]。

- 在 [名稱] 字段中,輸入 Azure-GW-PiP,然後選取 確定。

- 確認 訂用帳戶 和 位置 正確。 您可以將資源釘選到儀錶板。 選取 建立。

建立局域網路網關資源

在 Azure 入口網站中,選取 [+ 建立資源。

移至 [Marketplace],然後選取 [網络]。

從資源清單中,選取 [局域網路閘道。

在 [名稱] 字段中,輸入 Azs-GW。

在 [IP 位址] 欄位中,輸入先前列在網路組態數據表中之 Azure Stack Hub 虛擬網路網關的公用 IP 位址。

在 [位址空間] 字段中,從 Azure Stack Hub 輸入 10.1.0.0/24 和 10.1.1.0/24AzureVNet的地址空間。

確認您的 訂用帳戶、資源群組和 位置 正確無誤,然後選取 [建立]。

建立連線

在使用者入口網站中,選取 [+ 建立資源。

移至 [Marketplace],然後選取 [網络]。

從資源清單中,選取 [連線]。

在 基本 設定 區段中,針對 連線類型,選擇 站對站 (IPSec)。

選取 訂用帳戶、資源群組,以及 位置,然後選取 [確定] 。

在 [設定] 區段上,選取 [虛擬網络網關],然後選取 [Azure-GW]。

選取 [局域網络閘道],然後選取 [Azs-GW。

在 連線名稱中,輸入 Azure-Azs。

在 共用金鑰 (PSK)中,輸入 12345,然後選取 [確定]。

注意

如果您針對共用金鑰使用不同的值,請記住它必須符合您在連接另一端建立的共用密鑰值。

檢閱 [摘要] 區段,然後選取 [確定]。

建立自定義IPSec原則

需要自定義IPSec原則,才能使Azure與 Azure Stack Hub對應。

建立自訂原則:

$IPSecPolicy = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup ECP384 ` -IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256 -PfsGroup ECP384 -SALifeTimeSeconds 27000 ` -SADataSizeKilobytes 102400000將原則套用至連線:

$Connection = Get-AzVirtualNetworkGatewayConnection -Name myTunnel -ResourceGroupName myRG Set-AzVirtualNetworkGatewayConnection -IpsecPolicies $IPSecPolicy -VirtualNetworkGatewayConnection $Connection

建立 VM

現在在 Azure 中建立 VM,並將它放在虛擬網路中的 VM 子網上。

在 Azure 入口網站中,選取 [+ 建立資源。

移至 [Marketplace],然後選取 [運算]。

在 VM 映射清單中,選取 Windows Server 2016 Datacenter Eval 映射。

在 [Basics] 區段中,針對 [名稱]輸入 AzureVM。

輸入有效的使用者名稱和密碼。 建立 VM 之後,您可以使用此帳戶登入 VM。

提供 訂用帳戶、資源群組和 位置,然後選擇 [確定]。

在 [大小] 區段上,選取此實例的 VM 大小,然後選取 [選取。

在 [設定] 區段中,您可以使用預設設定。 選取 [確定] 之前,請確認:

- 已選取 AzureVnet 虛擬網路。

- 子網設定為 10.100.0.0/24。

選取 「確定」。

檢閱 [摘要] 區段上的設定,然後選取 [確定]。

在 Azure Stack Hub 中建立網路資源

接下來,在 Azure Stack Hub 中建立網路資源。

以使用者身分登入

服務管理員可以以使用者身分登入,以測試其使用者可能使用的方案、供應專案和訂用帳戶。 如果您還沒有帳戶,請在登入之前,先 建立用戶帳戶。

建立虛擬網路和 VM 子網

使用用戶帳戶登入使用者入口網站。

在使用者入口網站中,選取 [+ 建立資源。

移至 [Marketplace],然後選取 [網络]。

選取 虛擬網路。

針對 Name、位址空間、子網名稱,以及 子網位址範圍,請使用網路組態數據表中的值。

在 訂用帳戶中,您稍早建立的訂用帳戶隨即出現。

針對 資源群組,您可以建立資源群組,或如果您已經有資源群組,請選取 [使用現有的。

確認預設位置。

選擇 釘選到儀錶板。

選取 ,然後建立。

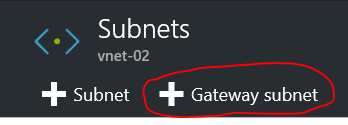

建立閘道子網

在儀錶板上,開啟您建立的編號 Azs-VNet 資源虛擬網路。

在 [設定] 區段中,選取 [子網]。

若要將網關子網新增至虛擬網路,請選擇 [網關子網]。

根據預設,子網名稱會設定為 GatewaySubnet。 若要讓閘道子網正常運作,它們必須使用 GatewaySubnet 名稱。

在 位址範圍中,確認位址是 10.1.1.0/24。

選取 「確定」來建立閘道子網。

建立虛擬網路閘道

在 Azure Stack Hub 入口網站中,選取 [+ 建立資源。

移至 [Marketplace],然後選取 [網络]。

從網路資源清單中,選取 [虛擬網路網關]。

在 Name中,輸入 Azs-GW。

選取 [虛擬網络] 項目來選擇虛擬網路。 從清單中選取 [Azs-VNet]。

選取 公用IP位址 選項。 當 [選擇公用IP位址] 區段開啟時,請選取 [建立新的 ]。

在 Name中,輸入 Azs-GW-PiP,然後選取 [確定]。

根據預設,路由型 會被選為 VPN 類型。 保留 路由型 VPN 類型。

確認 訂用帳戶 和 位置 正確。 您可以將資源固定到儀錶板。 請選擇 建立。

建立局域網路閘道

Azure Stack Hub 中 局域網路閘道的概念與 Azure 部署中的概念不同。

在 Azure 部署中,本地網路閘道表示一個內部部署環境中的實體裝置,您可以將其連接到 Azure 的虛擬網路閘道。 不過,在 Azure Stack Hub 中,連線的兩端都是虛擬網路閘道。

更一般的描述是局域網路網關資源一律會指出連線另一端的遠端閘道。

建立局域網路網關資源

登入 Azure Stack Hub 入口網站。

在使用者入口網站中,選取 [+ 建立資源。

移至 [Marketplace],然後選取 [網络]。

從資源清單中,選取 [局域網路閘道。

在 [名稱] 欄位中,輸入 Azure-GW。

在 [IP 位址] 欄位中,輸入 Azure Azure-GW-PiP中虛擬網路閘道的公用 IP 位址。 此位址稍早會出現在網路組態數據表中。

在 [位址空間] 字段中,針對您建立的 Azure VNET 位址空間,輸入 10.100.0.0/24,10.100.1.0/24。

確認您的 訂用帳戶、資源群組和 地點 值正確,然後選取 建立。

建立連線

在使用者入口網站中,選取 [+ 建立資源。

移至 [Marketplace],然後選取 [網络]。

從資源清單中,選取 [連線]。

在 [基本 設定] 區段上,針對 [連線類型],選取 [點對點 (IPSec)] 。

選取 訂用帳戶、資源群組、位置,然後選取 [確定]。

在 [設定] 區段上,選取 [虛擬網络網關],然後選取 [Azs-GW]。

選取 [局域網络網關],然後選取 [Azure-GW]。

在 連線名稱中,輸入 Azs-Azure。

在 共用金鑰 (PSK)中,輸入 12345,然後選取 [確定]。

在[摘要]區段中,選取[確定]。

建立 VM

若要檢查 VPN 連線,請建立兩個 VM:一個在 Azure 中,另一個在 Azure Stack Hub 中建立一部。 建立這些 VM 之後,您可以使用它們透過 VPN 通道來傳送和接收資料。

在 Azure 入口網站中,選取 [+ 建立資源。

移至 [Marketplace],然後選取 [計算]。

在 VM 映射清單中,選取 Windows Server 2016 Datacenter Eval 映射。

在 [Basics] 區段的 [名稱]中,輸入 Azs-VM。

輸入有效的使用者名稱和密碼。 建立 VM 之後,您可以使用此帳戶登入 VM。

提供 訂用帳戶、資源群組和 位置,然後選取 [確定] 。

在此實例的 [大小] 區段上,選取 VM 大小,然後選取 [選取]。

在 [設定] 區段上,接受預設值。 請確定已選取 Azs-VNet 虛擬網路。 確認子網已設定為 10.1.0.0/24。 然後選擇[確定] 。

在 [摘要] 區段上,檢查設定,然後選取 [確定] 。

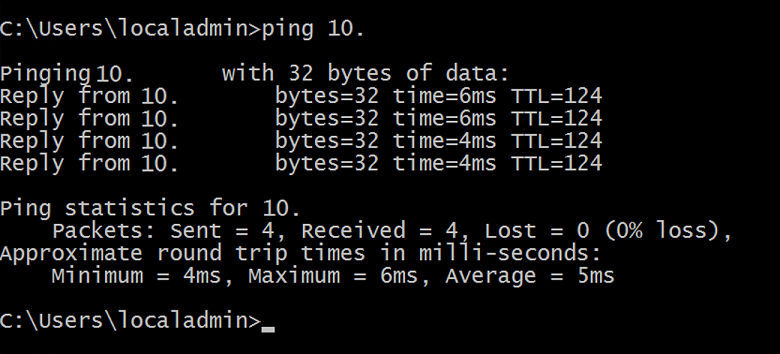

測試連線

建立站對站連線之後,您應該確認您可以取得雙向數據流。 測試連線最簡單的方式是執行 Ping 測試:

- 登入您在 Azure Stack Hub 中建立的 VM,然後 ping 位於 Azure 中的 VM。

- 登入您在 Azure 中建立的 VM,並在 Azure Stack Hub 中 ping 該 VM。

注意

若要確保您透過站對站連線來傳送流量,請 Ping 遠端子網中 VM 的直接 IP (DIP) 位址,而非 VIP。

登入 Azure Stack Hub 中的使用者 VM

登入 Azure Stack Hub 入口網站。

在左側導覽列中,選取 虛擬機。

在 VM 清單中,尋找您先前建立的 Azs-VM,然後加以選取。

在 VM 的 區段中,選取 [Connect],然後開啟 Azs-VM.rdp 檔案。

![[連線] 按鈕](media/azure-stack-connect-vpn/image17.png?view=azs-2408)

使用您在建立 VM 時所設定的帳戶登入。

啟動具有提升權限的 Windows PowerShell 介面。

輸入 ipconfig /all。

在輸出中,尋找 IPv4 位址,然後儲存位址以供稍後使用。 這是您從 Azure 發送 ping 的位址。 在範例環境中,位址 10.1.0.4,但在您的環境中可能會有所不同。 它應該落在您先前建立的 10.1.0.0.0/24 子網內。

若要建立允許 VM 回應 Ping 的防火牆規則,請執行下列 PowerShell 命令:

New-NetFirewallRule ` -DisplayName "Allow ICMPv4-In" ` -Protocol ICMPv4

登入 Azure 中的租戶 VM

登入 Azure 入口網站。

在左側導覽列中,選取 虛擬機。

從 VM 清單中,尋找您先前建立的 Azure-VM,然後加以選取。

在 VM 區段中,選擇 Connect。

使用您在建立 VM 時所設定的帳戶登入。

以提升的權限開啟 Windows PowerShell 視窗。

輸入 ipconfig /all。

您應該會看到位於 10.100.0.0/24內的 IPv4 位址。 在範例環境中,位址 10.100.0.4,但您的位址可能不同。

若要建立允許 VM 回應 Ping 的防火牆規則,請執行下列 PowerShell 命令:

New-NetFirewallRule ` -DisplayName "Allow ICMPv4-In" ` -Protocol ICMPv4從 Azure 中的 VM,透過通道偵測 Azure Stack Hub 中的 VM。 若要這樣做,您可以執行 ping 以檢查已從 Azs-VM 記錄的 DIP。 在範例環境中,這是 10.1.0.4,但請務必對您在測試環境中記下的位址發送ping指令。 您應該會看到類似下列螢幕擷取的結果:

來自遠端 VM 的回覆表示測試成功。 您可以關閉 VM 視窗。

您也應該執行更嚴格的數據傳輸測試(例如,雙向複製不同大小的檔案)。

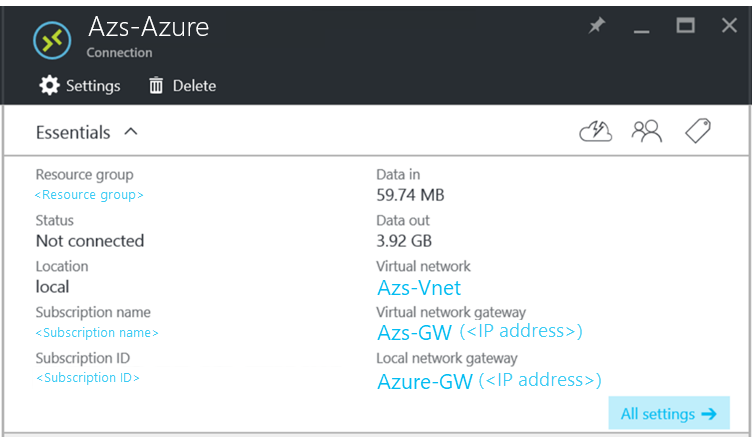

透過網關連線檢視數據傳輸統計

如果您想要知道有多少數據通過站對站連線,此資訊可在 Connection 區段中取得。 此測試也是驗證您剛傳送的 Ping 實際通過 VPN 連線的另一種方式。

登入 Azure Stack Hub 中的使用者 VM 時,請使用您的使用者帳戶登入使用者入口網站。

移至 [所有資源],然後選取 Azs-Azure 連線。 連結 出現。

在 [連線] 區段上,中 [數據輸入] 的統計和 [數據輸出] 出現。 在下列螢幕擷取中,大量數位會歸因於其他文件傳輸。 您應該會在該處看到一些非零值。