建立 Azure Stack Hub 註冊的自定義角色

警告

這不是安全性狀態功能。 在您想要條件約束以防止意外變更 Azure 訂用帳戶的案例中使用它。 當使用者獲委派此自定義角色的許可權時,用戶有權編輯許可權並提升許可權。 只將您信任的使用者指派給自定義角色。

在 Azure Stack Hub 註冊期間,您必須使用 Microsoft Entra 帳戶登入。 帳戶需要下列Microsoft Entra 許可權和 Azure 訂用帳戶許可權:

您Microsoft Entra 租使用者中的應用程式註冊許可權: 系統管理員具有應用程式註冊許可權。 用戶的許可權是租使用者中所有使用者的全域設定。 若要檢視或變更設定,請參閱 建立可存取資源的Microsoft Entra 應用程式和服務主體。

用戶可以註冊應用程式設定必須設定為 [是],您才能讓用戶帳戶註冊 Azure Stack Hub。

一組足夠的 Azure 訂用帳戶許可權: 屬於擁有者角色的使用者具有足夠的許可權。 針對其他帳戶,您可以指派自定義角色,如下列各節所述,來指派許可權集合。

您可以建立自定義角色,將許可權指派給較不具特殊許可權的用戶帳戶,而不是使用在 Azure 訂用帳戶中具有擁有者許可權的帳戶。 接著,此帳戶可用來註冊您的 Azure Stack Hub。

使用 PowerShell 建立自定義角色

若要建立自定義角色,您必須擁有 Microsoft.Authorization/roleDefinitions/write 所有 AssignableScopes的許可權,例如 擁有者 或 使用者存取管理員。 使用下列 JSON 範本來簡化自定義角色的建立。 範本會建立自定義角色,以允許 Azure Stack Hub 註冊所需的讀取和寫入存取權。

建立 JSON 檔案。 例如:

C:\CustomRoles\registrationrole.json。將下列 JSON 新增至 檔案。 使用您的 Azure 訂用帳戶識別碼來取代

<SubscriptionID>。{ "Name": "Azure Stack Hub registration role", "Id": null, "IsCustom": true, "Description": "Allows access to register Azure Stack Hub", "Actions": [ "Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.AzureStack/registrations/*", "Microsoft.AzureStack/register/action", "Microsoft.Authorization/roleAssignments/read", "Microsoft.Authorization/roleAssignments/write", "Microsoft.Authorization/roleAssignments/delete", "Microsoft.Authorization/permissions/read", "Microsoft.Authorization/locks/read", "Microsoft.Authorization/locks/write" ], "NotActions": [ ], "AssignableScopes": [ "/subscriptions/<SubscriptionID>" ] }在 PowerShell 中,連線到 Azure 以使用 Azure Resource Manager。 出現提示時,請使用具有足夠許可權的帳戶進行驗證,例如 擁有者 或 使用者存取系統管理員。

Connect-AzAccount若要建立自定義角色,請使用 New-AzRoleDefinition 來指定 JSON 範本檔案。

New-AzRoleDefinition -InputFile "C:\CustomRoles\registrationrole.json"

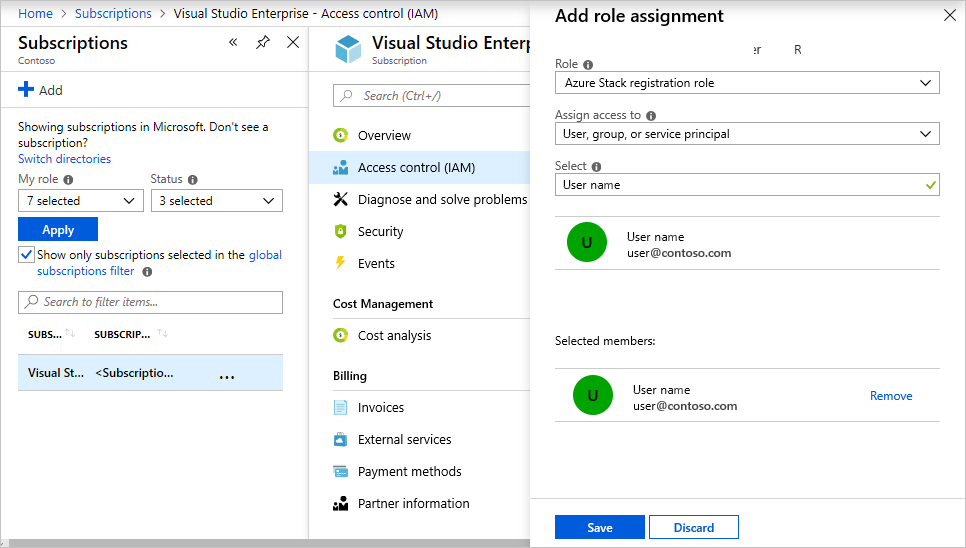

將使用者指派給註冊角色

建立註冊自定義角色之後,請將角色指派給將用於註冊 Azure Stack Hub 的用戶帳戶。

在 [ 訂用帳戶] 中,選取 [ 訪問控制] [IAM] > [新增角色指派]。

在 [ 角色] 中,選擇您建立的自定義角色: Azure Stack Hub 註冊角色。

選取您要指派給角色的使用者。

選取 [ 儲存 ] 將選取的使用者指派給角色。

如需使用自定義角色的詳細資訊,請參閱使用 RBAC 和 Azure 入口網站 來管理存取權。