Azure Stack Hub 的網路整合規劃

本文提供 Azure Stack Hub 網路基礎結構資訊,協助您決定如何將 Azure Stack Hub 整合到現有的網路環境中。

注意

若要從 Azure Stack Hub 解析外部 DNS 名稱(例如,www.bing.com),您必須提供要轉送 DNS 要求的 DNS 伺服器。 如需 Azure Stack Hub DNS 需求的詳細資訊,請參閱 Azure Stack Hub 資料中心整合 - DNS。

實體網路設計

Azure Stack Hub 解決方案需要復原且高可用性的實體基礎結構,以支援其作業和服務。 若要將 Azure Stack Hub 整合到網路,它需要從機架頂端交換器 (ToR) 上行連結至最接近的交換器或路由器,本文稱為 Border。 ToR 可以上行至單一 Border 或一對 Border。 ToR 是由我們的自動化工具預先設定。 使用 BGP 路由時,ToR 與 Border 之間至少需要一個連線,以及使用靜態路由時,ToR 與 Border 之間的至少兩個連線(每個 ToR 一個連線),其中任一個路由選項最多有四個連線。 這些連線僅限於 SFP+ 或 SFP28 媒體,以及至少一 GB 的速度。 請洽詢原始設備製造商 (OEM) 硬體廠商以取得可用性。 下圖顯示建議的設計:

帶寬配置

Azure Stack Hub 是使用 Windows Server 2019 故障轉移叢集及直通空間技術所建置。 為了確保空間直接存取記憶體通訊可以符合解決方案所需的效能和規模,Azure Stack Hub 實體網路設定的一部分會設定為使用流量分離和頻寬保證。 網路組態使用流量類別來分隔 Spaces Direct 與 RDMA 型通訊,讓其獨立於 Azure Stack Hub 基礎結構和/或租用戶網路使用率之外。 為了符合目前針對 Windows Server 2019 所定義的最佳實踐,Azure Stack Hub 會變更為使用額外的流量分類或優先等級,以進一步區分伺服器之間的通訊,以支援故障轉移叢集控制通訊。 這個新的流量類別定義已設定為保留 2% 可用的實體頻寬。 此流量類別和頻寬保留設定是透過 Azure Stack Hub 解決方案的機架頂端 (ToR) 交換器,以及 Azure Stack Hub 的主機或伺服器變更來完成。 請注意,客戶邊界網路裝置上不需要變更。 這些變更為故障轉移叢集通訊提供了更強的復原能力,旨在避免因網路頻寬被完全占用而中斷故障轉移叢集控制訊息的情況。 請注意,故障轉移叢集通訊是 Azure Stack Hub 基礎結構的關鍵元件,如果長時間中斷,可能會導致 Spaces Direct 儲存服務或其他服務不穩定,最終影響租用戶或終端使用者的工作負載穩定性。

邏輯網路

邏輯網路代表基礎實體網路基礎結構的抽象概念。 它們可用來組織和簡化主機、虛擬機(VM) 和服務的網路指派。 建立邏輯網路時,會建立網站來定義與每個實體位置中邏輯網路相關聯的虛擬局域網路(VLAN)、IP 子網和IP子網/VLAN 配對。

下表顯示您必須規劃的邏輯網路和相關聯的 IPv4 子網範圍:

| 邏輯網路 | 描述 | 大小 |

|---|---|---|

| 公共VIP | Azure Stack Hub 從此網路中使用總共 31 個地址,其餘則由租戶的 VM 使用。 從 31 個位址,8 個公用 IP 位址會用於一組小型的 Azure Stack Hub 服務。 如果您打算使用 App Service 和 SQL 資源提供者,則會再使用 7 個位址。 其餘16個IP會保留給未來的 Azure 服務。 | /26 (62 個主機) - /22 (1022 主機) 建議 = /24 (254 IP 位址) |

| 交換器基礎結構 | 路由用途的點對點IP位址、專用交換器管理介面,以及指派給交換器的回送位址。 | /26 |

| 基礎設施 | 用於 Azure Stack Hub 內部元件進行通訊。 | /24 |

| 私人 | 用於記憶體網路、私人VIP、基礎結構容器和其他內部功能。 如需詳細資訊,請參閱本文中的 專用網 一節。 | /20 |

| BMC | 用來與實體主機上的 BMC 通訊。 | /26 |

注意

入口網站的警示會提醒操作員執行 PEP Cmdlet Set-AzsPrivateNetwork 以新增 /20 私人 IP 空間。 如需選取 /20 私人IP空間的詳細資訊和指引,請參閱本文中的 專用網 一節。

網路基礎結構

Azure Stack Hub 的網路基礎結構包含數個在交換器上設定的邏輯網路。 下圖顯示這些邏輯網路,以及它們如何與機架頂端 (TOR)、基板管理控制器 (BMC) 和邊界 (客戶網路) 交換器整合。

BMC 網路

此網路專用於將所有基礎板管理控制器(也稱為 BMC 或服務處理器)連接到管理網路。 範例包括:iDRAC、iLO、iBMC 等等。 只有一個 BMC 帳戶可用來與任何 BMC 節點通訊。 如果有的話,硬體生命週期主機 (HLH) 位於此網路上,並提供 OEM 特定軟體進行硬體維護或監視。

HLH 也會託管部署虛擬機(DVM)。 DVM 會在 Azure Stack Hub 部署期間使用,並在部署完成時移除。 DVM 需要連線部署案例中的因特網存取,才能測試、驗證及存取多個元件。 這些元件可以位於公司網路內外(例如:NTP、DNS 和 Azure)。 如需連線需求的詳細資訊,請參閱 Azure Stack Hub 防火牆整合 中的NAT 一節。

專用網

此 /20, 4096 個 IP 的網路是專屬於 Azure Stack Hub 區域(不會路由到 Azure Stack Hub 系統的邊界交換器裝置以外),並分成多個子網,以下是一些範例:

- 記憶體網路:用來支援使用空間直接存取和伺服器消息塊 (SMB) 儲存流量和 VM 實時移轉的 /25 (128 IP) 網路。

- 內部虛擬 IP 網路:專用于軟體負載平衡器的內部專用虛擬 IP 的 /25 網路。

- 容器網路:專用於運行基礎設施服務容器之間的內部流量的 /23(512 個 IP)網路。

Azure Stack Hub 系統需要額外的 /20 私人內部IP空間。 此網路是 Azure Stack Hub 系統的私人網路(不會路由超出 Azure Stack Hub 系統的邊界交換器裝置),而且可以在數據中心內的多個 Azure Stack Hub 系統上重複使用。 雖然網路是 Azure Stack 的私人網路,但不得與數據中心中的其他網路重疊。 /20 私人IP空間分成多個網路,以在容器上執行 Azure Stack Hub 基礎結構。 此外,這個新的私人IP空間可持續努力減少部署前所需的可路由IP空間。 在容器中執行 Azure Stack Hub 基礎結構的目標是將使用率優化並提升效能。 此外,還會使用 /20 私人IP空間來支持持續進行的努力,這將在部署前減少所需的可路由IP空間。 如需私人IP空間的指引,請參閱 RFC 1918。

Azure Stack Hub 基礎結構網路

此 /24 網路專用於內部 Azure Stack Hub 元件,以便它們彼此通訊和交換數據。 此子網可從 Azure Stack Hub 解決方案外部路由傳送至您的資料中心。 我們不建議在此子網上使用公用或因特網路由IP位址。 此網路會公告到邊界,但其大部分IP都會受到訪問控制清單(ACL)的保護。 允許存取的IP範圍很小,相當於 /27 網路和主機服務的大小,例如 特殊許可權端點(PEP) 和 Azure Stack Hub 備份。

公用VIP網路

公用VIP網路會指派給 Azure Stack 中的網路控制站。 這不是交換器上的邏輯網路。 SLB 會使用位址池,並為租戶工作負載指派 /32 網路。 在交換器路由表上,這些 /32 IP 會透過 BGP 公告為可用的路由。 此網路包含外部可存取或公用IP位址。 Azure Stack Hub 基礎結構會保留來自此公用 VIP 網路的前 31 個位址,而其餘位址則由租使用者 VM 使用。 此子網的大小範圍可以從最小的 /26(64 個主機)到最大的 /22(1022 個主機)。 建議您規劃 /24 網路。

連接到內部部署網路

Azure Stack Hub 會針對客戶資源使用虛擬網路,例如虛擬機、負載平衡器和其他資源。

有數種不同的選項可從虛擬網路內的資源連線到內部部署/公司資源:

- 使用來自公用VIP網路的公用IP位址。

- 使用虛擬網路閘道或網路虛擬設備(NVA)。

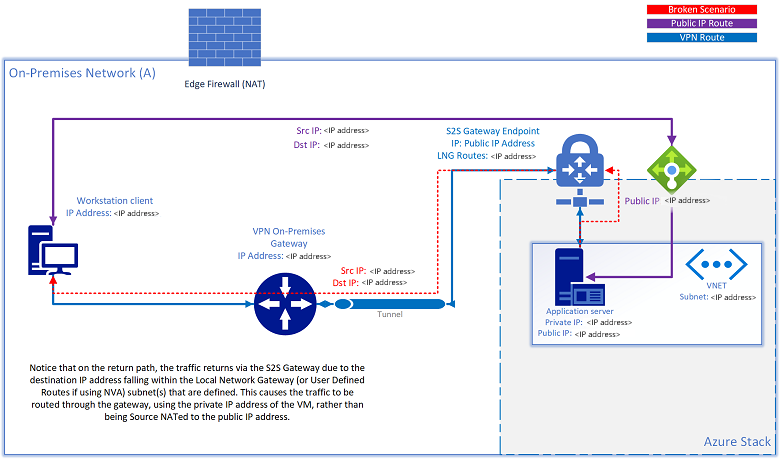

當 S2S VPN 信道用來將資源連線到或從內部部署網路連線時,您可能會遇到這樣的情況:即某個資源也被指派了公用 IP 位址,且無法再透過該公用 IP 位址連線。 如果來源嘗試存取的公用 IP 位於虛擬網路閘道路由或 NVA 解決方案的使用者定義路由中定義的相同子網範圍內,Azure Stack Hub 將根據已設定的路由規則,嘗試透過 S2S 隧道將流量路由回來源。 傳回流量會使用 VM 的私人 IP 位址,而不是來源 NATed 作為公用 IP 位址:

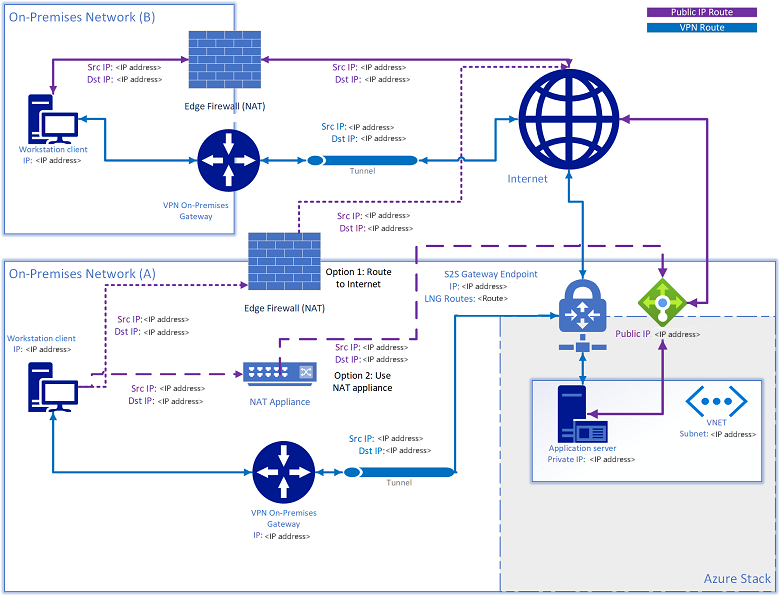

此問題有兩個解決方案:

- 將導向至公用 VIP 網路的流量路由至網際網路。

- 將 NAT 裝置新增至區域網路閘道,以將定義中的任何子網 IP 導向至公用 VIP 網路進行 NAT。

交換器基礎結構網路

這個 /26 網路是包含可路由的點對點 IP /30(兩個主機 IP)子網和回送子網。回送子網是專屬的 /32 子網,用於帶內交換機管理和 BGP 路由器識別符。 此範圍的IP位址必須在 Azure Stack Hub 解決方案外部路由傳送至您的資料中心。 它們可以是私人或公用IP。

交換器管理網路

這個 /29 (六個主機 IP) 網路專門用來連接交換器的管理接口。 它允許頻外存取以進行部署、管理和疑難解答。 其是從先前提及的交換器基礎結構網路計算而來。

允許的網路

部署工作表有一個字段,可讓操作員變更一些訪問控制清單,以允許從受信任的數據中心網路範圍存取網路裝置管理介面和硬體生命週期主機 (HLH)。 透過訪問控制清單的變更,操作員可以允許其管理的 Jumpbox 虛擬機在特定網路範圍內存取交換機管理介面和 HLH 作業系統。 操作員可以為這份清單提供一或多個子網;如果保留空白,則預設為拒絕存取。 這項新功能取代了部署後手動介入的需求,這原本是在 修改 Azure Stack Hub 交換器組態上的特定設定中所描述的。