使用 EAP-TLS

重要

這是 Azure Sphere (舊版) 檔。 Azure Sphere(舊版)將於 2027 年 9 月 27 日淘汰,且使用者此時必須移轉至 Azure Sphere(整合式)。 使用位於 TOC 上方的版本選取器來檢視 Azure Sphere (整合式) 檔。

Azure Sphere 支援使用可延伸驗證通訊協定傳輸層安全性 (EAP-TLS) 連線到 Wi-Fi 網路。 透過乙太網路不支援 EAP-TLS。

適用於Wi-Fi的EAP-TLS是安全性焦點案例中的常見驗證方法。 它提供比使用 SSID 密碼做為全域密碼更大的安全性,但需要額外的工作,以確保 Azure Sphere 裝置和網路已正確設定和驗證。

RFC 5216 中詳述 EAP-TLS 通訊協議規格。 Azure Sphere OS 不會直接實作 EAP-TLS 通訊協定;相反地,它會納入實作通訊協定的開放原始碼wpa_supplicant元件。

詞彙

存取點 (AP): 網路硬體裝置,可讓其他Wi-Fi裝置連線到有線網路。

憑證: 由 CA 簽署的公鑰和其他元數據。

證書頒發機構單位 (CA): 簽署和發行數位證書的實體。

CA 憑證: RADIUS 伺服器驗證憑證所鏈結的根 CA 憑證。 此公鑰可能會儲存在 Azure Sphere 裝置上。

用戶端憑證: 用來向網路驗證的憑證和私鑰。 客戶端憑證及其配對私鑰會儲存在 Azure Sphere 裝置上。

密鑰組: 密碼編譯系結的金鑰集。 在許多情況下,金鑰組表示公鑰和私鑰;不過,在 Azure Sphere EAP-TLS 案例中, 密鑰組 會指出客戶端憑證及其私鑰。

私鑰: 除了受信任的擁有者之外,不應向任何實體公開的密鑰。

公鑰基礎結構 (PKI): 建立、管理、散發、使用、儲存及撤銷數位證書及管理公鑰加密所需的一組角色、原則、硬體、軟體和程式。

遠端驗證撥入使用者服務 (RADIUS): 在埠 1812 上運作的網路通訊協定,併為連線和使用網路服務的使用者提供集中式驗證、授權和會計 (AAA 或三重 A) 管理。 RADIUS 伺服器會從用戶端接收驗證數據、加以驗證,然後啟用對其他網路資源的存取。

Rivest-Shamir-Adleman (RSA):以 RFC 3447 為基礎的公鑰密碼編譯系統。

Supplicant: 無線用戶端。 Azure Sphere 裝置是訴求者。

EAP-TLS 驗證概觀

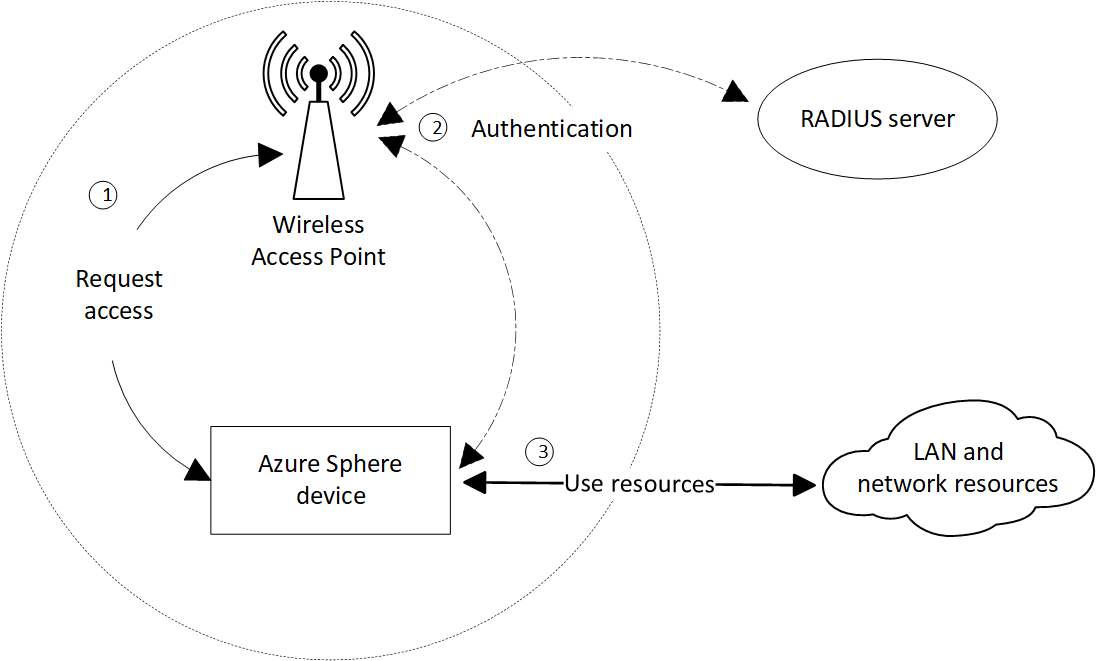

下圖摘要說明 Azure Sphere 裝置使用 EAP-TLS 通訊協議進行驗證的程式。

當 Azure Sphere 裝置需要存取網路資源時,它會連絡無線存取點 (AP)。 收到要求后,AP 會要求裝置的身分識別,然後連絡RADIUS伺服器以起始驗證程式。 存取點與裝置之間的通訊會使用透過 LAN (EAPOL) 通訊協定的 EAP 封裝。

存取點會將 EAPOL 訊息重新編碼為 RADIUS 格式,並將其傳送至 RADIUS 伺服器。 RADIUS 伺服器會針對埠 1812 上的網路提供驗證服務。 Azure Sphere 裝置和 RADIUS 伺服器會透過存取點執行驗證程式,以將訊息從一個轉接到另一個。 驗證完成時,RADIUS 伺服器會將狀態消息傳送至裝置。 如果驗證成功,伺服器會開啟 Azure Sphere 裝置的埠。

成功驗證之後,Azure Sphere 裝置就可以存取其他網路和因特網資源。

伺服器驗證

伺服器驗證是相互 EAP-TLS 驗證的第一個步驟。 在相互驗證中,RADIUS 伺服器不僅會驗證裝置,而且裝置會驗證伺服器。 伺服器驗證並非絕對必要,但我們強烈建議您設定網路和裝置來支援它。 伺服器驗證有助於確保流氓或冒充伺服器無法危害網路的安全性。

若要啟用伺服器驗證,您的RADIUS伺服器必須具有CA簽署的伺服器驗證憑證。 伺服器驗證憑證是伺服器證書鏈結結尾的「分葉」,該鏈結可能選擇性地包含中繼 CA,最後會在根 CA 中終止。

當裝置要求存取時,伺服器會將其整個憑證鏈結傳送至裝置。 Azure Sphere 不會在伺服器驗證憑證或鏈結上強制執行時間驗證檢查,因為裝置在向網路驗證之前,無法將 OS 時間同步至有效的時間來源。 如果裝置設定為信任與伺服器根 CA 相符的根 CA,則會驗證伺服器的身分識別。 如果裝置沒有相符的根 CA,伺服器驗證會失敗,且裝置將無法存取網路資源。 您必須能夠不時更新裝置上的 RootCA,如更新根 CA 憑證中所述。

裝置驗證

伺服器驗證完成之後,裝置會傳送其客戶端憑證來建立其認證。 裝置也可以傳遞用戶端標識碼。 用戶端識別碼是某些網路可能需要進行驗證的選擇性資訊。

成功裝置驗證的特定需求可能會有所不同,視您的特定網路設定方式而定。 網路管理員可能需要額外的信息來證明 Azure Sphere 裝置的有效性。 不論設定為何,您都必須能夠不時更新裝置憑證,如更新用戶端憑證中所述。

Azure Sphere EAP-TLS 平臺

Azure Sphere EAP-TLS 平臺提供下列網路設定和管理功能:

- 載入 。PEM 檔案,其中包含適用於Wi-Fi EAP-TLS 連線的裝置客戶端憑證和私鑰。

- 設定Wi-Fi介面以使用EAP-TLS。 這。包含裝置客戶端憑證的 PEM 檔案必須存在於裝置上。

- 連線到現有的非 EAP-TLS 網路以取得裝置憑證和私鑰、啟用 EAP-TLS 網路,以及連線到 EAP-TLS 網路。

- 讓應用程式能夠使用用於 HTTPS 連線 的裝置驗證和證明 (DAA) 憑證,向證書存儲進行驗證。

- WifiConfig API 來管理Wi-Fi網路。

- 用來管理憑證的 Certstore API 。

所有其他 EAP-TLS 網路元件都是局域網路管理員的責任。

EAP-TLS 網路設定

EAP-TLS 網路的設定是您網路管理員的責任。 網路管理員必須定義公鑰基礎結構 (PKI),並確保所有網路元件都符合其原則。 網路設定和設定包括但不限於下列工作:

- 設定RADIUS伺服器、取得並安裝其CA憑證,並建立裝置的準則來證明其身分識別。

- 使用RADIUS伺服器的根 CA 來設定您的 Azure Sphere 裝置,讓他們可以驗證伺服器。

- 取得每個裝置的用戶端憑證和私鑰,並將其載入裝置上。

EAP-TLS 憑證取得和部署 說明如何在各種網路案例中取得和部署憑證。

用戶端驗證的憑證和私鑰必須以 PEM 格式提供。 私鑰可以在 PKCS1 或 PKCS8 語法中提供,且私鑰具有或沒有對稱密鑰密碼。 根 CA 憑證也必須以 PEM 格式提供。

下表列出為 Azure Sphere 設定 EAP-TLS 網路時所使用的資訊。

| 項目 | 說明 | 詳細資料 |

|---|---|---|

| 用戶端憑證 | 包含客戶端憑證公鑰的已簽署 CA 憑證。 必要。 | 大小上限:8 KiB 標識符字串的最大長度:16 個字元 |

| 用戶端私鑰 | 與客戶端憑證配對的私鑰。 必要。 | 大小上限:8 Kib 支援 RSA;不支援 ECC 金鑰 |

| 用戶端私鑰密碼 | 用來加密客戶端私鑰的密碼。 選擇性。 | 大小下限:1 個字節 大小上限:256 個字節 空字串和 Null 字串會解譯為相同 |

| Client ID | 傳遞至RADIUS伺服器的ASCII字串,並提供裝置的其他資訊。 某些 EAP-TLS 網路需要。 | 大小上限:254 個字節 格式:user@domainname.com |

| 根 CA 憑證 | RADIUS 伺服器驗證憑證的根 CA 憑證。 必須在每個裝置上設定。 選擇性但強烈建議使用;請洽詢您的網路管理員。 | 大小上限:8 KiB 標識符字串的最大長度:16 個字元 |

重要

您網路的所有 PKI 和 RADIUS 伺服器設定,包括管理憑證到期,都是您的責任。