Bliżej chmury publicznej - Podpisywanie i szyfrowanie wiadomości z wykorzystaniem S/MIME w Office 365

S/MIME – Secure Multi-Purpose Internet Mail Extensions – jest to standard, który pozwala na wysyłanie podpisanych i zaszyfrowanych wiadomości pomiędzy użytkownikami systemu pocztowego. Protokół składa się z dwóch głównych elementów: podpisu i szyfrowania.

Podpis cyfrowy potwierdza, że dana wiadomość została wysłana przez nadawcę natomiast szyfrowanie jest elementem, który sprawia że wiadomość będzie możliwa do odczytania tylko przez odbiorcę i będzie niemożliwa do odczytania przez osoby trzecie.

W poniższym artykule opiszę w jaki sposób podpisywać i szyfrować wiadomości przy wykorzystaniu S/MIME oraz jakie wymagane, kroki należy wykonać by podpis i szyfrowanie uruchomić w ramach organizacji.

Certyfikaty…

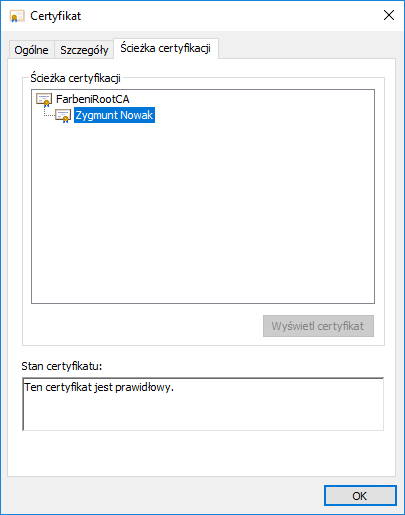

Do podpisywania i szyfrowania wiadomości przy użyciu S/MIME zostanie wykorzystany certyfikat użytkownika, który został wygenerowany w lokalnym Centrum Autoryzacji (Rys. 1). W związku z tym, że certyfikat pochodzi z lokalnego CA: FarbeniRootCA certyfikat ten jest zaufany tylko w obrębie organizacji. Na zewnątrz organizacji certyfikat ten jest niezaufany, ponieważ jego Root CA nie został potwierdzony przez zaufanego dostawcę certyfikatów, który znajduje się w storze certyfikatów Zaufane główne urzędy certyfikacji.

Rys.1. Certyfikat użytkownika z lokalnego CA

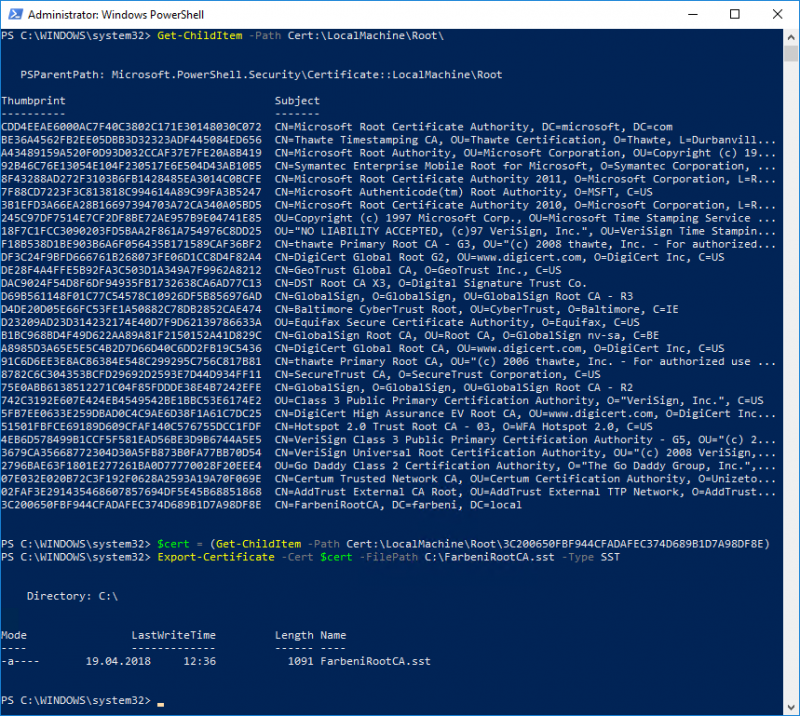

W przypadku wykorzystania certyfikatów do podpisywania i szyfrowania wiadomości wysyłanych poprzez Exchange Online z Office 365 wymagany jest upload certyfikatu FarbeniRootCA do Office 365 w formacie SST. Przed rozpoczęciem prac za pomocą poniższych poleceń (Rys. 2) wykonamy listing oraz eksport certyfikatu z lokalnego stora z Zaufane główne urzędy certyfikacji do formatu SST.

Get-ChildItem – Patch Cert:\LocalMachine\Root

$cert = Get-ChildItem – Patch Cert:\LocalMachine\Root\{GUID_CERTYFIKATU}

Export-Certificate -Cert $cert -FilePath C:\FarbeniRootCA.sst -Type SST

Rys. 2. Listing certyfikatów

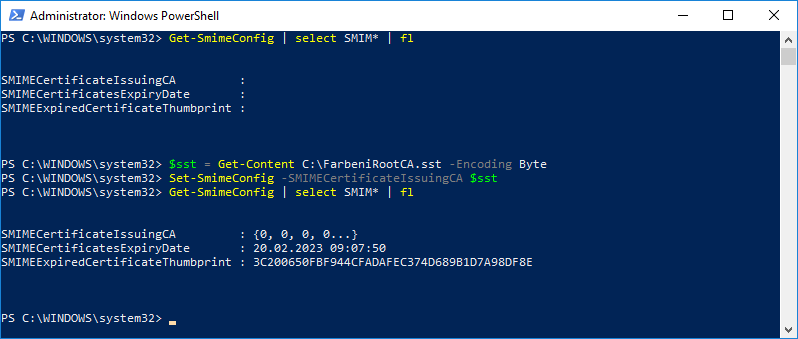

Następnie łączymy się do Exchange Online za pomocą PowerShella i umieszczamy certyfikat FarbeniRootCA w Office 365 (Rys. 3). Przed wgraniem certyfikatu warto upewnić się czy ktoś wcześniej nie umieścił tam innego certyfikatu. Weryfikację oraz wgranie certyfikatu wykonujemy za pomocą poniższych poleceń:

Get-SmimeConfig | select SMIM* | fl

$sst = Get-Content C:\FarbeniRootCA.sst -Encoding Byte

Set-SmimeConfig -SMIMECertificateIssuingCA $sst

Rys. 3. Upload certyfikatu do Exchange Online w Office 365

Po poprawnie przeprowadzonych krokach certyfikat z lokalnego Centrum Autoryzacji znajduje się już w Exchange Online.

Konfiguracja Outlooka

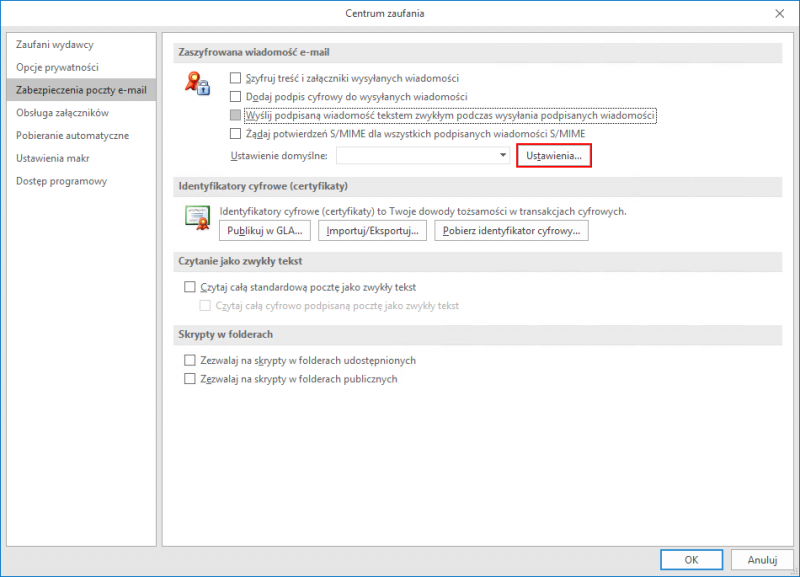

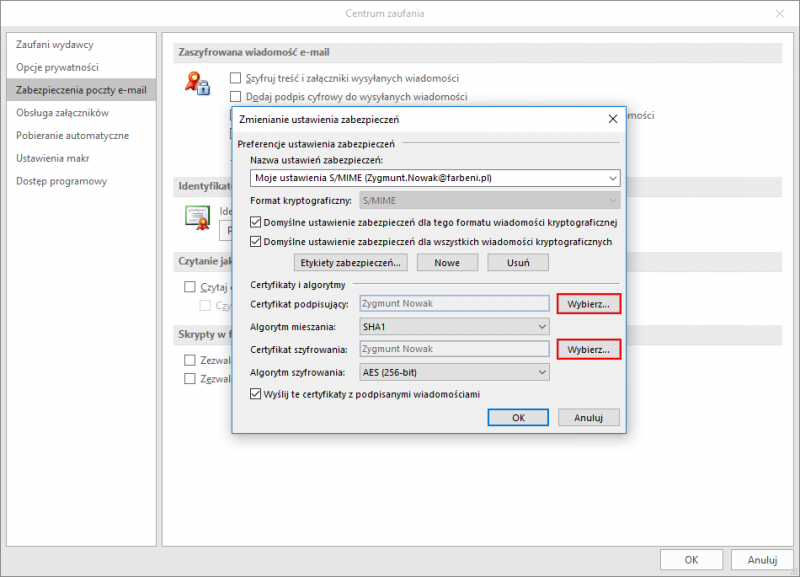

Gdy certyfikat z lokalnego Root CA znajduje się już w Exchange Online, a użytkownik w naszym przypadku Zygmunt Nowak wygenerował swój imienny certyfikat z FarbeniRootCA to oznacza , że można już przejść do następnego etapu: procesu konfiguracji Outlooka.Z poziomu Outlooka

365 Pro Plus / Outlook 2016 należy przejść odpowiednio do lokalizacji Plik -> Opcje -> Centrum zaufania -> Ustawienia Centrum zaufania. W oknie Centrum zaufania (Rys. 4) przechodzimy do zakładki Zabezpieczenia poczty e-mail i wybieramy opcję Ustawienia.

Rys. 4. Office 365 ProPlus – Centrum zaufania

W oknie Zmienianie ustawień zabezpieczeń w polu Certyfikat podpisujący klikamy w Wybierz i wybieramy certyfikat użytkownika w moim przypadku jest to Zygmunt Nowak. Taką samą czynność wykonujemy w polu Certyfikat szyfrowania (Rys. 5) i klikamy OK.

Rys. 5. Office 365 Pro Plus – Konfiguracja S/MIME do podpisywania i szyfrowania wiadomości

Po wyborze certyfikatu w oknie Centrum zaufania dodatkowo należy opublikować certyfikat w GLA. W tym celu klikamy w przycisk Publikuj w GLA. Po poprawnie przeprowadzonych krokach możemy wysłać podpisaną wiadomość.

Podpisywanie i szyfrowanie wiadomości

Pierwszą czynnością, którą należy wykonać w przypadku gdy chcielibyśmy wysyłać zaszyfrowaną wiadomość jest wysyłka podpisanej wiadomości przez nadawcę do swojego odbiorcy i następnie odpisanie odbiorcy na przesłanego maila przez nadawcę – jest to tzw. wymiana kluczy.

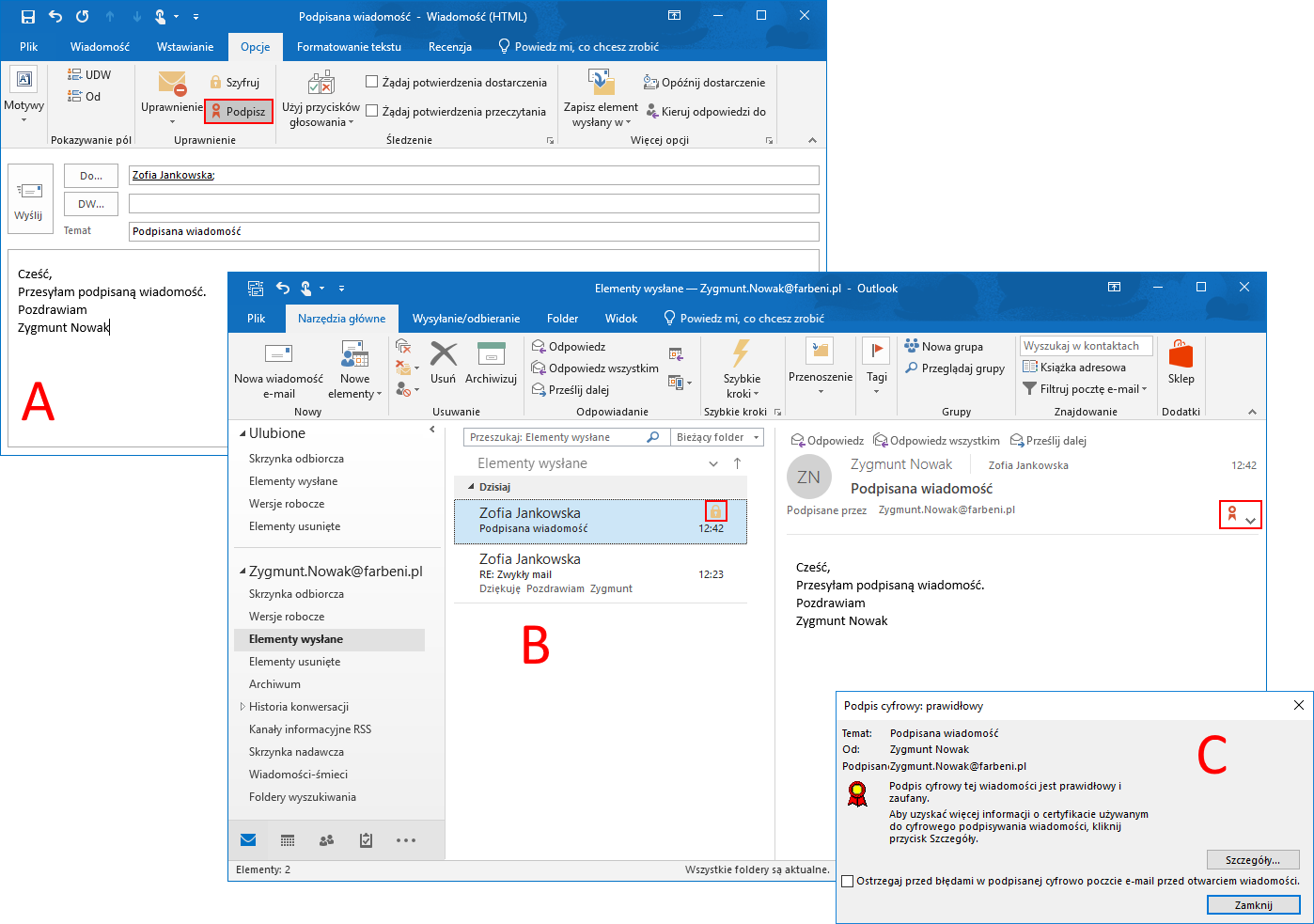

Podczas wysyłki takiego maila w moim przypadku nadawcą będzie Zygmunt Nowak (zygmunt.nowak@farbeni.pl), a odbiorcą będzie Zofia Jankowska (zofia.jankowska@farbeni.pl). Nadawca w opcjach wiadomości musi zaznaczyć opcję Podpis (Rys. 6 – A) i wysłać wiadomość do Odbiorcy. W skrzynce Odbiorcy pojawi się wiadomość od Nadawcy (Rys. 6 – B) wiadomość taka będzie zawierała ikonę „kłódki” i „orderu”. Gdzie po kliknięciu w „order” będzie można wyświetlić właściwości podpisu cyfrowego (Rys. 6 – C)

Rys. 6. Przesyłanie podpisanej wiadomości – w ramach organizacji

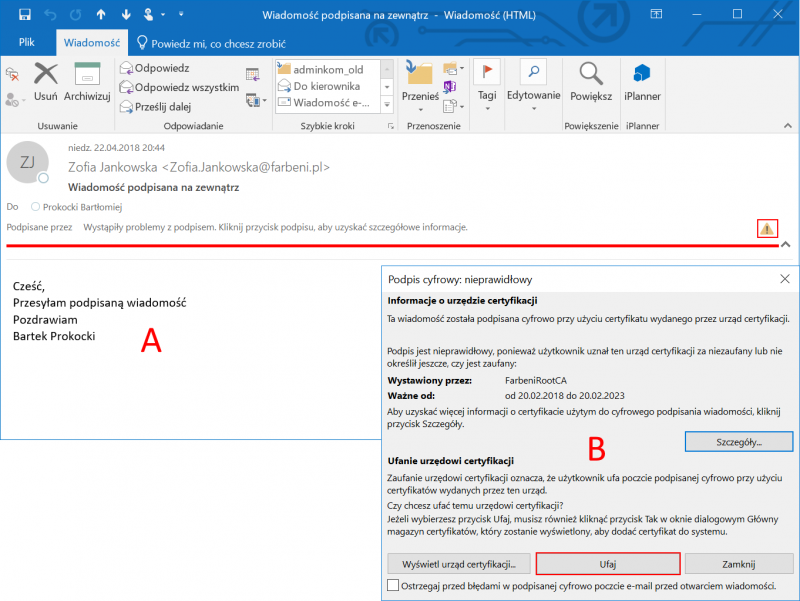

Powyżej opisane czynności mają zastosowanie w przypadku gdy adresat i nadawca pracują w ramach jednej organizacji. W przypadku gdy chcielibyśmy wysyłać podpisane wiadomości pomiędzy różnymi organizacjami wykonujemy dokładnie takie same czynności oraz dodatkowo w przesłanym mailu przez Nadawcę pojawi się informacja, że wystąpiły problemy w podpisem (Rys. 7 – A). Należy kliknąć w ikonę wykrzyknika i za pomocą przycisku Ufaj - zaufać nadawcy (Rys. 7 – B). Oczywiście należy sprawić pola, kto wystawiał certyfikat oraz do kiedy dany certyfikat jest ważny.

Rys. 7. Przesyłanie podpisanej wiadomości – poza organizacją

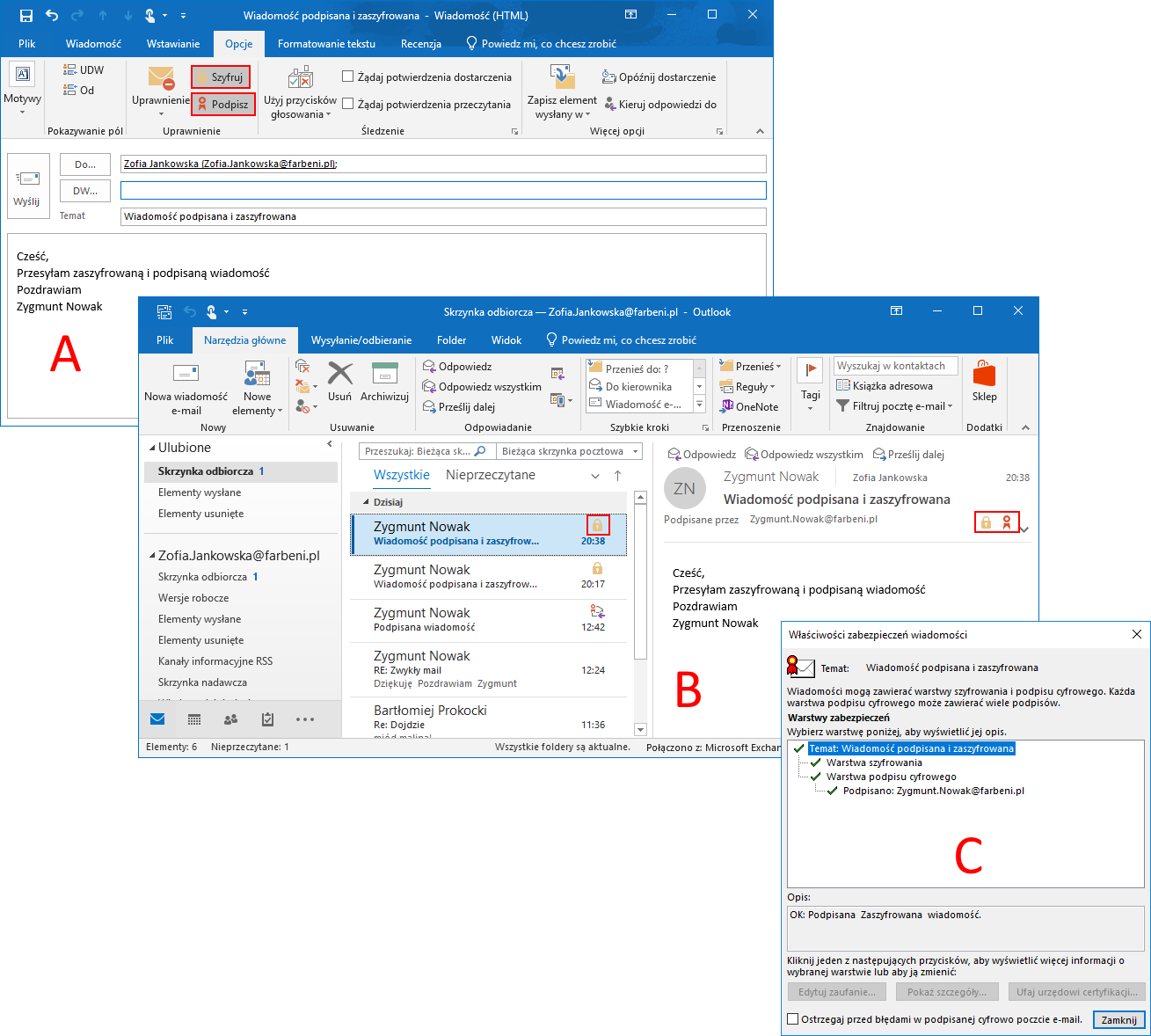

W momencie gdy użytkownicy przesłali pomiędzy sobą podpisane wiadomości i wymienili się swoimi certyfikatami mogą szyfrować korespondencję z wykorzystaniem S/MIME.

Podczas redagowania nowej wiadomości Nadawca w opcjach musi zaznaczyć Szyfruj oraz Podpisz (Rys. 8 - A). W skrzynce odbiorczej Odbiorcy pojawi się wiadomość z ikonką „kłódki” – która oznacza że wiadomość jest zaszyfrowana oraz z ikoną „orderu” który oznacza, że wiadomość jest również podpisana (Rys. 8 – B). Dodatkowo użytkownik może sprawdzić poprawność podpisania i zaszyfrowania wiadomości klikając w „kłódkę” wyświetlając właściwości zabezpieczeń wiadomości (Rys. 8 – C).

Rys. 8. Szyfrowanie wiadomości

Po wykonaniu opisanych powyżej czynności użytkownicy systemu pocztowego mogą wymieniać pomiędzy sobą szyfrowaną korespondencję.

Potencjalne problemy

Czasami zdarza się, że pomimo tego że użytkownicy wymienili się kluczami wysyłając do siebie podpisane wiadomości to i tak występują problemy z wymianą szyfrowanych maili. Najczęstszym rozwiązaniem problemu jest dodanie odbiorcy do lokalnej książki adresowej użytkownika oraz podczas wysyłki wiadomości korzystanie z podpowiedzi w Outlooku.

UWAGA! Utrata certyfikatu użytkownika może spowodować problemy w odczytem zaszyfrowanych wiadomości. W związku z tym należy pamiętać o backupie certyfikatu użytkownika z kluczem prywatnym.

Podsumowanie

W dzisiejszych czasach coraz częściej można spotkać się z podszywaniem pod czyjąś tożsamość lub próbę wyłudzenia kluczowych danych z organizacji. Wykorzystanie podpisu elektronicznego oraz szyfrowania to kolejny element układanki z zakresu bezpieczeństwa o którym należy pamiętać i go wykorzystywać.

/Bartłomiej Prokocki