什麼是 Advanced Threat Analytics?

適用於:Advanced Threat Analytics 1.9 版

Advanced Threat Analytics (ATA) 是一種內部部署平臺,可協助保護您的企業免於遭受多種類型的進階目標網路攻擊和內部威脅。

ATA 的運作方式

ATA 利用專屬網路剖析引擎來擷取和剖析多個通訊協定的網路流量, (例如 Kerberos、DNS、RPC、NTLM 和其他) 進行驗證、授權和資訊收集。 ATA 會透過下列方式收集這項資訊:

- 將域控制器和 DNS 伺服器的埠鏡像移植到 ATA 閘道和/或

- 直接在域控制器上部署 ATA 輕量型閘道 (LGW)

ATA 會從多個數據源取得資訊,例如網路中的記錄和事件,以瞭解使用者和組織中其他實體的行為,並建置其相關行為配置檔。 ATA 可以從下列專案接收事件和記錄:

- SIEM 整合

- Windows 事件轉送 (WEF)

- 直接從適用於輕量型閘道的 Windows 事件收集器 ()

如需 ATA 架構的詳細資訊,請參閱 ATA 架構。

ATA 有何作用?

ATA 技術會偵測多個可疑的活動,著重於網路攻擊終止鏈的數個階段,包括:

- 偵察、攻擊者收集環境建置方式、不同資產為何,以及存在哪些實體的相關信息。 一般而言,這是攻擊者為其下一個階段的攻擊建置計劃的位置。

- 橫向移動週期,在這種迴圈中,攻擊者會投入時間和精力,將其攻擊面散佈在您的網路內。

- 網域支配 (持續性) ,在此期間,攻擊者會擷取資訊,讓他們能夠使用各種進入點、認證和技術來繼續其營銷活動。

無論哪種類型的公司遭受攻擊,或目標資訊類型為何,網路攻擊的這些階段都是相似且可預測的。 ATA 會搜尋三種主要類型的攻擊:惡意攻擊、異常行為,以及安全性問題和風險。

藉 由尋找已知攻擊類型的完整清單,以確定性方式偵測惡意攻擊,包括:

- 傳遞票證 (PtT)

- 傳遞哈希 (PtH)

- Overpass-the-Hash

- 偽造的 PAC (MS14-068)

- 黃金票證

- 惡意複寫

- 偵察

- 蠻力

- 遠端執行

如需偵測及其描述的完整清單,請參閱 ATA 可以偵測哪些可疑的活動?。

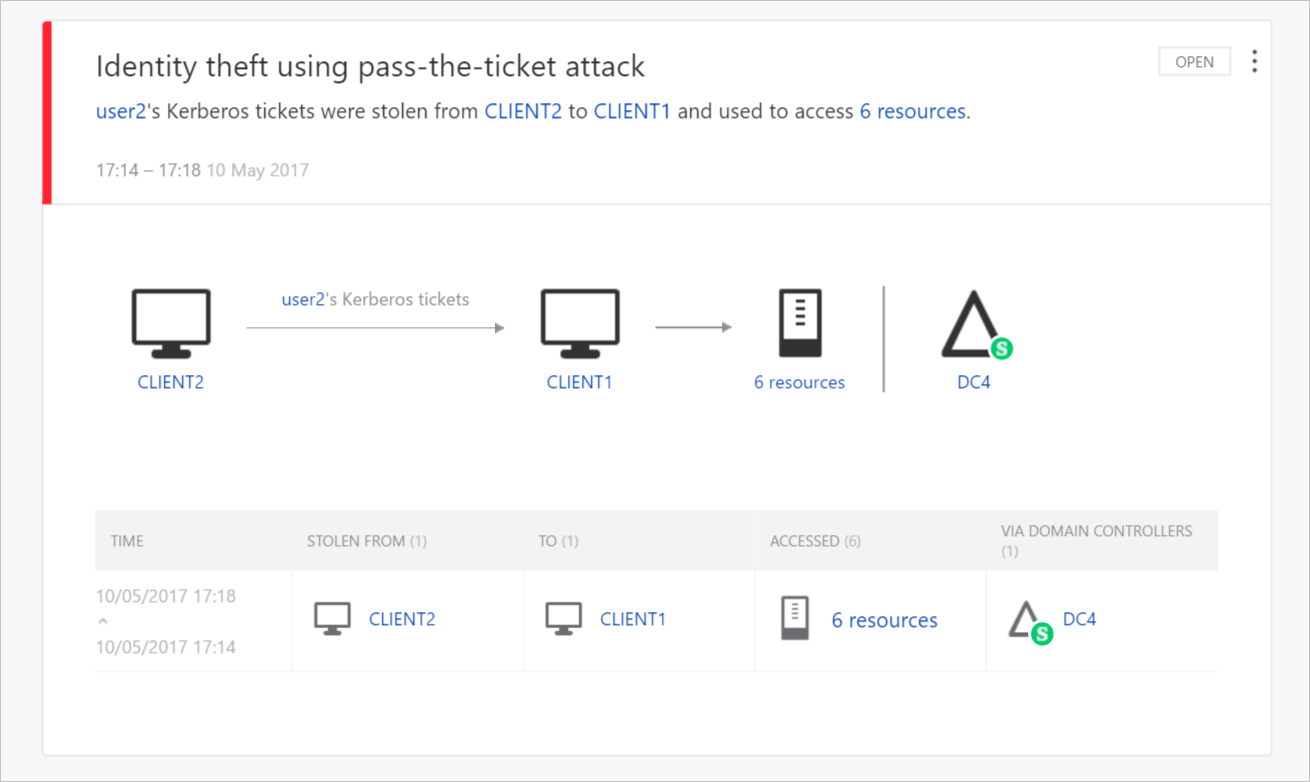

ATA 會偵測這些可疑的活動,並在 ATA 控制台中呈現資訊,包括誰、什麼、何時及如何的清楚檢視。 如您所見,藉由監視這個簡單、方便使用的儀錶板,您會收到警示,指出 ATA 懷疑在網路中的用戶端 1 和用戶端 2 計算機上企圖進行票證傳遞攻擊。

ATA 會使用行為分析來偵測到異常行為,並利用 Machine Learning 在網路中的使用者和裝置中發現可疑的活動和異常行為,包括:

- 異常登入

- 未知的威脅

- 密碼共用

- 水平擴散

- 修改敏感性群組

您可以在 ATA 儀錶板中檢視此類型的可疑活動。 在下列範例中,ATA 會在使用者存取此使用者通常未存取的四部計算機時發出警示,這可能會造成警示。

ATA 也會偵測 安全性問題和風險,包括:

- 信任中斷

- 弱式通訊協定

- 已知的通訊協定弱點

您可以在 ATA 儀錶板中檢視此類型的可疑活動。 在下列範例中,ATA 會讓您知道網路中的計算機與網域之間的信任關係已中斷。

已知問題

如果您更新至 ATA 1.7 並立即更新至 ATA 1.8,但未先更新 ATA 閘道,則無法移轉至 ATA 1.8。 您必須先將所有閘道更新為1.7.1或1.7.2版,再將ATA中心更新為1.8版。

如果您選取執行完整移轉的選項,則可能需要很長的時間,視資料庫大小而定。 當您選取移轉選項時,會顯示預估時間 - 在您決定要選取哪一個選項之前,請先記下這一點。