使用 ATA 調查橫向動作路徑

適用於:Advanced Threat Analytics 1.9 版

即使您盡了最大努力來保護敏感性使用者,而且您的系統管理員有經常變更的複雜密碼、其機器已強化,而且其數據會安全地儲存,攻擊者仍然可以使用橫向動作路徑來存取敏感性帳戶。 在橫向移動攻擊中,當敏感性使用者登入非敏感性使用者具有本機許可權的計算機時,攻擊者會利用實例。 攻擊者接著可以橫向移動、存取較不敏感的使用者,然後在計算機上移動以取得敏感性用戶的認證。

何謂水平擴散路徑?

橫向行動是攻擊者使用非敏感性帳戶來取得敏感性帳戶的存取權時。 這可以使用 可疑活動指南中所述的方法來完成。 攻擊者會使用橫向移動來識別您網路中的系統管理員,並了解他們可以存取哪些機器。 利用這項資訊並進一步移動,攻擊者可以利用域控制器上的數據。

ATA 可讓您在網路上採取先佔式動作,以防止攻擊者在橫向移動時成功。

探索有風險的敏感性帳戶

若要探索您的網路中哪些敏感性帳戶因為與非敏感性帳戶或資源的連線而易受攻擊,請在特定時間範圍內遵循下列步驟:

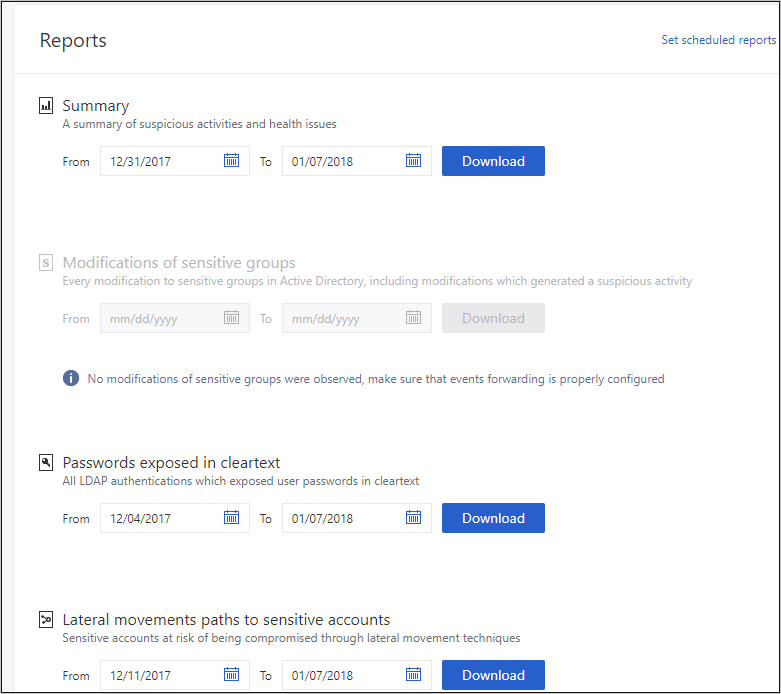

在 ATA 控制台選單中,選取報表圖示

。

。在 敏感性帳戶的橫向移動路徑下,如果找不到橫向動作路徑,報表就會呈現灰色。如果有橫向動作路徑,則報表的日期會在有相關數據時自動選取第一個日期。

選取 [下載]。

建立的 Excel 檔案會提供敏感性帳戶有風險的詳細數據。 [ 摘要] 索 引標籤會提供圖表,詳細說明敏感性帳戶、計算機的數目,以及風險資源的平均值。 [ 詳細數據] 索 引標籤會提供您應該關心的敏感性帳戶清單。 請注意,路徑是先前存在的路徑,目前可能無法使用。

調查

既然您知道哪些敏感性帳戶有風險,您可以深入瞭解 ATA 以深入了解並採取預防性措施。

在 ATA 控制台中,搜尋當實體位於橫向動作路徑橫向

或

或  時,新增至實體配置檔的橫向動作徽章。 如果過去兩天內有橫向動作路徑,則可以使用此選項。

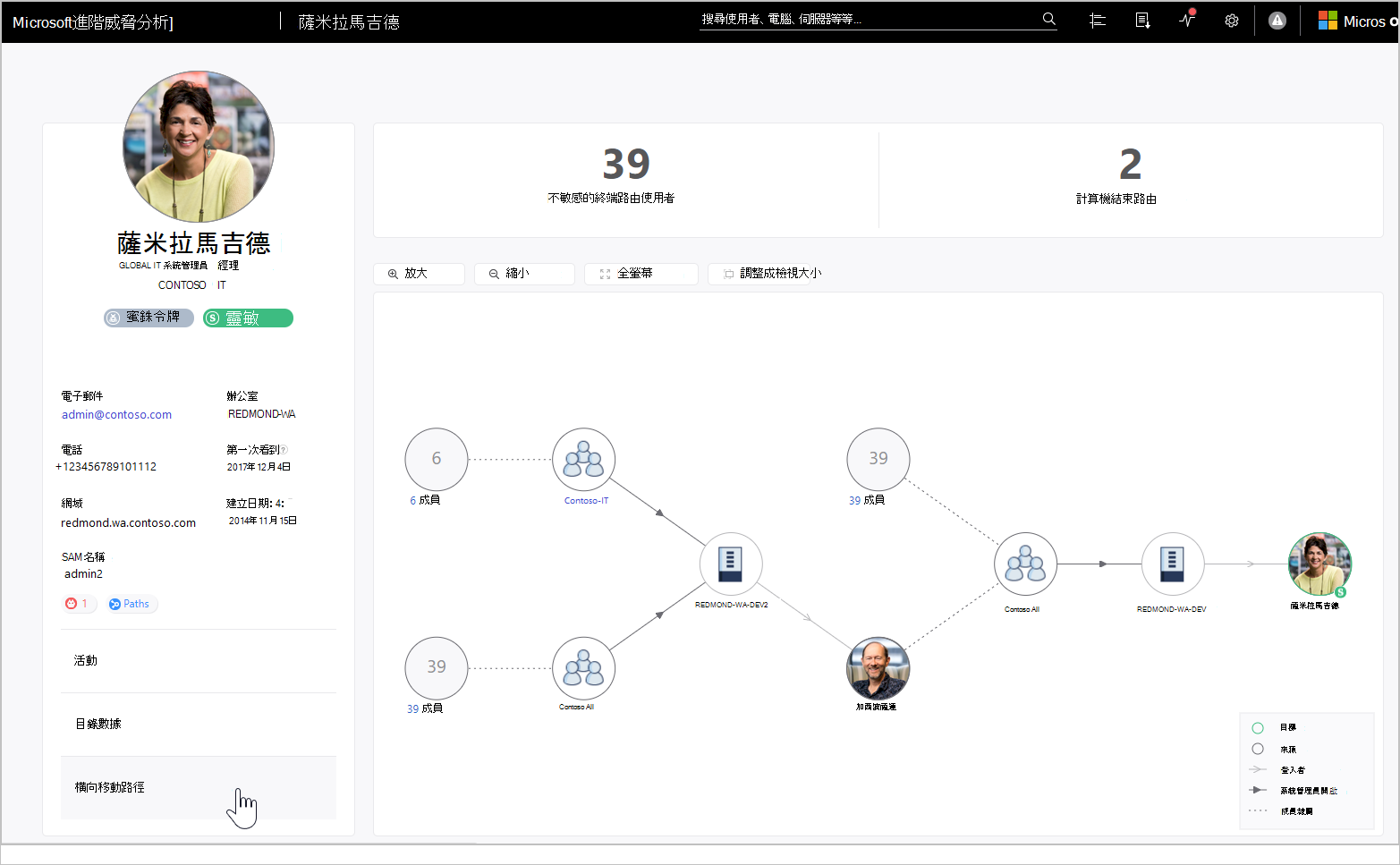

時,新增至實體配置檔的橫向動作徽章。 如果過去兩天內有橫向動作路徑,則可以使用此選項。在開啟的使用者配置檔頁面中,選取 [ 橫向動作路徑] 索引標籤 。

顯示的圖表會提供敏感性使用者可能路徑的對應。 此圖表顯示過去兩天內已建立的連線。

檢閱圖表,以瞭解如何瞭解敏感性用戶認證的曝光。 例如,在此對應中,您可以遵循以灰色箭頭 登入 ,以查看Samira使用其特殊許可權認證登入的位置。 在此情況下,Samira 的敏感性認證會儲存在 REDMOND-WA-DEV 計算機上。 然後,查看哪些其他使用者登入了哪些計算機建立了最大的曝光和弱點。 您可以在黑色箭號上查看系統 管理員 ,以查看誰在資源上具有系統管理員許可權,以查看這一點。 在此範例中, Contoso All 群組中的每個人都能夠從該資源存取用戶認證。

預防性最佳做法

防止橫向移動的最佳方式是確保敏感性使用者只有在登入未在同一部計算機上具有系統管理員許可權的非敏感性使用者時,才使用其系統管理員認證。 在範例中,請確定如果 Samira 需要存取 REDMOND-WA-DEV,則會使用其系統管理員認證以外的使用者名稱和密碼登入,或從 REDMOND-WA-DEV 上的本機系統管理員群組移除 Contoso All 群組。

也建議您確定沒有人具有不必要的本機系統管理許可權。 在範例中,查看 Contoso All 中的每個人都真的需要 REDMOND-WA-DEV 的系統管理員許可權。

請確定人員只能存取必要的資源。 在此範例中,將大幅增加Samira的曝光率。 是否需要將它們包含在 Contoso All 群組中? 您是否可以建立子群組來將暴露程度降到最低?

提示

如果在過去兩天內未偵測到活動,則不會顯示圖表,但橫向動作路徑報告仍可提供過去 60 天內橫向動作路徑的相關信息。

提示

如需如何設定伺服器以允許 ATA 執行橫向動作路徑偵測所需的 SAM-R 作業的指示, 請設定 SAM-R。