瞭解如何在 Microsoft Intune 中管理使用者和群組身分識別

管理和保護使用者身分識別是任何端點管理策略和解決方案的重要部分。 身分識別管理包含存取組織資源的用戶帳戶和群組。

系統管理員必須管理帳戶成員資格、授權和驗證資源的存取權、管理會影響使用者身分識別的設定,以及保護 & 保護身分識別免於惡意意圖。

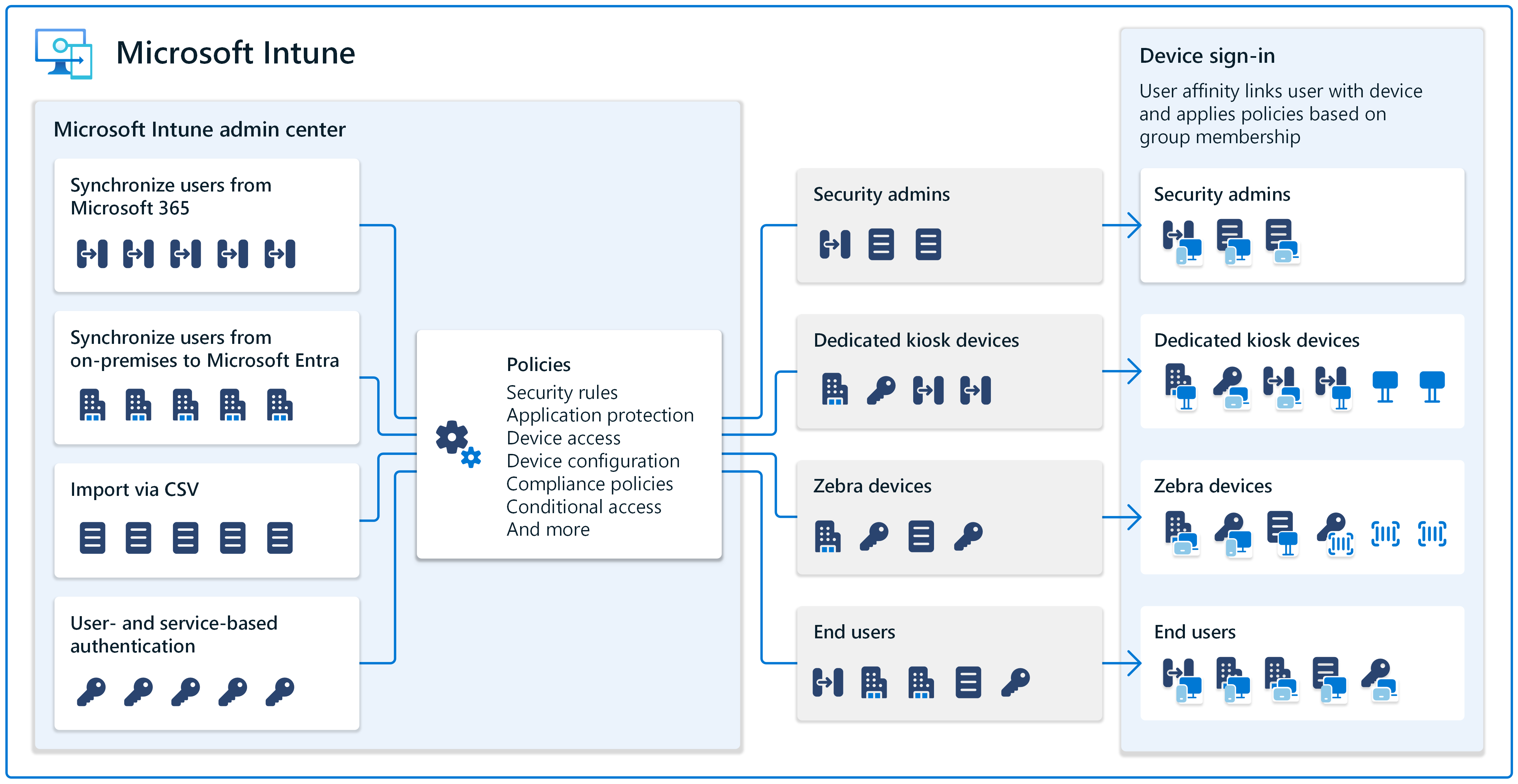

Microsoft Intune 可以執行所有這些工作等等。 Intune 是雲端式服務,可透過原則管理使用者身分識別,包括安全性和驗證原則。

從服務的觀點來看,Intune 使用 Microsoft Entra ID 來儲存身分識別和許可權。 使用 Microsoft Intune 系統管理中心,您可以在專為端點管理而設計的中央位置中管理這些工作。

本文討論管理身分識別時應考慮的概念和功能。

使用現有的使用者和群組

管理端點的很大一部分是管理使用者和群組。 如果您有現有的使用者和群組,或將建立新的使用者和群組,Intune 可以提供協助。

在內部部署環境中,會在 內部部署的 Active Directory 中建立和管理用戶帳戶和群組。 您可以使用網域中的任何域控制器來更新這些使用者和群組。

在 Intune 中,這是類似的概念。

Intune 系統管理中心包含管理使用者和群組的中央位置。 系統管理中心是以 Web 為基礎,而且可以從任何具有因特網連線的裝置存取。 系統管理員只需要使用其 Intune 系統管理員帳戶登入系統管理中心即可。

重要決策是決定如何將用戶帳戶和群組放入 Intune。 選項包括:

如果您目前使用 Microsoft 365,並將您的使用者和群組放在 Microsoft 365 系統管理中心 中,則這些使用者和群組也可在 Intune 系統管理中心取得。

Microsoft Entra ID 和 Intune 使用租使用者,也就是您的組織,例如 Contoso 或 Microsoft。 如果您有多個租使用者,請登入與現有使用者和群組位於相同Microsoft 365 租使用者中的 Intune 系統管理中心。 您的使用者和群組會自動顯示並可供使用。

如需租用戶是什麼的詳細資訊,請移至 快速入門:設定租使用者。

如果您目前使用 內部部署的 Active Directory,則可以使用 Microsoft Entra Connect 將內部部署 AD 帳戶同步至 Microsoft Entra ID。 當這些帳戶位於 Microsoft Entra ID 時,Intune 系統管理中心也提供這些帳戶。

如需更具體的資訊,請移至什麼是 Microsoft Entra 連線同步?。

您也可以從 CSV 檔案將現有的使用者和群組匯入 Intune 系統管理中心,或從頭開始建立使用者和群組。 新增群組時,您可以將使用者和裝置新增至這些群組,以依位置、部門、硬體等組織它們。

如需 Intune 中群組管理的詳細資訊,請移至新增群組以組織使用者和裝置。

根據預設,Intune 會自動建立 [所有使用者] 和 [所有裝置] 群組。 當您的使用者和群組可供 Intune 時,您可以將原則指派給這些使用者和群組。

從電腦帳戶移動

當 Windows 端點和 Windows 10/11 裝置一樣,加入 內部部署的 Active Directory (AD) 網域時,就會自動建立電腦帳戶。 計算機/計算機帳戶可用來驗證內部部署程式、服務和應用程式。

這些電腦帳戶是內部部署環境的本機帳戶,無法在已加入 Microsoft Entra ID的裝置上使用。 在此情況下,您必須切換至以用戶為基礎的驗證,以向內部部署程式、服務和應用程式進行驗證。

如需詳細資訊和指引,請移至 雲端原生端點的已知問題和限制。

角色和許可權控制存取

針對不同的系統管理員類型工作,Intune 使用角色型訪問控制 (RBAC) 。 您指派的角色會決定系統管理員可在 Intune 系統管理中心存取的資源,以及這些資源的用途。 有一些內建角色著重於端點管理,例如應用程式管理員和原則與配置檔管理員。

由於 Intune 使用 Microsoft Entra ID,因此您也可以存取內建 Microsoft Entra 角色,例如 Intune 服務管理員。

每個角色都有自己的建立、讀取、更新或視需要刪除許可權。 如果您的系統管理員需要特定許可權,您也可以建立自定義角色。 當您新增或建立系統管理員類型的使用者和群組時,您可以將這些帳戶指派給不同的角色。 Intune 系統管理中心會在中央位置提供這項資訊,而且可以輕鬆地更新。

如需詳細資訊,請移至具有 Microsoft Intune 的角色型訪問控制 (RBAC)

在裝置註冊時建立用戶親和性

當使用者第一次登入其裝置時,裝置會與該用戶產生關聯。 這項功能稱為 使用者親和性。

指派或部署至使用者身分識別的任何原則都會與使用者一起移至其所有裝置。 當使用者與裝置相關聯時,他們可以存取其電子郵件帳戶、其檔案、應用程式等等。

當您未將使用者與裝置建立關聯時,則會將裝置視為無使用者。 此案例適用於專用於特定工作的 kiosk 裝置,以及與多個使用者共享的裝置。

在 Intune 中,您可以在Android、iOS/iPadOS、macOS和 Windows 上建立這兩種案例的原則。 準備好管理這些裝置時,請確定您知道裝置的預定用途。 此資訊有助於在裝置註冊時進行決策的程式。

如需更具體的資訊,請移至平台的註冊指南:

- 註冊指南:在 Microsoft Intune 中註冊 Android 裝置

- 註冊指南:在 Microsoft Intune 中註冊 iOS 和 iPadOS 裝置

- 註冊指南:在 Microsoft Intune 中註冊 Linux 桌面裝置

- 註冊指南:在 Microsoft Intune 中註冊 macOS 裝置

- 註冊指南:在 Microsoft Intune 中註冊 Windows 裝置

將原則指派給使用者和群組

在內部部署環境中,您可以使用網域帳戶和本機帳戶,然後將組策略和許可權部署到本機、月臺、網域或 OU 層級的這些帳戶, (LS}) 。 OU 原則會覆寫網域原則、網域原則會覆寫網站原則等等。

Intune 以雲端為基礎。 在 Intune 中建立的原則包括控制裝置功能、安全性規則等的設定。 這些原則會指派給您的使用者和群組。 沒有像 LS}這樣的傳統階層。

Intune 中的設定目錄包含數千個用來管理 iOS/iPadOS、macOS 和 Windows 裝置的設定。 如果您目前使用內部部署 群組原則 物件 (GPO) ,則使用設定目錄會自然轉換為雲端式原則。

如需 Intune 中原則的詳細資訊,請移至:

保護您的使用者身分識別

您的使用者和組帳戶會存取組織資源。 您必須保護這些身分識別的安全,並防止惡意存取身分識別。 以下是需要考量的事項:

Windows Hello 企業版 取代使用者名稱和密碼登入,並且是無密碼策略的一部分。

密碼會在裝置上輸入,然後透過網路傳輸至伺服器。 任何人和任何地方都可以攔截和使用它們。 伺服器缺口可能會顯示儲存的認證。

透過 Windows Hello 企業版,使用者會使用 PIN 或生物特徵辨識來登入和驗證,例如臉部和指紋辨識。 這項資訊會儲存在本機裝置上,而且不會傳送到外部裝置或伺服器。

當 Windows Hello 企業版 部署到您的環境時,您可以使用 Intune 為您的裝置建立 Windows Hello 企業版 原則。 這些原則可以設定 PIN 設定、允許生物特徵辨識驗證、使用安全性密鑰等等。

如需詳細資訊,請移至:

若要管理 Windows Hello 企業版,請使用下列其中一個選項:

憑證式驗證 也是無密碼策略的一部分。 您可以使用憑證,透過 VPN、Wi-Fi 連線或電子郵件設置檔,向應用程式和組織資源驗證使用者。 使用憑證時,使用者不需要輸入使用者名稱和密碼,而且憑證可以更輕鬆地存取這些資源。

如需詳細資訊,請移至在 Microsoft Intune 中使用憑證進行驗證。

MFA) (多重要素驗證是可供 Microsoft Entra ID 使用的功能。 若要讓使用者成功驗證,至少需要兩種不同的驗證方法。 將 MFA 部署到您的環境時,您也可以在裝置註冊到 Intune 時要求 MFA。

如需詳細資訊,請移至:

零信任 會驗證所有端點,包括裝置和應用程式。 其概念是協助將組織數據保留在組織中,並防止意外或惡意意圖的數據外洩。 它包含不同的功能區域,包括 Windows Hello 企業版、使用 MFA 等等。

如需詳細資訊,請參閱使用 Microsoft Intune 零信任。