在 Exchange Online 和內部部署 Exchange) (多個位置使用信箱來管理郵件流程

概觀

本檔提供在利用 Microsoft 365 或 Office 365 的環境中處理複雜郵件流程案例的詳細指引。

本檔中所述的範例會使用虛構的組織 , Contoso其擁有網域 contoso.com。 Contoso 電子郵件伺服器的 IP 位址是 131.107.21.231,而其第三方提供者會使用 10.10.10.1 作為其 IP 位址。 這些只是範例。 您可以視需要調整這些範例,以符合組織的功能變數名稱和公開IP位址。

本文件涵蓋下列複雜的郵件流程案例:

重要資訊

在某些混合式郵件流程案例中,客戶可能會遇到來自或透過其內部部署 Exchange 伺服器或電子郵件網關轉送的輸出電子郵件,會先透過其 Office 365 租使用者路由傳送的情況。 當電子郵件閘道或內部部署 Exchange Server 使用特定的憑證 (例如 或 exchange.contoso.com) ,gateway.contoso.com而混合式設定精靈所建立的輸入連接器 (HCW) 使用預設通配符憑證設定 (*.contoso.com) 時,就會發生這種情況。 因此,內部部署伺服器或閘道所傳送的電子郵件會先歸屬於 Office 365 租使用者,然後再使用指向 Exchange Online 的 MX 記錄來連絡收件者。 雖然非預期,但這是相符 Office 365 租使用者的標準電子郵件屬性處理程式。 若要瞭解訊息屬性在 Microsoft 365 中的運作方式,請參閱 Office 365 訊息屬性。

因此,請包含 spf.protection.outlook.com 在網域的SPF記錄中,即使電子郵件是直接從內部部署伺服器或閘道傳送至因特網也一般。 如果您的租使用者未裝載於 Microsoft 365 Global 環境中,則要包含的網域會不同。 您可以在設定 SPF 中找到個別環境的正確專案, 以識別Microsoft 365 網域檔的有效電子郵件來源 。

If you want to change the routing behavior in this scenario, you can follow the steps outlined in the FAQ #6(b) section of the "Office 365 Message Attribution" blog post.

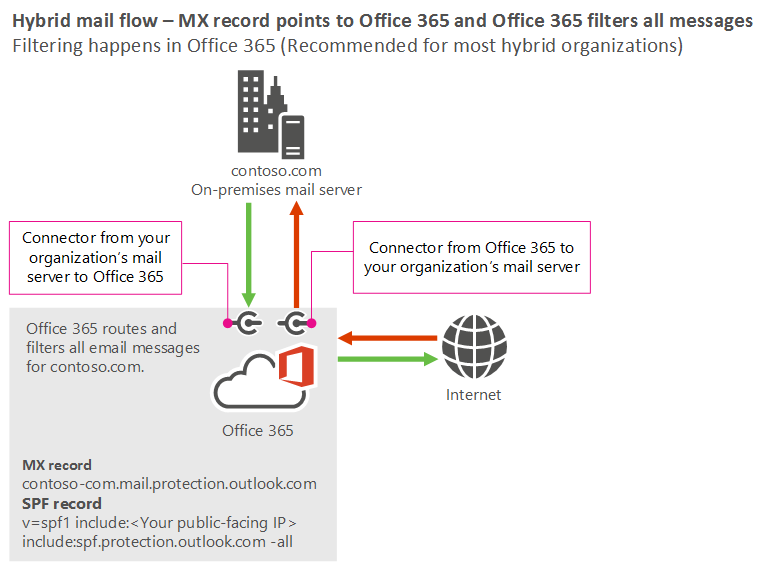

案例 1:MX 記錄指向 Microsoft 365 或 Office 365,Microsoft 365 或 Office 365 會篩選所有訊息

- 我正將信箱移轉至 Exchange Online,而且我想要將一些信箱保留在組織的電子郵件伺服器上, (內部部署伺服器) 。 我想要使用 Microsoft 365 或 Office 365 作為垃圾郵件篩選解決方案,並想要使用 Microsoft 365 或 Office 365 將我的郵件從內部部署伺服器傳送到因特網。 Microsoft 365 或 Office 365 會傳送並接收所有訊息。

大部分需要混合式郵件流程設定的客戶都應該允許Microsoft 365 或 Office 365 執行其所有篩選和路由。 建議您將 MX 記錄指向 Microsoft 365 或 Office 365,因為此設定提供最精確的垃圾郵件篩選。 針對此案例,貴組織的郵件流程設定看起來會類似下圖。

最佳做法

在 Microsoft 365 或 Office 365 中新增自定義網域。 若要證明您擁有網域,請遵循將網 域新增至 Microsoft 365 中的指示。

在 Exchange Online 中建立使用者信箱 ,或 將所有使用者的信箱移至 Microsoft 365 或 Office 365。

更新步驟 1 中新增之網域的 DNS 記錄。 (不確定如何執行這項工作?請遵循 此頁面上的指示。) 下列 DNS 記錄控制郵件流程:

MX 記錄:以下列格式將 MX 記錄指向 Microsoft 365 或 Office 365:<domainKey-com.mail.protection.outlook.com>

例如,如果您的網域 contoso.com,MX 記錄應該是:contoso-com.mail.protection.outlook.com。

SPF 記錄:此記錄應該Microsoft 365 或 Office 365 列出為有效的寄件者;聯機到 EOP 之內部部署伺服器的任何 IP 位址;以及代表貴組織傳送電子郵件的任何第三方。 例如,如果您組織的電子郵件伺服器的因特網對向IP位址是131.107.21.231,則 contoso.com 的SPF記錄應該是:

v=spf1 ip4:131.107.21.231 include:spf.protection.outlook.com -all或者,根據第三方需求,您可能需要包含第三方的網域,如下列範例所示:

v=spf1 include:spf.protection.outlook.com include:third_party_cloud_service.com -all

在 Exchange 系統管理中心 (EAC) 中,針對下列案例,使用連接器精靈在 Microsoft 365 或 Office 365 中使用連接器設定郵件流程 :

從 Microsoft 365 或 Office 365 將郵件傳送至貴組織的電子郵件伺服器

將訊息從內部部署伺服器傳送至 Microsoft 365 或 Office 365

如果下列其中一個案例適用於您的組織,您必須建立連接器,以支援將郵件從內部部署伺服器傳送至 Microsoft 365 或 Office 365。

您的組織有權代表您的用戶端傳送訊息,但您的組織沒有網域。 例如,contoso.com 授權透過不屬於 fabrikam.com 的 fabrikam.com 傳送 contoso.com。

您的組織會透過 Microsoft 365 或 Office 365,將非傳遞報告轉送 (也稱為 NDR 或退回) 到因特網的訊息。

若要建立連接器,請在 [Office 365 如何識別電子郵件伺服器的電子郵件 ] 畫面上選擇連接器建立精靈中的第一個選項,如下列兩個螢幕快照所示,分別適用於 [新增 EAC] 和 [傳統 EAC]。

![顯示 Exchange 混合式連線精靈 [新增連接器] 畫面的螢幕快照。](../exchangeonline/media/0b3ced5f-3f0e-4cc3-aff4-f95e651189e0.png)

此設定可讓 Microsoft 365 或 Office 365 使用憑證來識別您的電子郵件伺服器。 在此案例中,SAN (憑證 CN 或主體別名) 包含屬於您組織的網域。 如需詳細資訊,請 參閱識別電子郵件伺服器的電子郵件。 如需連接器設定詳細數據,請參閱 第 2 部分:設定郵件從您的電子郵件伺服器流向 Microsoft 365 或 Office 365。

除非您的其中一個合作夥伴有特殊需求,例如對銀行強制執行 TLS,否則您在下列案例中不需要連接器。

從 Microsoft 365 或 Office 365 傳送郵件至夥伴組織

從夥伴組織傳送郵件至 Microsoft 365 或 Office 365

注意事項

如果您的組織使用 Exchange 2010 或更新版本,建議您使用 混合式 設定精靈,在 Microsoft 365 或 Office 365 以及內部部署 Exchange 伺服器上設定連接器。 在此案例中,您網域的 MX 記錄無法指向您組織的電子郵件伺服器。

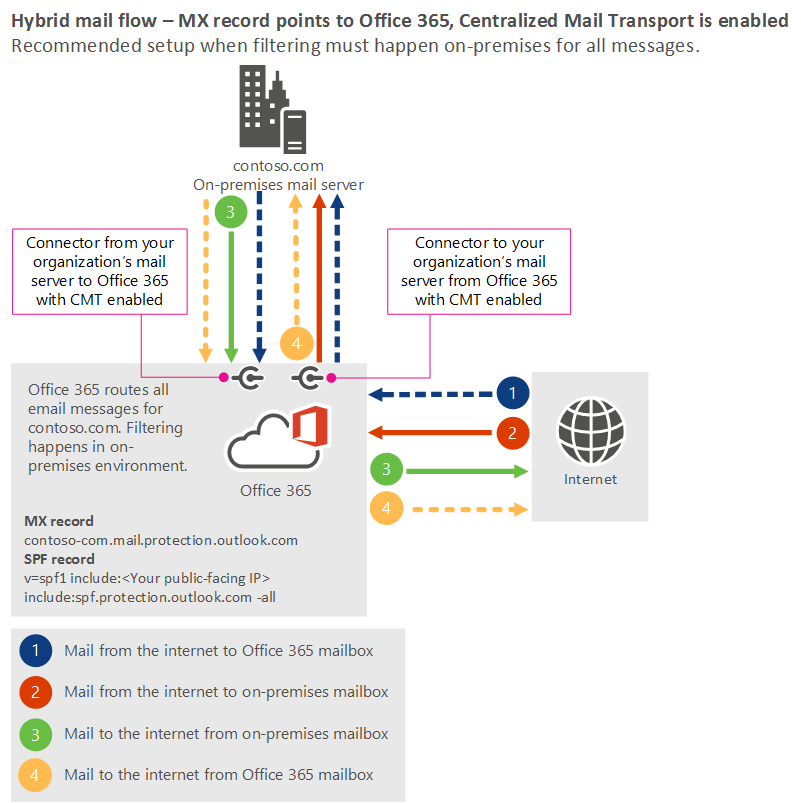

案例 2:MX 記錄會指向Microsoft 365 或 Office 365,並在內部部署環境中篩選郵件

- 我正將信箱移轉至 Exchange Online,而我想要在組織的電子郵件伺服器上保留一些信箱, (內部部署伺服器) 。 我想要使用內部部署環境中已有的篩選和合規性解決方案。 所有從因特網傳送到雲端信箱的郵件,或從雲端信箱傳送到因特網的郵件,都必須透過內部部署伺服器進行路由傳送。

如果您有在內部部署環境中篩選郵件的商務或法規理由,建議您將網域的 MX 記錄指向 Microsoft 365 或 Office 365,並啟用集中式郵件傳輸。 此設定提供最佳的垃圾郵件篩選,並保護貴組織的 IP 位址。 針對此案例,貴組織的郵件流程設定看起來會類似下圖。

最佳做法

在 Microsoft 365 或 Office 365 中新增自定義網域。 若要證明您擁有網域,請遵循將網 域新增至 Microsoft 365 中的指示。

在 Exchange Online 中建立使用者信箱 ,或 將所有使用者的信箱移至 Microsoft 365 或 Office 365。

更新步驟 1 中新增之網域的 DNS 記錄。 (不確定如何執行這項工作?請遵循 此頁面上的指示。) 下列 DNS 記錄控制郵件流程:

- MX 記錄:以下列格式將 MX 記錄指向 Microsoft 365 或 Office 365:<domainKey-com.mail.protection.outlook.com>

例如,如果您的網域 contoso.com,MX 記錄應該是:contoso-com.mail.protection.outlook.com。

SPF 記錄:此記錄應該將 Microsoft 365 或 Office 365 列為有效的寄件者,再加上來自連線到 EOP 之內部部署伺服器的任何 IP 位址,以及代表貴組織傳送電子郵件的任何第三方。 例如,如果您組織的電子郵件伺服器因特網對向IP位址是131.107.21.231,則 contoso.com 的SPF記錄應該是:

v=spf1 ip4:131.107.21.231 include:spf.protection.outlook.com -all

針對內部部署合規性解決方案使用集中式郵件傳輸 (CMT) 。

從因特網傳送到 Exchange Online 中信箱的郵件會先傳送至您的內部部署伺服器,然後返回 Exchange Online 以傳遞至信箱。 第 1 行代表案例 2 圖表中的這個路徑。

來自 Exchange Online 且目的地為因特網的郵件會先傳送至內部部署伺服器,然後返回 Exchange Online,然後傳遞至因特網。 第 4 行代表案例 2 圖表中的這個路徑。

若要達成此設定,請透過 混合式 設定精靈或透過 Cmdlet 建立連接器,並啟用 CMT。 如需 CMT 的詳細資訊,請參閱 Exchange 混合式部署中的傳輸選項。

除非您的其中一個合作夥伴有特殊需求,例如對銀行強制執行 TLS,否則您在下列案例中不需要連接器。

從 Microsoft 365 或 Office 365 傳送郵件至夥伴組織

從夥伴組織傳送郵件至 Microsoft 365 或 Office 365

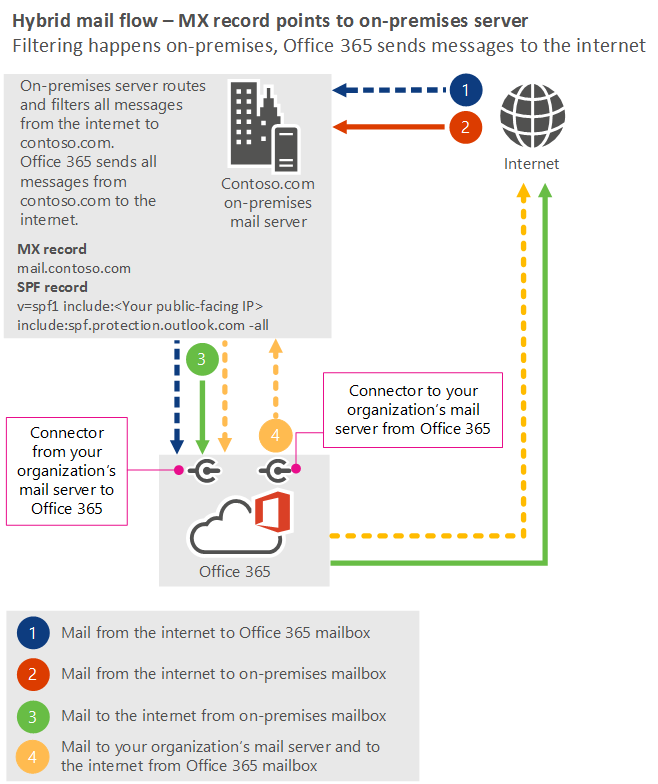

案例 3:MX 記錄指向我的內部部署伺服器

- 我正將信箱移轉至 Exchange Online,而且我想要將一些信箱保留在組織的電子郵件伺服器上, (內部部署伺服器) 。 我想要使用內部部署電子郵件環境中已有的篩選和合規性解決方案。 所有從因特網傳送到雲端信箱的郵件,或從雲端信箱傳送到因特網的郵件,都必須透過內部部署伺服器進行路由傳送。 我需要將網域的 MX 記錄指向我的內部部署伺服器。

除了案例 2,您可以將網域的 MX 記錄指向組織的電子郵件伺服器,而不是Microsoft 365 或 Office 365。 有些組織對此設定有業務或法規需求,但如果您使用案例 2,篩選通常效果更好。

針對此案例,貴組織的郵件流程設定看起來會類似下圖。

最佳做法

如果您網域的 MX 記錄需要指向您的內部部署 IP 位址,請使用下列最佳做法:

在 Microsoft 365 或 Office 365 中新增自定義網域。 若要證明您擁有網域,請遵循將網 域新增至 Microsoft 365 中的指示。

在 Exchange Online 中建立使用者信箱 ,或 將所有使用者的信箱移至 Microsoft 365 或 Office 365。

更新步驟 1 中新增之網域的 DNS 記錄。 (不確定如何執行這項工作?請遵循 此頁面上的指示。) 下列 DNS 記錄控制郵件流程:

SPF 記錄:此記錄應該Microsoft 365 或 Office 365 列出為有效的寄件者。 它也應該包含來自內部部署伺服器 (可連接至 EOP) 的任何 IP 位址,以及代表貴組織傳送電子郵件的任何協力廠商。 例如,如果您組織的電子郵件伺服器的因特網對向IP位址是131.107.21.231,則 contoso.com 的SPF記錄應該是:

v=spf1 ip4:131.107.21.231 include:spf.protection.outlook.com -all

由於您不會透過 Microsoft 365 或 Office 365 將來自內部部署伺服器的訊息轉送至因特網,因此在技術上,您不需要針對下列案例建立連接器。 但是,如果您在某個時間點將 MX 記錄變更為指向 Microsoft 365 或 Office 365,則必須建立連接器;因此,最好事先執行。 在 Exchange 系統管理中心,使用連接器精靈進行第 2 部分:針對下列案例,將 郵件設定為從您的電子郵件伺服器流向 Microsoft 365 或 Office 365 ,或使用 混合式 設定精靈建立連接器:

將郵件從 Microsoft 365 或 Office 365 傳送至貴組織的電子郵件伺服器

從內部部署伺服器傳送郵件至 Microsoft 365 或 Office 365

若要確定訊息是透過 MX 傳送至組織的內部部署伺服器,請移至 您可以套用至合作夥伴組織所傳送電子郵件的範例安全性限制,並遵循「範例 3:要求所有來自合作夥伴組織網域的電子郵件 ContosoBank.com 從特定 IP 位址範圍傳送」。

案例 4:MX 記錄會指向我的內部部署伺服器,以篩選並提供訊息的合規性解決方案。 您的內部部署伺服器必須透過 Microsoft 365 或 Office 365 將訊息轉送至因特網。

- 我正將信箱移轉至 Exchange Online,而且我想要將一些信箱保留在組織的電子郵件伺服器上, (內部部署伺服器) 。 我想要使用內部部署電子郵件環境中已有的篩選和合規性解決方案。 從內部部署伺服器傳送的所有訊息都必須透過 Microsoft 365 或 Office 365 轉送至因特網。 我需要將網域的 MX 記錄指向我的內部部署伺服器。

針對此案例,貴組織的郵件流程設定看起來會類似下圖。

最佳做法

如果您網域的 MX 記錄需要指向您的內部部署 IP 位址,請使用下列最佳做法:

在 Microsoft 365 或 Office 365 中新增自定義網域。 若要證明您擁有網域,請遵循將網 域新增至 Microsoft 365 中的指示。

在 Exchange Online 中建立使用者信箱 ,或 將所有使用者的信箱移至 Microsoft 365 或 Office 365。

更新步驟 1 中新增之網域的 DNS 記錄。 (不確定如何執行這項工作?請遵循 此頁面上的指示。) 下列 DNS 記錄控制郵件流程:

MX 記錄:以下列格式將 MX 記錄指向內部部署伺服器:mail。<domainKey>.com

例如,如果您的網域 contoso.com,MX 記錄應該是:.mail.contoso.com。

SPF 記錄:此記錄應該Microsoft 365 或 Office 365 列出為有效的寄件者。 它也應該包含來自內部部署伺服器 (可連接至 EOP) 的任何 IP 位址,以及代表貴組織傳送電子郵件的任何協力廠商。 例如,如果您組織的電子郵件伺服器因特網對向IP位址是131.107.21.231,則 contoso.com 的SPF記錄應該是:

v=spf1 ip4:131.107.21.231 include:spf.protection.outlook.com -all

在 EAC 中,針對下列案例,使用連接器精靈在 Microsoft 365 或 Office 365 中使用連接器設定郵件流程 :

將郵件從 Microsoft 365 或 Office 365 傳送至貴組織的電子郵件伺服器

從內部部署伺服器傳送郵件至 Microsoft 365 或 Office 365

如果下列任何案例適用於您的組織,請建立連接器以支援「將郵件從內部部署伺服器傳送至 Microsoft 365 或 Office 365」案例:

貴組織已獲授權代表您的用戶端傳送郵件,但貴組織未擁有該網域。 例如,contoso.com 授權透過不屬於 fabrikam.com 的 fabrikam.com 傳送 contoso.com。

您的組織會透過 Microsoft 365 或 Office 365,將非傳遞報告 () 轉送至因特網。

您網域的 MX 記錄 contoso.com 指向您的內部部署伺服器,而貴組織的使用者會自動將郵件轉送到組織外部的電子郵件地址。 例如, kate@contoso.com 已啟用轉送,且所有訊息都會移至 kate@tailspintoys.com。 如果 john@fabrikam.com 將訊息傳送至 kate@contoso.com,則在訊息抵達 Microsoft 365 或 Office 365 時,寄件者網域會 fabrikam.com 且收件者網域已 tailspin.com。 寄件者網域和收件者網域不屬於您的組織。

若要建立連接器,請在 [ 如何Microsoft 365 或 Office 365 識別電子郵件伺服器的電子郵件 ] 畫面上選擇連接器建立精靈中的第一個選項,如下列兩個螢幕快照所示,分別適用於 [新增 EAC] 和 [傳統 EAC]。

![顯示 Exchange 混合式連線精靈 [新增連接器] 畫面的螢幕快照。](../exchangeonline/media/0b3ced5f-3f0e-4cc3-aff4-f95e651189e0.png)

此選項可讓Microsoft 365 或 Office 365 使用憑證來識別您的電子郵件伺服器。 在此案例中,SAN (憑證 CN 或主體別名) 包含屬於您組織的網域。 如需詳細資訊,請 參閱識別電子郵件伺服器的電子郵件。 如需連接器設定詳細數據,請參閱 第 2 部分:設定郵件從您的電子郵件伺服器流向 Microsoft 365 或 Office 365。

- 為合作夥伴組織的安全郵件流程設定連接器 ,以確保訊息會透過 MX 傳送至組織的內部部署伺服器。

另請參閱

Exchange Online、Microsoft 365 和 Office 365 的郵件流程最佳做法 (概觀)

使用 Microsoft 365 或 Office 365 管理所有信箱和郵件流程

使用Microsoft 365 或 Office 365 的第三方雲端服務來管理郵件流程

在 Microsoft 365 或 Office 365 和內部部署上使用第三方雲端服務來管理郵件流程