如何在 Azure 虛擬 WAN 中樞中建立網路虛擬設備

本文說明如何在 Azure 虛擬 WAN 中樞中部署 整合式網路虛擬設備 (NVA )。

背景

部署在虛擬 WAN 中樞的 NVA 通常會分成三個類別:

- 線上設備:用來從內部部署終止 VPN 和 SD-WAN 連線。 聯機設備會使用邊界閘道通訊協定 (BGP) 與虛擬 WAN 中樞交換路由。

- 新一代防火牆 (NGFW) 設備:與路由意圖搭配使用,為周遊虛擬 WAN 中樞的流量提供線路顛簸檢查。

- 雙重角色連線和防火牆設備:將內部部署裝置連線到 Azure 的單一裝置,並檢查使用路由意圖周遊虛擬 WAN 中樞的流量。

如需可在虛擬 WAN 中樞及其各自功能中部署的 NVA 清單,請參閱 虛擬 WAN NVA 合作夥伴。

部署機制

網路虛擬設備可以透過數個不同的工作流程進行部署。 不同的網路虛擬設備合作夥伴支援不同的部署機制。 每個虛擬 WAN 整合式 NVA 合作夥伴都支援 Azure Marketplace 受控應用程式 工作流程。 如需其他部署方法的相關信息,請參閱 NVA 提供者的檔。

- Azure Marketplace 受控應用程式:所有虛擬 WAN NVA 合作夥伴都會使用 Azure 受控應用程式在虛擬 WAN 中樞內部署整合式 NVA。 Azure 受控應用程式可讓您透過 NVA 提供者所建立的 Azure 入口網站 體驗,輕鬆地將 NVA 部署至虛擬 WAN 中樞。 Azure 入口網站 體驗會收集部署和啟動帶 NVA 所需的重要部署和設定參數。 如需 Azure 受控應用程式的詳細資訊,請參閱 受控應用程式檔。 透過 Azure 受控應用程式參考提供者的完整部署工作流程檔。

- NVA 協調器部署:某些 NVA 合作夥伴可讓您直接從 NVA 協調流程或管理軟體將 NVA 部署至中樞。 NVA 協調流程軟體的 NVA 部署通常需要您將 Azure 服務主體提供給 NVA 協調流程軟體。 NVA 協調流程軟體會使用 Azure 服務主體來與 Azure API 互動,以在中樞內部署和管理 NVA。 此工作流程專屬於 NVA 提供者的實作。 如需詳細資訊,請參閱提供者的檔。

- 其他部署機制:NVA 合作夥伴也可能提供其他機制,在中樞部署 NVA,例如 ARM 範本和 Terraform。 如需其他支援部署機制的詳細資訊,請參閱提供者的檔。

必要條件

下列教學課程假設您已部署具有至少一個虛擬 WAN 中樞的虛擬 WAN 資源。 本教學課程也假設您是透過 Azure Marketplace 受控應用程式部署 NVA。

必要權限

若要在虛擬 WAN 中樞部署網路虛擬設備,建立和管理 NVA 的使用者或服務主體至少必須具有下列許可權:

- Microsoft.Network/virtualHubs/read over the Virtual WAN hub in the NVA is deployed in.

- Microsoft.Network/networkVirtualAppliances/write over the resource group where the NVA is deployed into.

- Microsoft.Network/publicIpAddresses/join over the public IP address resources that deployed with the Network Virtual Appliance for Internet Inbound use cases.

這些許可權必須授與 Azure Marketplace 受控應用程式,以確保部署成功。 根據 NVA 合作夥伴所開發的部署工作流程實作,可能需要其他許可權。

將許可權指派給 Azure 受控應用程式

透過 Azure Marketplace 受控應用程式部署的網路虛擬設備會部署在您的 Azure 租使用者中稱為 受控資源群組的特殊資源群組中。 當您在訂用帳戶中建立受控應用程式時,訂用帳戶中會建立對應且個別 的受控資源群組 。 受控應用程式所建立的所有 Azure 資源(包括網路虛擬設備)都會部署到 受控資源群組中。

Azure Marketplace 擁有第一方服務主體,負責將資源部署至 受控資源群組。 此第一方主體具有在受控資源群組中建立資源的許可權,但無權讀取、更新或建立受控資源群組外部的 Azure 資源。

若要確保您的 NVA 部署是以足夠的許可權層級執行,請藉由使用使用者指派的受控識別來部署受控應用程式,以授與 Azure Marketplace 部署服務主體的額外許可權,該受控識別具有您想要與網路虛擬設備搭配使用之虛擬 WAN 中樞和公用 IP 位址的許可權。 此使用者指派的受控識別只會用於受控資源群組中的資源初始部署,而且只用於該受控應用程式部署的內容中。

注意

只有使用者指派的系統身分識別可以指派給 Azure 受控應用程式,以在虛擬 WAN 中樞內部署網路虛擬設備。 不支援系統指派的身分識別。

- 建立使用者指派的新身分識別。 如需建立新使用者指派身分識別的步驟,請參閱 受控識別檔。 您也可以使用現有的使用者指派身分識別。

- 將許可權指派給使用者指派的身分識別,以至少具有[必要許可權] 一節中所述的許可權,以及 NVA 提供者所需的任何許可權。 您也可以為使用者指派的身分識別提供內建的 Azure 角色,例如 網路參與者 ,其中包含所需許可權的超集。

或者,您也可以使用下列範例定義建立 自定義角色 ,並將自定義角色指派給使用者指派的受控識別。

{

"Name": "Virtual WAN NVA Operator",

"IsCustom": true,

"Description": "Can perform deploy and manage NVAs in the Virtual WAN hub.",

"Actions": [

"Microsoft.Network/virtualHubs/read",

"Microsoft.Network/publicIPAddresses/join",

"Microsoft.Network/networkVirtualAppliances/*",

"Microsoft.Network/networkVirtualAppliances/inboundSecurityRules/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/subscriptions/{subscription where Virtual Hub and NVA is deployed}",

"/subscriptions/{subscription where Public IP used for NVA is deployed}",

]

}

部署 NVA

下一節說明使用 Azure Marketplace 受控應用程式將網路虛擬設備部署至虛擬 WAN 中樞所需的步驟。

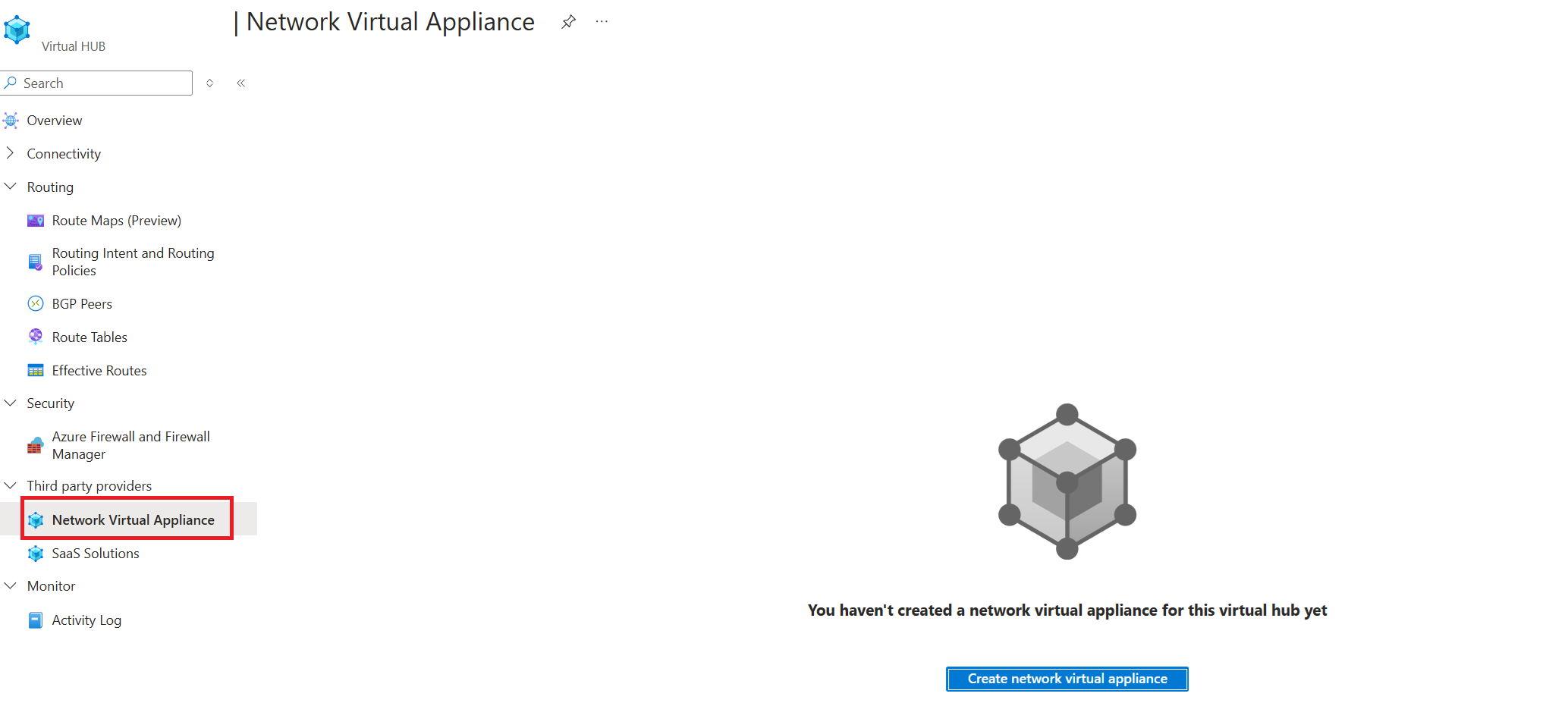

- 流覽至您的虛擬 WAN 中樞,然後選取 [第三方提供者] 底下的 [網络虛擬設備]。

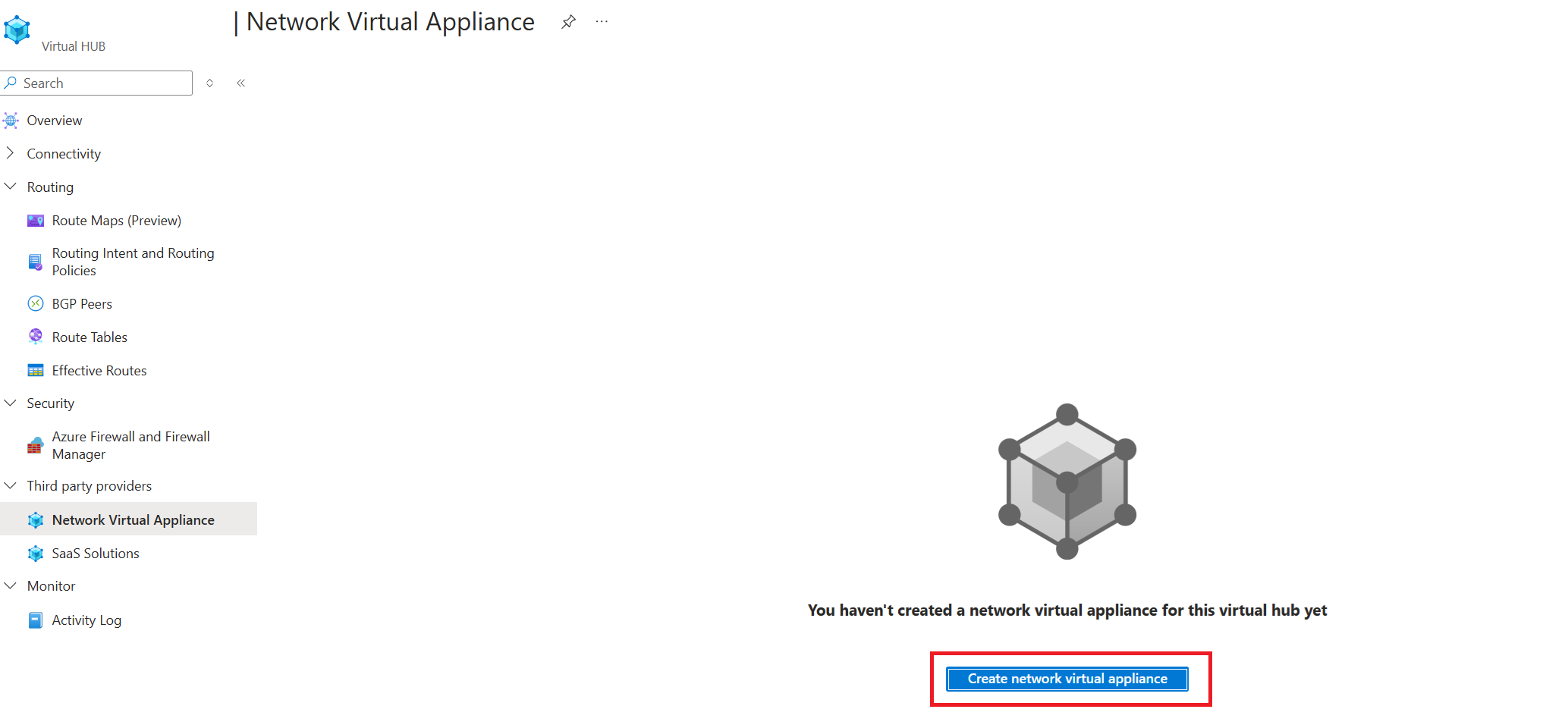

- 選取 [ 建立網络虛擬設備]。

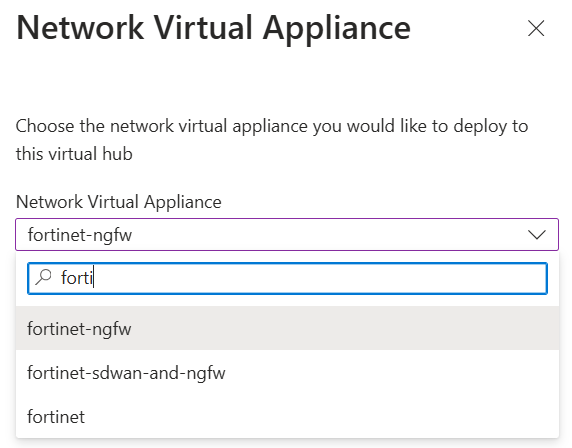

- 選擇 NVA 廠商。 在此範例中,已選取 「fortinet-ngfw」,然後選取 [ 建立]。 此時,系統會將您重新導向至 NVA 合作夥伴的 Azure Marketplace 受控應用程式。

- 請遵循受控應用程式建立體驗來部署 NVA 並參考提供者的檔。 確定在上一節中建立的使用者指派系統身分識別已選取為受控應用程式建立工作流程的一部分。

常見的部署錯誤

權限錯誤

注意

與 LinkedAuthorizationFailed 相關聯的錯誤訊息只會顯示一個遺漏的許可權。 因此,更新指派給服務主體、受控識別或使用者的許可權之後,您可能會看到不同的遺漏許可權。

- 如果您看到錯誤碼 為LinkedAuthorizationFailed的錯誤訊息,則作為受控應用程式部署一部分提供的使用者指派身分識別沒有指派適當的許可權。 錯誤訊息會說明遺漏的確切許可權。 在下列範例中,請仔細檢查使用者指派的受控識別是否具有您嘗試部署 NVA 之虛擬 WAN 中樞的 READ 許可權。

The client with object id '<>' does not have authorization to perform action 'Microsoft.Network/virtualHubs/read' over scope '/subscriptions/<>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>' or the scope is invalid. If access was recently granted, please refresh your credentials

下一步

- 若要深入了解虛擬 WAN,請參閱什麼是虛擬 WAN?

- 若要深入了解虛擬 WAN 中樞中的 NVA,請參閱關於虛擬 WAN 中樞的網路虛擬設備 (部分機器翻譯)。