開機完整性監視概觀

本文內容

為了協助 Azure 信任啟動更妥善地防止虛擬機 (VM) 上的惡意 Rootkit 攻擊,透過 Azure 證明 端點進行客體證明,可用來監視開機順序完整性。 此證明對於提供平台狀態的有效性至關重要。

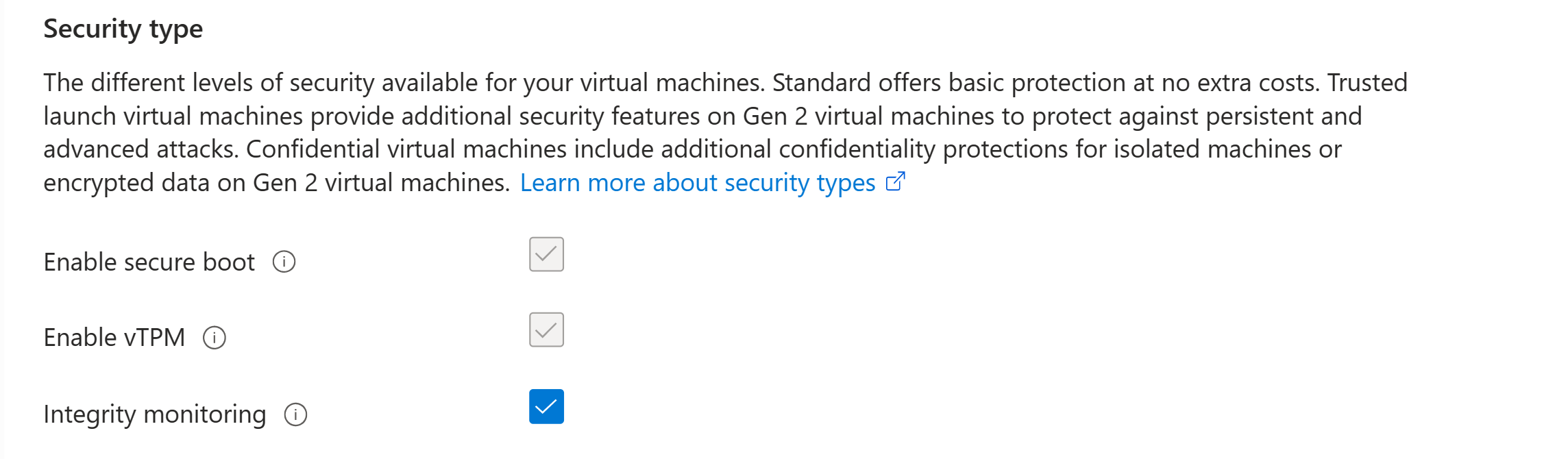

您的 受信任啟動 VM 需要啟用安全開機和虛擬信任平台模組 (vTPM),才能安裝證明延伸模組。 適用於雲端的 Microsoft Defender 會根據客體證明驗證狀態提供報告,以及 VM 的開機完整性已正確設定。 若要深入瞭解 適用於雲端的 Microsoft Defender 整合,請參閱信任的啟動與 適用於雲端的 Microsoft Defender 整合。

重要

自動擴充功能升級現在適用於開機完整性監視 - 客體證明延伸模組。 如需詳細資訊,請參閱 自動擴充功能升級 。

必要條件

您需要作用中的 Azure 訂用帳戶和受信任的啟動 VM。

啟用完整性監視

若要啟用完整性監視,請遵循本節中的步驟。

登入 Azure 入口網站 。

選取資源 (虛擬機器 )。

在 [設定]安全性類型 ] 窗格中,選取 [ 完整性監視 ]。

儲存變更。

在 [VM 概觀 ] 頁面上,完整性監視的安全性類型應該會顯示為 [已啟用 ]。

此動作會安裝客體證明延伸模組,您可以透過 [擴充功能 + 應用程式] 索引標籤上的 設定來參考。

您可以使用快速入門範本來部署受信任啟動 VM 的客體證明延伸模組。

Windows

{

"name": "[concat(parameters('virtualMachineName1'),'/GuestAttestation')]",

"type": "Microsoft.Compute/virtualMachines/extensions",

"apiVersion": "2018-10-01",

"location": "[parameters('location')]",

"properties": {

"publisher": "Microsoft.Azure.Security.WindowsAttestation",

"type": "GuestAttestation",

"typeHandlerVersion": "1.0",

"autoUpgradeMinorVersion":true,

"enableAutomaticUpgrade":true,

"settings": {

"AttestationConfig": {

"MaaSettings": {

"maaEndpoint": "",

"maaTenantName": "GuestAttestation"

},

"AscSettings": {

"ascReportingEndpoint": "",

"ascReportingFrequency": ""

},

"useCustomToken": "false",

"disableAlerts": "false"

}

}

},

"dependsOn": [

"[concat('Microsoft.Compute/virtualMachines/', parameters('virtualMachineName1'))]"

]

}

Linux

{

"name": "[concat(parameters('virtualMachineName1'),'/GuestAttestation')]",

"type": "Microsoft.Compute/virtualMachines/extensions",

"apiVersion": "2018-10-01",

"location": "[parameters('location')]",

"properties": {

"publisher": "Microsoft.Azure.Security.LinuxAttestation",

"type": "GuestAttestation",

"typeHandlerVersion": "1.0",

"autoUpgradeMinorVersion":true,

"enableAutomaticUpgrade":true,

"settings": {

"AttestationConfig": {

"MaaSettings": {

"maaEndpoint": "",

"maaTenantName": "GuestAttestation"

},

"AscSettings": {

"ascReportingEndpoint": "",

"ascReportingFrequency": ""

},

"useCustomToken": "false",

"disableAlerts": "false"

}

}

},

"dependsOn": [

"[concat('Microsoft.Compute/virtualMachines/', parameters('virtualMachineName1'))]"

]

}

透過信任啟動 VM 的初始部署,建立具有安全開機和 vTPM 功能的 VM。 若要部署客體證明延伸模組,請使用 --enable-integrity-monitoring。 身為 VM 擁有者,您可以使用 來自定義 VM 組態 az vm create。

針對現有的 VM,您可以藉由更新來啟用開機完整性監視設定,以確保已開啟完整性監視。 您可以使用 --enable-integrity-monitoring。

如果安全開機和 vTPM 設定為 ON,則開機完整性也會設定為 ON 。

透過信任啟動 VM 的初始部署,建立具有安全開機和 vTPM 功能的 VM。 身為 VM 擁有者,您可以自訂 VM 設定。

針對現有的 VM,您可以藉由更新來啟用開機完整性監視設定。 請確定安全開機和 vTPM 都設定為 ON 。

如需建立或更新 VM 以透過客體證明延伸模組包含開機完整性監視的詳細資訊,請參閱部署已啟用受信任啟動的 VM(PowerShell)。

客體證明延伸模組安裝的疑難解答指南

本節說明證明錯誤和解決方案。

徵兆

當您設定網路安全組 (NSG) 或 Proxy 時,Azure 證明 延伸模組將無法正常運作。 出現類似「布建失敗」Microsoft.Azure.Security.WindowsAttestation.GuestAttestation 的錯誤。

方案

在 Azure 中,NSG 可用來協助篩選 Azure 資源之間的網路流量。 NSG 包含允許或拒絕輸入網路流量的安全性規則,或來自數種 Azure 資源的輸出網路流量。 Azure 證明 端點應該能夠與客體證明延伸模塊通訊。 如果沒有此端點,受信任的啟動就無法存取客體證明,這可讓 適用於雲端的 Microsoft Defender 監視 VM 開機順序的完整性。

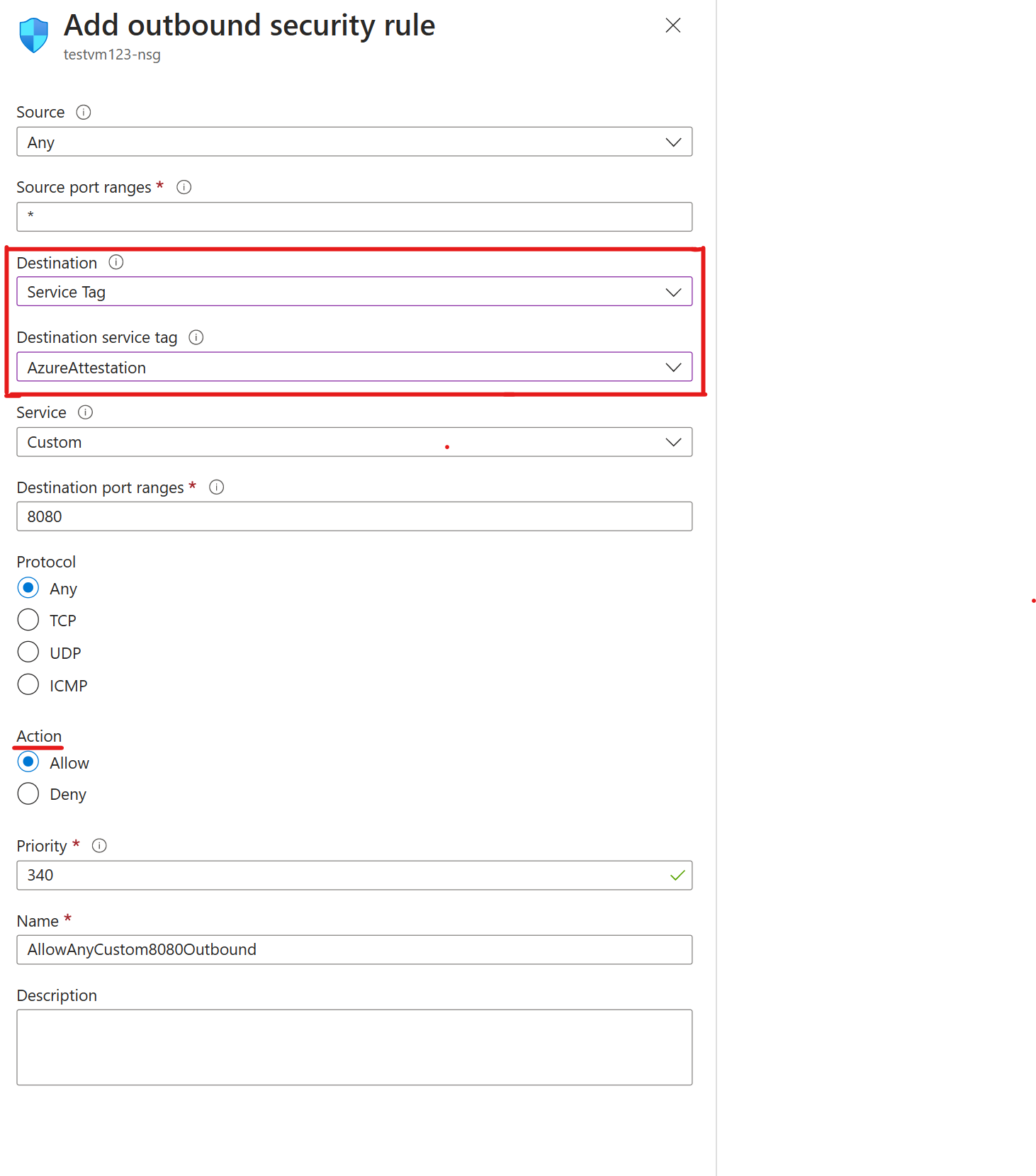

若要使用服務標籤解除封鎖 NSG 中的 Azure 證明 流量:

移至您想要允許輸出流量的 VM。

在最左邊窗格的 [網络] 底下,選取 [網络設定 ]。

然後選取 [建立埠規則>

若要允許 Azure 證明,您可以將目的地設為服務標籤。 此設定允許IP位址範圍更新並自動設定允許 Azure 證明的規則。 將 [目的地服務卷標] 設定為 [AzureAttestation ],並將 [動作] 設定 為 [允許 ]。

防火牆會保護包含多個受信任啟動 VM 的虛擬網路。 若要使用應用程式規則集合解除封鎖防火牆中的 Azure 證明 流量:

移至已封鎖來自受信任啟動 VM 資源的流量 Azure 防火牆 實例。

在 [設定] 底下,選取 [規則] [傳統] 以開始解除封鎖防火牆後方的來賓 證明。

在 [網络規則集合] 底下新增網络規則集合 ]。

根據您的需求設定名稱、優先順序、來源類型和目的地埠。 將 [服務卷標名稱] 設定為 [AzureAttestation], 並將 [動作] 設定 為 [允許 ]。

若要使用應用程式規則集合解除封鎖防火牆中的 Azure 證明 流量:

移至已封鎖來自受信任啟動 VM 資源的流量 Azure 防火牆 實例。

規則集合必須包含至少一個以完整功能變數名稱 (FQDN) 為目標的規則。

選取應用程式規則集合並新增應用程式規則。

選取應用程式規則的名稱和數值優先順序。 將規則集合的 [動作] 設定 為 [允許 ]。

設定名稱、來源和通訊協定。 來源類型適用於單一IP位址。 選取IP群組以允許多個IP位址通過防火牆。

區域共用提供者

Azure 證明會在每個可用區域中提供區域共用提供者 。 您可以選擇使用區域共用提供者進行證明,或使用自定義原則建立您自己的提供者。 任何Microsoft Entra 使用者都可以存取共用提供者。 無法變更與其相關聯的原則。

注意

您可以設定來源類型、服務、目的地埠範圍、通訊協定、優先順序和名稱。

相關內容

深入瞭解 受信任的啟動 和 部署受信任的啟動 VM 。