整合 Fortinet 與適用於 IoT 的 Microsoft Defender

此文章可協助您了解如何整合和使用 Fortinet 與適用於 IoT 的 Microsoft Defender。

適用於 IoT 的 Microsoft Defender 可透過 ICS 感知的自我學習引擎來降低 IIoT、ICS 及 SCADA 風險,以提供關於 ICS 裝置、弱點及威脅的立即見解。 適用於 IoT 的 Defender 不需依賴代理程式、規則、簽章、特殊化技能,或先前具備的環境知識,即可達成此目的。

適用於 IoT 的 Defender 和 Fortinet 已建立技術合作關係,可偵測及停止 IoT 和 ICS 網路上的攻擊。

Fortinet 和適用於 IoT 的 Microsoft Defender 可防止:

對可程式化邏輯控制器 (PLC) 進行未經授權的變更。

透過其原生通訊協定來操作 ICS 和 IoT 裝置的惡意程式碼。

收集資料的偵察工具。

因設定錯誤或惡意攻擊者而導致的通訊協定違規。

適用於 IoT 的 Defender 會偵測 IoT 和 ICS 網路中的異常行為,並將該資訊傳遞給 FortiGate 和 FortiSIEM,如下所示:

可見度:適用於 IoT 的 Defender 所提供的資訊可讓 FortiSIEM 管理員看到先前看不到的 IoT 和 ICS 網路。

封鎖惡意攻擊:FortiGate 管理員可以使用適用於 IoT 的 Defender 探索到的資訊來建立規則,在異常行為造成實際執行環境、收益或人員損毀之前加以停止,而不論該行為是由混亂的執行者還是設定錯誤的裝置所導致。

FortiSIEM 和 Fortinet 的多重廠商安全性事件及事件管理解決方案,能為單一可調整的解決方案帶來可見度、相互關聯、自動化回應及補救。

使用商務服務檢視,管理網路和安全性作業的複雜度就會降低、釋放資源並改善缺口偵測。 FortiSIEM 會在套用機器學習和 UEBA 時提供交叉相互關聯來改善回應,以便在發生缺口之前加以停止。

在本文中,您將學會如何:

- 在 Fortinet 中建立 API 金鑰

- 設定轉送規則以封鎖惡意程式碼相關警示

- 封鎖可疑警示的來源

- 將適用於 IoT 的 Defender 警示傳送至 FortiSIEM

- 使用 Fortigate 防火牆封鎖惡意來源

必要條件

開始之前,請先確定您已擁有下列必要條件:

以管理使用者身分存取適用於 IoT 的 Defender OT 感應器。 如需詳細資訊,請參閱使用適用於 IoT 的 Defender 進行 OT 監視的內部部署使用者和角色。

能夠在 Fortinet 中建立 API 金鑰的能力。

在 Fortinet 中建立 API 金鑰

應用程式開發介面 (API) 金鑰是唯一產生的程式碼,可讓 API 識別要求存取的應用程式或使用者。 適用於 IoT 的 Microsoft Defender 和 Fortinet 需要 API 金鑰才能正確通訊。

在 Fortinet 中建立 API 金鑰:

在 FortiGate 中,瀏覽至 [系統]>[管理員設定檔]。

使用下列權限來建立設定檔:

參數 選取項目 Security Fabric (安全性網狀架構) 無 Fortiview 無 使用者和裝置 無 防火牆 自訂 原則 讀取/寫入 地址 讀取/寫入 服務 無 [排程] 無 記錄和報告 無 Network 無 系統 無 Security Profile (安全性設定檔) 無 VPN 無 WAN Opt 和 Cache 無 WiFi 和切換器 無 瀏覽至 [System] \(系統\)>[Administrators] \(管理員\),然後使用下列欄位來建立新的 REST API 管理員:

參數 描述 使用者名稱 輸入轉送規則名稱。 註解 輸入要轉送的最低安全性層級事件。 例如,如果選取 [Minor] \(次要\),便會轉送次要警示及高於此嚴重性層級的任何警示。 Administrator Profile (管理員設定檔) 從下拉式清單中,選取您在上一個步驟中定義的設定檔名稱。 PKI Group (PKI 群組) 將參數切換為 [Disable] \(停用\)。 CORS Allow Origin (CORS 允許來源) 將參數切換為 [Enable] \(啟用\)。 Restrict login to trusted hosts (限制登入信任主機) 新增將連線至 FortiGate 之感測器的 IP 位址。

在產生 API 金鑰時儲存,因為不會再次提供該金鑰。 產生的 API 金鑰持有人將獲授與指派給該帳戶的所有存取權限。

設定轉送規則以封鎖惡意程式碼相關警示

FortiGate 防火牆可用來封鎖可疑流量。

轉送警示規則只會在建立轉送規則之後觸發的警示上執行。 在建立轉送規則之前,系統中已有的警示不會受到規則的影響。

建立轉送規則時:

在 [動作] 區域中,選取 [FortiGate]。

定義您要傳送資料的伺服器 IP 位址。

輸入在 FortiGate 中建立的 API 金鑰。

輸入傳入和傳出防火牆介面連接埠。

選取以轉送特定警示詳細資料。 建議您從以下情況中選取其中一項:

- 封鎖不合法的函式程式碼:通訊協定違規 - 違反 ICS 通訊協定規格的不合法欄位值 (潛在的惡意探索)

- 封鎖未經授權的 PLC 程式設計/韌體更新:未經授權的 PLC 變更

- 封鎖未經授權的 PLC 停止 PLC 停止 (停機)

- 封鎖惡意程式碼相關警示:封鎖產業惡意程式碼嘗試,例如 TRITON 或 NotPetya

- 封鎖未經授權的掃描:未經授權的掃描 (潛在的偵察)

如需詳細資訊,請參閱轉寄內部部署 OT 警示資訊。

封鎖可疑警示的來源

可疑警示的來源可能會遭到封鎖,以防止進一步發生。

封鎖可疑警示的來源:

登入 OT 感測器,然後選取 [ 警示]。

選取與 Fortinet 整合相關的警示。

若要自動封鎖可疑來源,請選取 [封鎖來源]。

在 [Please Confirm] \(請確認\) 對話方塊中,選取 [OK] \(確定\)。

將適用於 IoT 的 Defender 警示傳送至 FortiSIEM

適用於 IoT 的 Defender 警示會提供範圍廣泛之安全性事件的相關資訊,包括:

與已了解的基準網路活動之間的偏差

惡意程式碼偵測

根據可疑作業變更的偵測

網路異常

與通訊協定規格的通訊協定偏差

您可以設定適用於 IoT 的 Defender,以將警示傳送至 FortiSIEM 伺服器,其中警示資訊會顯示於 [分析] 視窗中:

接著剖析每個適用於 IoT 的 Defender 警示,而不需在 FortiSIEM 端進行任何其他設定,並在 FortiSIEM 中將其顯示為安全性事件。 預設會顯示下列事件詳細資料:

- 應用程式通訊協定

- 應用程式版本

- 類別類型

- 收集器識別碼

- 計數

- 裝置時間

- 事件識別碼

- 事件名稱

- 事件剖析狀態

接著,您可以使用適用於 IoT 的 Defender 轉送規則,將警示資訊傳送至 FortiSIEM。

轉送警示規則只會在建立轉送規則之後觸發的警示上執行。 在建立轉送規則之前,系統中已有的警示不會受到規則的影響。

使用適用於 IoT 的 Defender 轉送規則,將警示資訊傳送至 FortiSIEM:

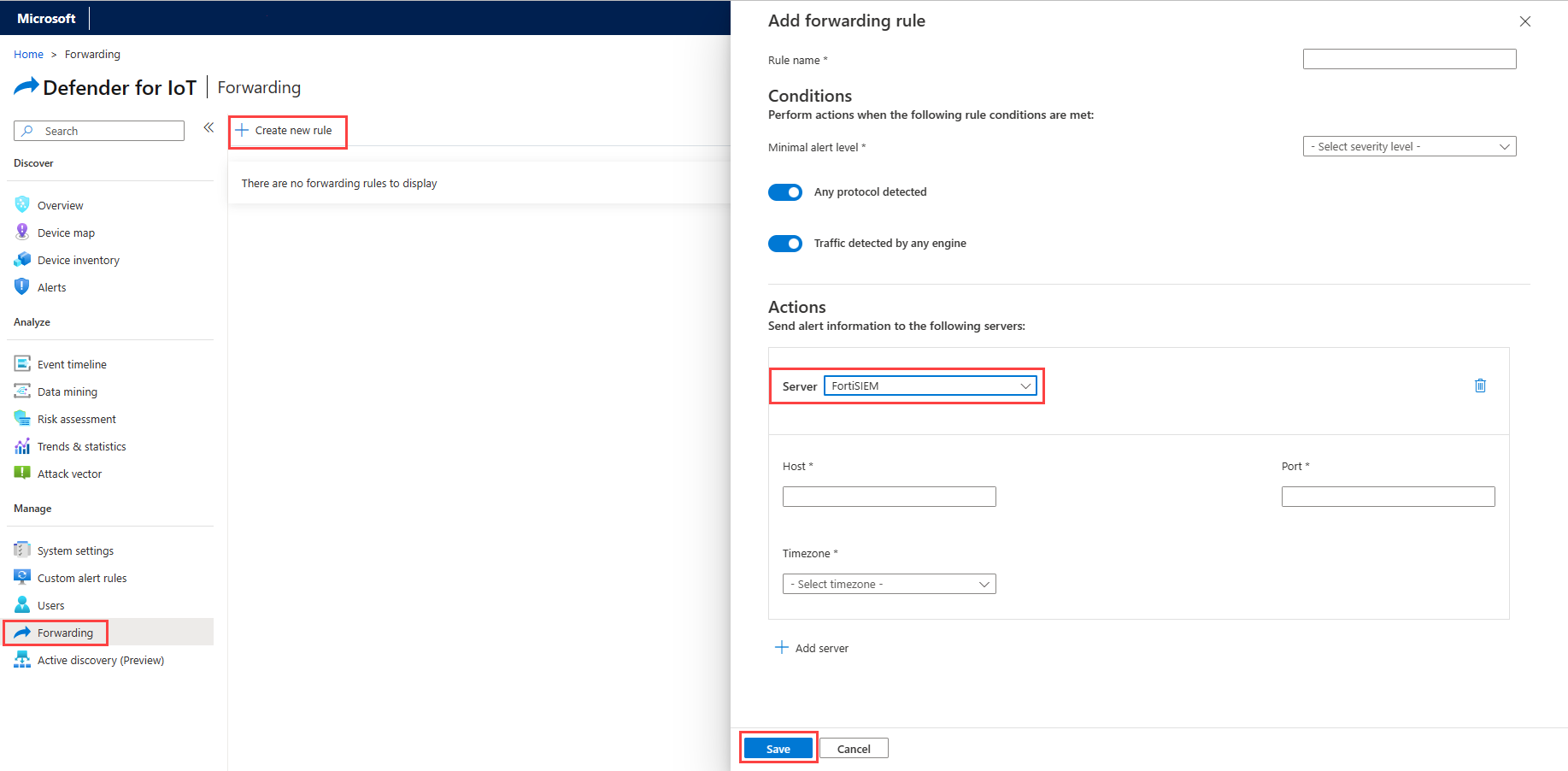

從感應器主控台,選取 [轉送]。

選取 [+ 建立新規則]。

在 [新增轉送規則] 窗格中,定義規則參數:

參數 描述 規則名稱 轉送規則名稱。 最低警示層級 要轉送的最低安全性層級事件。 例如,如果選取 [次要],便會轉送次要警示及高於此嚴重性層級的任何警示。 任何偵測到的通訊協定 切換為關閉,以選取要包含在規則中的通訊協定。 任何引擎偵測到的流量 切換為關閉,以選取要包含在規則中的流量。 在 [動作] 區域中,定義下列各值:

參數 Description Server 選取 FortiSIEM。 主機 定義 ClearPass 伺服器 IP 以傳送警示資訊。 通訊埠 定義 ClearPass 連接埠以傳送警示資訊。 時區 警示偵測的時間戳記。 選取 [儲存]。

使用 Fortigate 防火牆封鎖惡意來源

您可以使用適用於 IoT 的 Defender 中的警示,設定原則以自動封鎖 FortiGate 防火牆中的惡意來源。

設定 FortiGate 防火牆規則來封鎖惡意來源:

在 FortiGate 中,建立 API 金鑰。

登入適用於IoT的Defender感測器,然後選取 [轉送], 設定封鎖惡意代碼相關警示的轉送規則。

在適用於IoT的Defender感測器中,選取 [ 警示],並 封鎖惡意來源。

瀏覽至 FortiGage [Administrator] \(管理員\) 視窗,然後找出您封鎖的惡意來源位址。

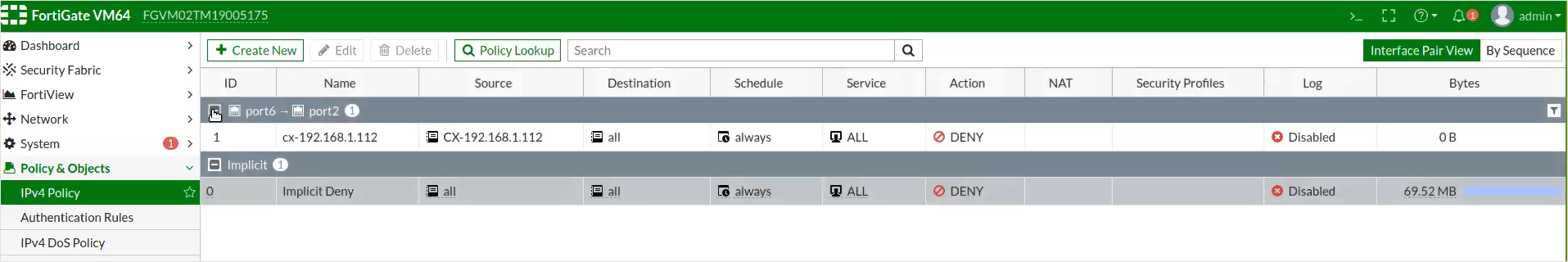

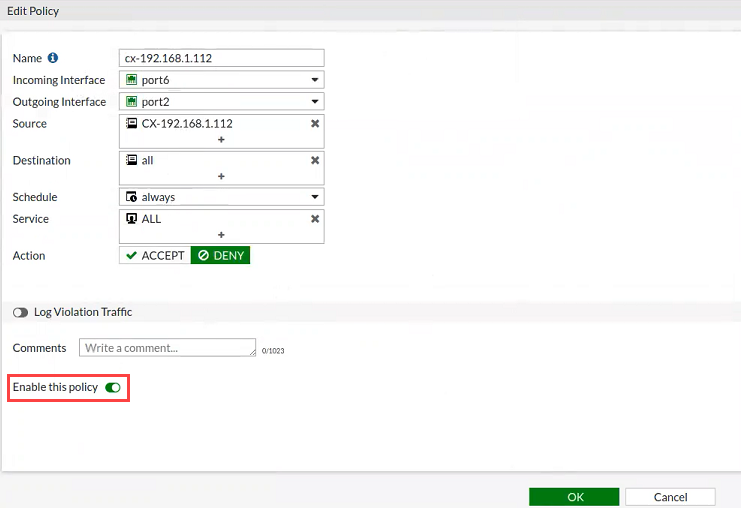

系統會自動建立封鎖原則,並顯示於 FortiGate [IPv4 原則] 視窗中。

選取原則,並確定已將 [啟用此原則] 開啟。

參數 描述: 名稱 原則名稱。 Incoming Interface (傳入介面) 流量的傳入防火牆介面。 Outgoing Interface (傳出介面) 流量的傳出防火牆介面。 來源 流量的來源位址。 目的地 流量的目的地位址。 [排程] 新定義規則的出現次數。 例如: always。服務 流量的通訊協定或特定連接埠。 動作 防火牆將執行的動作。