在內部部署管理主控台 (舊版) 上建立和管理使用者

重要

適用於 IoT 的 Defender 現在建議使用 Microsoft 雲端服務或現有的 IT 基礎結構進行集中監視和感應器管理,並計劃於 2025 年 1 月 1 日淘汰內部部署管理主控台。

如需詳細資訊,請參閱部署混合式或實體隔離斷網 OT 感應器管理。

適用於 IoT 的 Microsoft Defender 提供在 OT 網路感應器和內部部署管理主控台中管理內部部署使用者存取的工具。 Azure 使用者是使用 Azure RBAC 在 Azure 訂用帳戶層級進行管理。

本文描述如何在內部部署管理主控台上直接管理內部部署使用者。

預設特殊權限使用者

根據預設,每個內部部署管理主控台都會使用特殊權限的 support 和 cyberx 使用者安裝,其可以存取進階工具進行疑難排解和設定。

第一次設定內部部署管理主控台時,請使用其中一個特殊權限使用者登入,建立具有系統管理員角色的初始使用者,然後為安全性分析師和唯讀使用者建立額外的使用者。

如需詳細資訊,請參閱在內部部署管理主控台上安裝 OT 監視軟體和預設特殊權限的內部部署使用者。

新增內部部署管理主控台使用者

此程序描述如何為內部部署管理主控台建立新的使用者。

必要條件:此程序適用 support 和 cyberx 使用者,以及具有系統管理員角色的任何使用者。

若要新增使用者:

登入內部部署管理主控台,然後選取 [使用者] > [+ 新增使用者]。

選取 [建立使用者],然後定義下列值:

名稱 描述 使用者名稱 輸入使用者名稱。 Email 輸入使用者的電子郵件地址。 名字 輸入使用者的名字。 姓氏 輸入使用者的姓氏。 Role 選取使用者角色。 如需詳細資訊,請參閱內部部署使用者角色。 遠端網站存取群組 僅適用內部部署管理主控台。

選取 [全部] 以將使用者指派至所有全域存取群組,或選取 [特定] 以將它們指派至特定群組,然後從下拉式清單中選取群組。

如需詳細資訊,請參閱定義內部部署使用者的全域存取權限。密碼 選取使用者類型,[本機] 或 [Active Directory 使用者]。

針對本機使用者,輸入使用者的密碼。 密碼需求包括:

- 至少為 8 個字元

- 同時有小寫和大寫字母字元

- 至少一個數字

- 至少一個符號提示

與 Active Directory 整合可讓您將使用者群組與特定權限層級產生關聯。 如果您想要使用 Active Directory 建立使用者,請先在內部部署管理主控台上設定 Active Directory,然後回到此程序。

當完成時,選擇儲存。

您的新使用者隨即會新增,並列在感應器 [使用者] 頁面上。

若要編輯使用者,請選取您要編輯之使用者的 [編輯![]() ] 按鈕,並視需要變更任何值。

] 按鈕,並視需要變更任何值。

若要刪除使用者,請 選取您要刪除之使用者的 [刪除 ![]() ] 按鈕。

] 按鈕。

變更使用者的密碼

此程序描述系統管理員使用者如何 變更本機使用者密碼。 管理使用者可以自行或為其他安全性分析師或唯讀使用者變更密碼。 特殊權限使用者可以變更自己的密碼,以及管理使用者的密碼。

提示

如果您需要復原對特殊權限使用者帳戶的存取,請參閱復原對內部部署管理主控台的特殊權限存取。

必要條件:此程序僅適用 support 或 cyberx 使用者,或具有系統管理員角色的使用者。

若要在內部部署管理主控台上重設使用者的密碼:

登入內部部署管理主控台,然後選取 [使用者]。

在 [使用者] 頁面上,找出需要變更其密碼的使用者。

在該用戶數據列右側,選取 [ 編輯]

按鈕。

按鈕。在出現的 [編輯使用者] 窗格中,向下捲動至 [變更密碼] 區段。 輸入並確認新密碼。

密碼必須至少有 16 個字元,包含小寫和大寫字母字元、數字和下列其中一個符號:#%*+,-./:=?@[]^_{}~

完成時,請選取 [更新]。

復原對內部部署管理主控台的特殊權限存取

此程序描述如何在內部部署管理主控台上復原 support 或 cyberx 使用者密碼。 如需詳細資訊,請參閱預設特殊權限內部部署使用者。

必要條件:此程序僅適用 support 和 cyberx 使用者。

若要復原對內部部署管理主控台的特殊權限存取:

開始登入您的內部部署管理主控台。 在登入畫面的 [使用者名稱] 和 [密碼] 欄位下,選取 [密碼復原]。

在 [密碼復原] 對話方塊中,從下拉功能表中選取 CyberX 或 Support,然後將顯示的唯一識別碼代碼複製到剪貼簿。

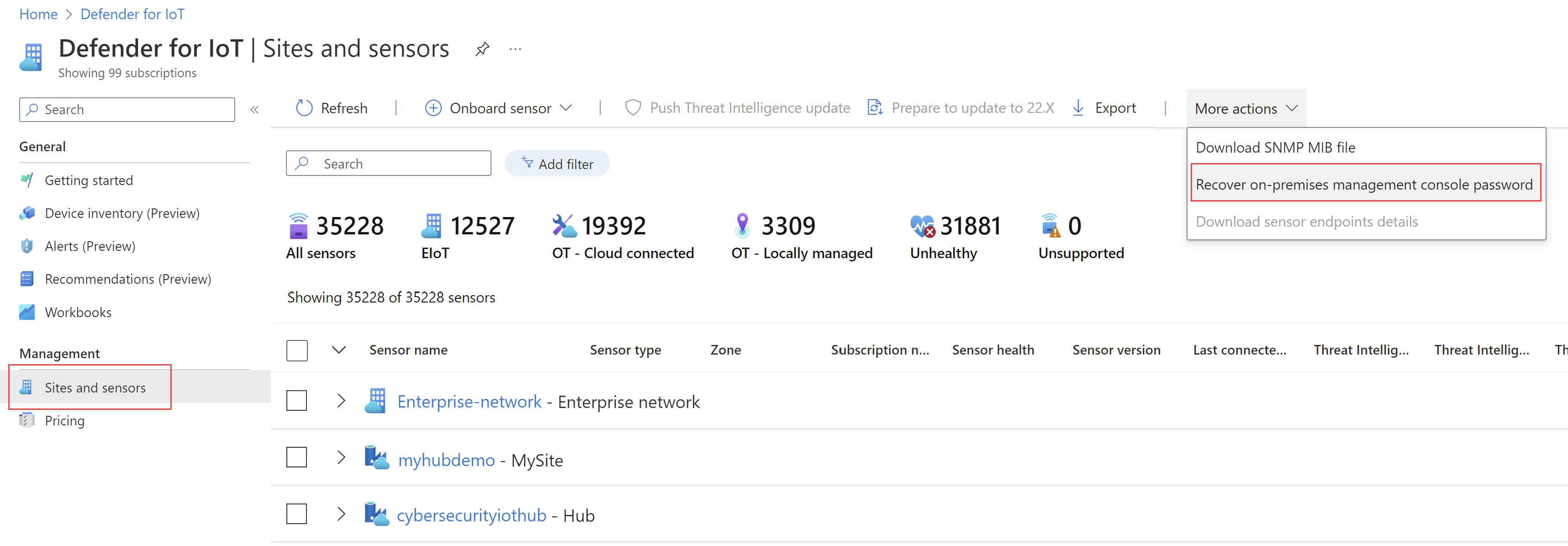

移至 Azure 入口網站中適用於 IoT 的 Defender 的 [網站與感應器] 頁面。 您可能想要在新瀏覽器索引標籤或視窗中開啟 Azure 入口網站,讓您的內部部署管理主控台保持開啟。

在 Azure 入口網站設定 > [目錄 + 訂用帳戶] 中,確定您已選取感應器上線至適用於 IoT 的 Defender 的訂用帳戶。

在 [網站與感應器] 頁面中,請選取 [更多動作] 下拉功能表 > [復原內部部署管理主控台密碼]。

在開啟的 [復原] 對話方塊中,輸入您從內部部署管理主控台複製到剪貼簿的唯一識別碼,然後選取 [復原]。 隨即會自動下載 password_recovery.zip 檔案。

從 Azure 入口網站下載的所有檔案都會以信任的根目錄簽署,讓您的機器只使用已簽署的資產。

回到內部部署管理主控台索引標籤的 [密碼復原] 對話方塊上,選取 [上傳]。 瀏覽以上傳您從 Azure 入口網站下載的 password_recovery.zip 檔案。

注意

如果出現錯誤訊息,指出檔案無效,您可能已在 Azure 入口網站設定中選取不正確的訂用帳戶。

回到 Azure,然後選取頂端工具列中的設定圖示。 在 [目錄 + 訂用帳戶] 頁面上,確定您已選取感應器上線至適用於 IoT 的 Defender 的訂用帳戶。 然後重複 Azure 中的步驟,下載 password_recovery.zip 檔案,然後在內部部署管理主控台中再次上傳它。

選取 [下一步]。 針對您的內部部署管理主控台的系統產生密碼隨即顯示,供您用於選取的使用者。 請務必記下密碼,因為它不會再次顯示。

再次選取 [下一步] 以登入您的內部部署管理主控台。

整合使用者與 Active Directory

設定內部部署管理主控台與 Active Directory 之間的整合,以:

- 允許 Active Directory 使用者登入您的內部部署管理主控台

- 使用 Active Directory 群組,並將集體權限指派給群組中的所有使用者

例如,當您有大量想要指派唯讀存取權的使用者,而且想要在群組層級管理這些權限時,請使用 Active Directory。

如需詳細資訊,請參閱 在感測器和內部部署管理控制台上Microsoft Entra ID 支援。

必要條件:此程序僅適用 support 和 cyberx,或具有系統管理員角色的任何使用者。

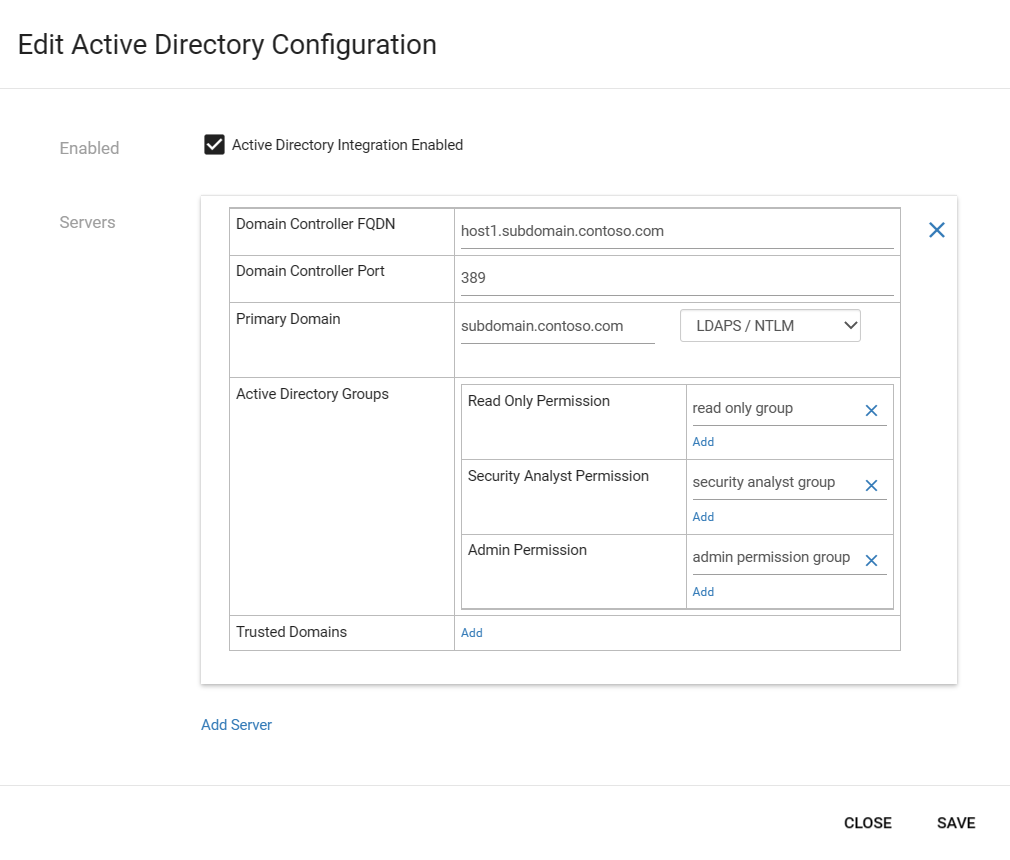

若要與 Active Directory 整合:

登入內部部署管理主控台,並選取 [系統設定]。

向下捲動至右側的 [管理主控台整合] 區域,然後選取 [Active Directory]。

選取 [已啟用 Active Directory 整合] 選項,然後輸入 Active Directory 伺服器的下列值:

欄位 描述 網域控制站 FQDN 完整網域名稱 (FQDN),與在 LDAP 伺服器上出現的完全一樣。 例如,輸入 host1.subdomain.contoso.com。

如果您在使用 FQDN 進行整合時遇到問題,請檢查您的 DNS 組態。 您也可以在設定整合時輸入 LDAP 伺服器的明確 IP,而不是 FQDN。網域控制站連接埠 已在其上設定 LDAP 的連接埠。 主要網域 網域名稱,例如 subdomain.contoso.com,然後選取 LDAP 組態的連線類型。

支援的連線類型包括:LDAPS/NTLMv3 (建議)、LDAP/NTLMv3 或 LDAP/SASL-MD5Active Directory 群組 選取 [+ 新增] 以視需要將 Active Directory 群組新增至列出的每個權限層級。

輸入群組名稱時,請確定您輸入在 LDAP 伺服器上的 Active Directory 設定中定義的群組名稱。 然後,務必在從 Active Directory 建立新的感應器使用者時使用這些群組。

支援的權限層級包括唯讀、安全性分析師、系統管理員和信任的網域。

將群組新增為與其他 Active Directory 群組的個別資料列中的受信任端點。 若要新增受信任的網域,請新增受信任網域的網域名稱和連線類型。 您只能針對定義於使用者之下的使用者設定信任的端點。選取 [+ 新增伺服器] 以新增另一部伺服器,並視需要輸入其值,然後在完成時選取 [儲存]。

重要

輸入 LDAP 參數時:

- 以值出現在 Active Directory 中完全相同的方式定義值,除了大小寫。

- 僅使用小寫,即使 Active Directory 中的設定使用大寫也一樣。

- 不能針對相同網域設定 LDAP 和 LDAPS。 不過,您可以在不同的網域中個別設定,然後同時使用它們。

例如:

為內部部署管理主控台使用者建立存取群組規則。

如果您要為內部部署管理主控台使用者設定 Active Directory 群組,則也必須為每個 Active Directory 群組建立存取群組規則。 若沒有對應的存取群組規則,Active Directory 認證對內部部署管理主控台使用者將沒有作用。

如需詳細資訊,請參閱定義內部部署使用者的全域存取權限。

定義內部部署使用者的全域存取權限

大型組織通常具有以全域組織結構為基礎的複雜使用者權限模型。 若要管理您的適用於 IoT 的內部部署 Defender 使用者,建議您使用以業務單位、區域和網站為基礎的全域商務拓撲,然後定義圍繞這些實體的使用者存取權限。

建立 [使用者存取群組],以跨適用於 IoT 的 Defender 內部部署資源建立全域存取控制。 每個存取群組都包含可存取商務拓撲中 (包括業務單位、區域和網站) 特定實體的使用者相關規則。

如需詳細資訊,請參閱內部部署全域存取群組。

先決條件:

必要條件:此程序適用 support 和 cyberx 使用者,以及具有系統管理員角色的任何使用者。

建立存取群組之前,也建議您:

規劃哪些使用者與您建立的存取群組相關聯。 有兩個選項可用來將使用者指派給存取群組:

指派 Active Directory 群組的群組:驗證您已設定 Active Directory 執行個體,以便與內部部署管理主控台整合。

指派本機使用者:驗證您已建立本機使用者。

根據預設,具有系統管理員角色的使用者可以存取所有商務拓撲實體,且無法指派給存取群組。

仔細設定您的商務拓撲。 若要成功套用規則,您必須在 [站台管理] 視窗中,將感應器指派給區域。 如需詳細資訊,請參閱在內部部署管理主控台上建立 OT 網站和區域。

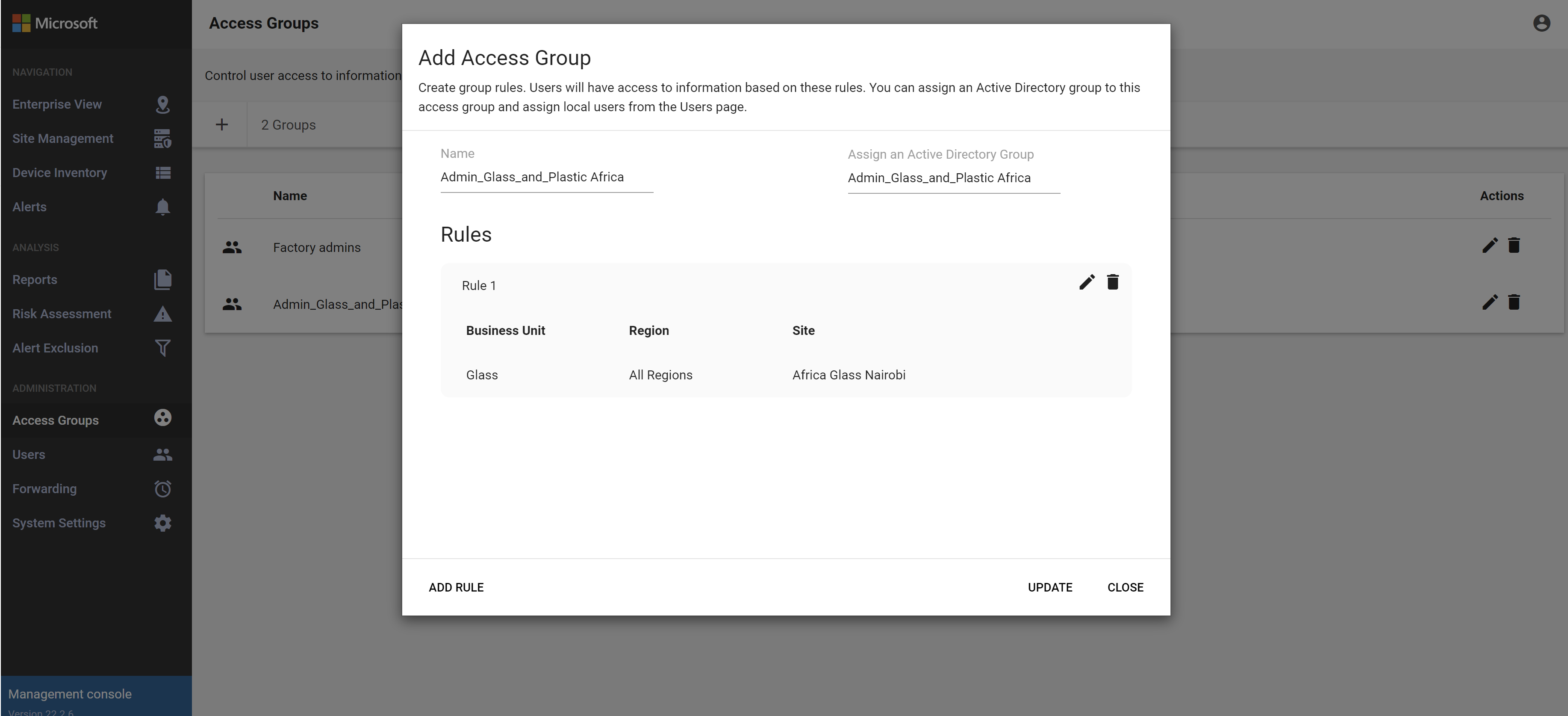

若要建立存取群組:

以具有系統管理員角色的使用者身分登入內部部署管理主控台。

從左側導覽功能表中選取 [存取群組],然後選取 [新增

]。

]。在 [新增存取群組] 對話方塊中,輸入存取群組的有意義名稱,最多 64 個字元。

選取 [新增規則],然後選取您要包含在存取群組中的商務拓撲選項。 [新增規則] 對話方塊中出現的選項,是您在 [企業檢視] 和 [網站管理] 頁面中建立的實體。 例如:

如果它們尚不存在,則會針對您建立的第一個群組建立預設的全域業務單位和區域。 如果您未選取任何業務單位或區域,存取群組中的使用者將可存取所有商務拓撲實體。

每個規則每個類型只能包含一個元素。 例如,您可以為每個規則指派一個業務單位、一個區域和一個網站。 如果您想要讓相同的使用者能夠存取多個業務單位,請在不同的區域中,為群組建立更多規則。 當存取群組包含數個規則時,規則邏輯會使用 AND 邏輯彙總所有規則。

您建立的任何規則會列在 [新增存取群組] 對話方塊中,您可以在其中進一步編輯,或視需要將其刪除。 例如:

使用下列其中一個或兩個方法新增使用者:

如果出現 [指派 Active Directory 群組] 選項,請視需要將某個 Active Directory 群組的使用者指派給此存取群組。 例如:

如果選項未出現,而且您想要在存取群組中包含 Active Directory 群組,請確定您已在 Active Directory 整合中包含您的 Active Directory 群組。 如需詳細資訊,請參閱整合內部部署使用者與 Active Directory。

從 [使用者] 頁面編輯現有的使用者,將本機使用者新增至您的群組。 在 [使用者] 頁面上,選取您要指派給群組的使用者的 [編輯] 按鈕,然後更新所選使用者的 [遠端網站存取群組] 值。 如需詳細資訊,請參閱新增內部部署管理主控台使用者。

對拓撲實體的變更

如果您稍後修改拓撲實體,而變更會影響規則邏輯,則會自動刪除規則。

如果對拓撲實體的修改會影響規則邏輯,使得會刪除所有規則,存取群組會維持不變,但使用者將無法登入內部部署管理主控台。 相反地,系統會通知使用者連絡其內部部署管理主控台系統管理員,以取得登入的協助。 更新這些使用者的設定,使其不再屬於舊版存取群組。

控制使用者工作階段逾時

根據預設,內部部署使用者會在無活動 30 分鐘後登出其工作階段。 系統管理員使用者可以使用本機 CLI 來開啟或關閉此功能,或調整無活動閾值。 如需詳細資訊,請參閱使用適用於 IoT 的 Defender CLI 命令。

注意

更新 OT 監視軟體時,對使用者工作階段逾時所做的任何變更會重設為預設值。

必要條件:此程序僅適用 support 和 cyberx 使用者。

若要控制感應器使用者工作階段逾時:

透過終端機登入您的感應器,然後執行:

sudo nano /var/cyberx/properties/authentication.properties會出現下列輸出:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certificate_validation = true CRL_timeout_seconds = 3 CRL_retries = 1執行下列其中一項動作:

若要完全關閉使用者工作階段逾時,請將

infinity_session_expiration = true變更為infinity_session_expiration = false。 將它變更回去,並重新開啟。若要調整無活動逾時期間,請將下列其中一個值調整為所需時間,以秒為單位:

session_expiration_default_seconds(適用於所有使用者)session_expiration_admin_seconds(僅適用於管理使用者)session_expiration_security_analyst_seconds(僅適用於安全性分析師使用者)session_expiration_read_only_users_seconds(僅適用於唯讀使用者)

下一步

如需詳細資訊,請參閱

![[新增規則] 對話框的螢幕快照。](../media/how-to-define-global-user-access-control/add-rule.png)

![[新增存取群組] 對話框的螢幕快照。](../media/how-to-define-global-user-access-control/edit-access-groups.png)