關於高可用性 (舊版)

重要

適用於 IoT 的 Defender 現在建議使用 Microsoft 雲端服務或現有的 IT 基礎結構進行集中監視和感應器管理,並計劃於 2025 年 1 月 1 日淘汰內部部署管理主控台。

如需詳細資訊,請參閱部署混合式或實體隔離斷網 OT 感應器管理。

在內部部署管理主控台上設定高可用性,以提高適用於 IoT 的 Defender 部署復原能力。 高可用性部署可確保受控感應器持續向作用中的內部部署管理主控台報告。

此部署是以內部部署管理主控台的配對 (包含主要和次要設備) 來進行實作。

注意

在本文件中,主體內部部署管理主控台稱為「主要」,而代理程式稱為「次要」。

必要條件

執行本文中的程序前,請確認您符合下列必要條件:

請確定您在主要設備和次要設備上都已安裝內部部署管理主控台。

- 主要和次要內部部署管理主控台設備都必須執行相同的硬體型號和軟體版本。

- 您必須能夠以特殊權限使用者身分存取主要和次要內部部署管理主控台,才能執行 CLI 命令。 如需詳細資訊,請參閱 OT 監視的內部部署使用者和角色。

請確定主要內部部署管理主控台已完全設定,包括至少兩個已連線 OT 網路感應器且顯示在主控台 UI 中,以及排程備份或 VLAN 設定。 所有設定都會在配對後自動套用至次要設備。

請確定您的 SSL/TLS 憑證符合必要的準則。 如需詳細資訊,請參閱內部部署資源的 SSL/TLS 憑證需求。

請確定您的組織安全性原則授與您在主要和次要內部部署管理主控台上存取下列服務。 這些服務也允許感應器與次要內部部署管理主控台之間的連線:

連接埠 Service 描述 443 或 TCP HTTPS 授與內部部署管理主控台 Web 主控台的存取權。 22 或 TCP SSH 同步主要和次要內部部署管理主控台設備之間的資料 123 或 UDP NTP 內部部署管理主控台的 NTP 時間同步處理。確認使用相同時區定義主動和被動設備。

建立主要和次要配對

重要

僅在指示時使用 sudo 執行命令。 如果未指示,請勿使用 sudo 執行。

開啟主要和次要內部部署管理主控台設備。

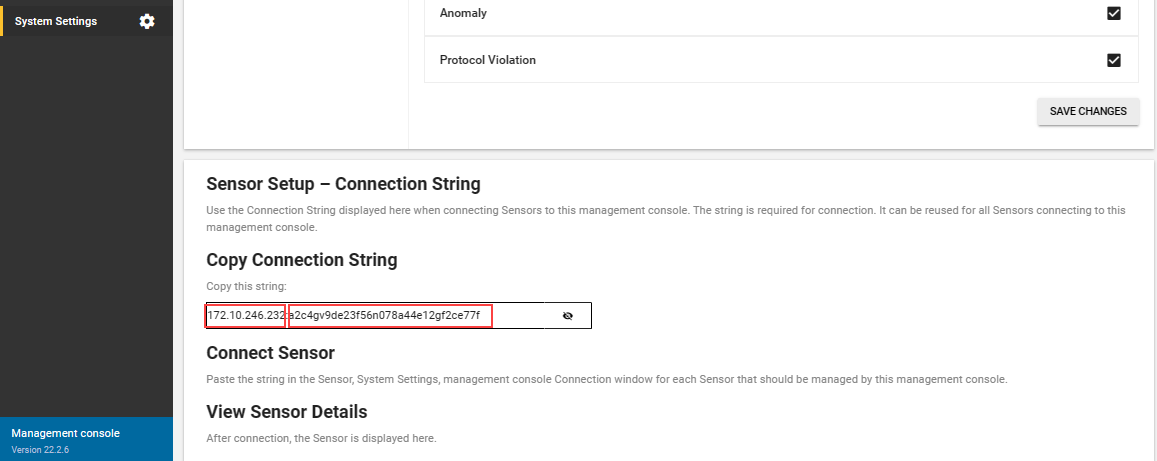

在次要設備上,使用下列步驟將連接字串複製到剪貼簿:

在主要設備上,使用下列步驟透過 CLI 將次要設備連線到主要設備:

透過 SSH 登入主要內部部署管理主控台以存取 CLI,然後執行:

sudo cyberx-management-trusted-hosts-add -ip <Secondary IP> -token <Secondary token>其中

<Secondary IP>是次要設備的 IP 位址,<Secondary token>是連接字串冒號後面的第二個部分,您稍早已複製到剪貼簿。例如:

sudo cyberx-management-trusted-hosts-add -ip 172.10.246.232 -token a2c4gv9de23f56n078a44e12gf2ce77fIP 位址會經過驗證、SSL/TLS 憑證會下載到主要設備,而連線到主要設備的所有感應器都會連線到次要設備。

在主要設備上套用變更。 請執行:

sudo cyberx-management-trusted-hosts-apply確認憑證已正確安裝在主要設備上。 請執行:

cyberx-management-trusted-hosts-list

允許主要和次要設備之間連線的備份和還原程序:

在主要設備上,執行:

cyberx-management-deploy-ssh-key <secondary appliance IP address>在次要設備上,透過 SSH 登入以存取 CLI,然後執行:

cyberx-management-deploy-ssh-key <primary appliance IP address>

確認已在次要設備上套用變更。 在次要設備上,執行:

cyberx-management-trusted-hosts-list

追蹤高可用性活動

核心應用程式記錄可以匯出至適用於 IoT 的 Defender 支援小組,以處理任何高可用性問題。

若要存取核心記錄:

- 登入內部部署管理主控台,然後選取 [系統設定] > [匯出]。 如需匯出記錄以傳送給支援小組的詳細資訊,請參閱從內部部署管理主控台匯出記錄以進行疑難排解。

使用高可用性更新內部部署管理主控台

若要更新已設定高可用性的內部部署管理主控台,您將必須:

- 從主要和次要設備中斷高可用性的連線。

- 將設備更新為新版本。

- 將高可用性重新設定回這兩個設備。

依照以下順序執行更新。 開始新的步驟之前,請確定每個步驟都已完成。

若要設定高可用性以更新內部部署管理主控台:

從主要和次要設備中斷高可用性的連線:

在主要設備上:

取得目前已連線設備的清單。 請執行:

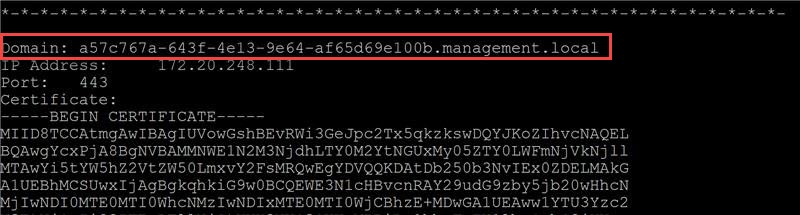

cyberx-management-trusted-hosts-list尋找與次要設備相關聯的網域,並將其複製到剪貼簿。 例如:

從受信任主機清單中移除次要網域。 請執行:

sudo cyberx-management-trusted-hosts-remove -d [Secondary domain]確認已正確安裝憑證。 請執行:

sudo cyberx-management-trusted-hosts-apply

在次要設備上:

取得目前已連線設備的清單。 請執行:

cyberx-management-trusted-hosts-list尋找與主要設備相關聯的網域,並將其複製到剪貼簿。

從受信任主機清單中移除主要網域。 請執行:

sudo cyberx-management-trusted-hosts-remove -d [Primary domain]確認已正確安裝憑證。 請執行:

sudo cyberx-management-trusted-hosts-apply

將主要和次要設備更新為新版本。 如需詳細資訊,請參閱更新內部部署管理主控台。

在主要和次要設備上再次設定高可用性。 如需詳細資訊,請參閱建立主要和次要配對。

容錯移轉程序

設定高可用性之後,如果 OT 感應器無法連線到主要內部部署管理主控台,則會自動連線到次要內部部署管理主控台。 如果目前與次要電腦通訊的 OT 感應器低於一半,您的系統同時受到主要和次要電腦的支援。 如果與次要電腦通訊的 OT 感應器超過一半,次要電腦會接管所有 OT 感應器通訊。 從主要電腦容錯移轉至次要電腦大約需要三分鐘。

發生容錯移轉時,主要內部部署管理主控台會凍結,您可以使用相同的登入認證登入次要內部部署管理主控台。

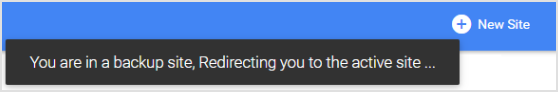

在容錯移轉期間,感應器會繼續嘗試與主要設備通訊。 當超過一半的受控感應器成功與主要設備通訊時,便會還原主要設備。 還原主要設備時,次要主控台上會出現下列訊息:

重新導向後重新登入主要設備。

處理過期的啟用檔案

啟用檔案只能在主要內部部署管理主控台上更新。

在次要電腦上的啟用檔案到期之前,請將其定義為主要電腦,以便更新授權。

如需詳細資訊,請參閱上傳新的啟用檔案。

下一步

如需詳細資訊,請參閱啟動和設定內部部署管理主控台。