適用於 IoT 的 Defender 和您的網路結構

本文是一系列文章的其中一篇,描述使用適用於 IoT 的 Microsoft Defender 進行 OT 監視的部署路徑。

使用下列內容來了解您自己的作業技術 (OT)/IoT 網路結構,以及每個系統元素落入 OT 網路分割層的哪個位置。

OT/IoT 網路層

您的組織網路包含許多裝置類型,可分成下列主要群組:

- 端點裝置。 可以包含多個子群組,例如伺服器、電腦、IoT (物聯網) 裝置等等。

- 網路裝置。 使用網路服務為基礎結構提供服務,並可包含網路交換器、防火牆、路由器和存取點。

大部分網路環境都是使用三層的階層式模型所設計。 例如:

| 層 | 描述 |

|---|---|

| 存取權限 | 存取層是大部分端點所在的位置。 這些端點通常會由預設閘道提供服務,並從上層路由,而且通常會從散發層進行路由。 * 預設閘道是本機子網路內的網路服務或實體,負責在 LAN 或 IP 區段外部路由傳送流量。 |

| Distribution | 散發層負責彙總多個存取層,並透過 VLAN 路由、服務品質、網路原則等服務,將通訊傳遞給核心層。 |

| 核心 | 核心層包含組織的主要伺服器陣列,並透過散發層提供高速、低延遲的服務。 |

網路結構的 Purdue 模型

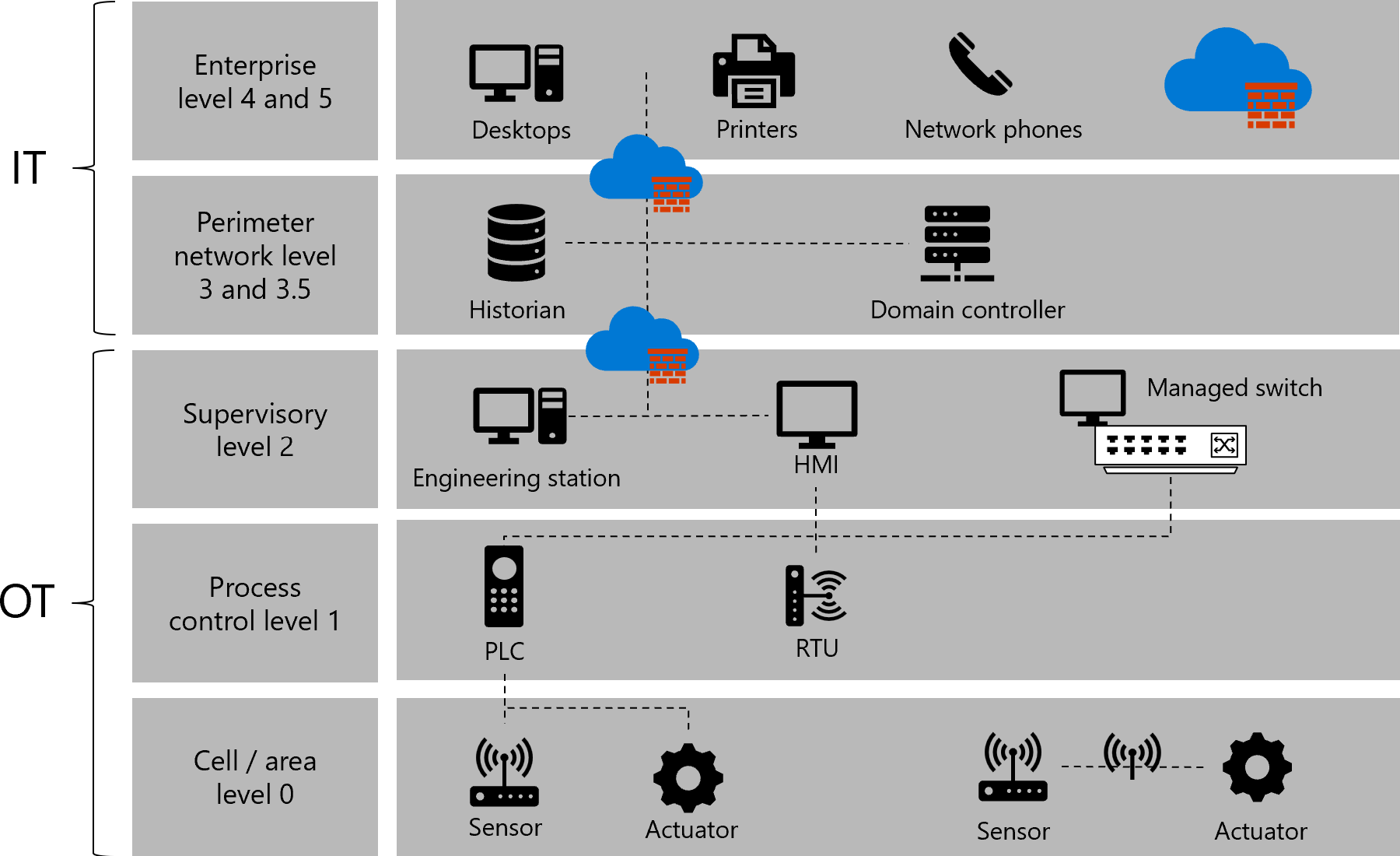

工業控制系統 (ICS)/OT 網路分割的 Purdue 參考模型進一步定義六層,每層都有特定元件和相關安全性控制。

OT 網路中的每個裝置類型都屬於 Purdue 模型的特定層級,如下圖所示:

下表描述套用至您的網站中可能有的裝置時,Purdue 模型的每個層級:

| 名稱 | 描述 |

|---|---|

| 層級 0:儲存格和區域 | 層級 0 包含各種與基本製造流程相關的感應器、致動器和裝置。 這些裝置可執行工業自動化和控制系統的基本功能,例如: - 驅動馬達 - 測量變數 - 設定輸出 - 執行重要功能,例如上漆、焊接和彎曲 |

| 層級 1:流程控制 | 層級 1 包含內嵌控制器,可控制及操作其主要功能是與層級 0 裝置通訊的製造流程。 在離散製造中,這些裝置是可程式化邏輯控制器 (PLC) 或遠端遙測單元 (RTU)。 在連續製造中,基本控制器稱為分散式控制系統 (DCS)。 |

| 層級 2:監督 | 層級 2 代表與生產設施區域的執行階段監督和運作相關聯的系統和功能。 這些通常包括下列項目: - 操作者介面或人機介面 (HRI) - 警示或警示系統 - 流程歸檔工具和批次管理系統 - 控制室工作站 這些系統會與層級 1 中的 PLC 和 RTU 通訊。 在某些情況下,它們會與站台或企業 (層級 4 和層級 5) 系統和應用程式通訊或共用資料。 這些系統主要是以標準運算設備和作業系統 (Unix 或 Microsoft Windows) 為基礎。 |

| 層級 3 和 3.5:站台層級和工業周邊網路 | 站台層級代表最高層級的工業自動化和控制系統。 存在於此層級的系統與應用程式可管理全站台工業自動化和控制功能。 層級 0 到 3 對於站台運作很重要。 存在於此層級的系統與功能可能包含下列項目: - 生產報告 (例如週期時間、品質指標、預測性維護) - 工廠歸檔工具 - 詳細的生產排程 - 站台層級的運作管理 - 裝置和物料管理 - 修補啟動伺服器 - 檔案伺服器 - 工業網域、Active Directory、終端伺服器 這些系統會與生產區域通訊,並與企業 (層級 4 和層級 5) 系統和應用程式共用資料。 |

| 層級 4 和 5:商務和企業網路 | 層級 4 和層級 5 代表集中式 IT 系統和功能所在的站台或企業網路。 IT 組織會直接管理這些層級的服務、系統和應用程式。 |

將 OT 感應器放在您的網路中

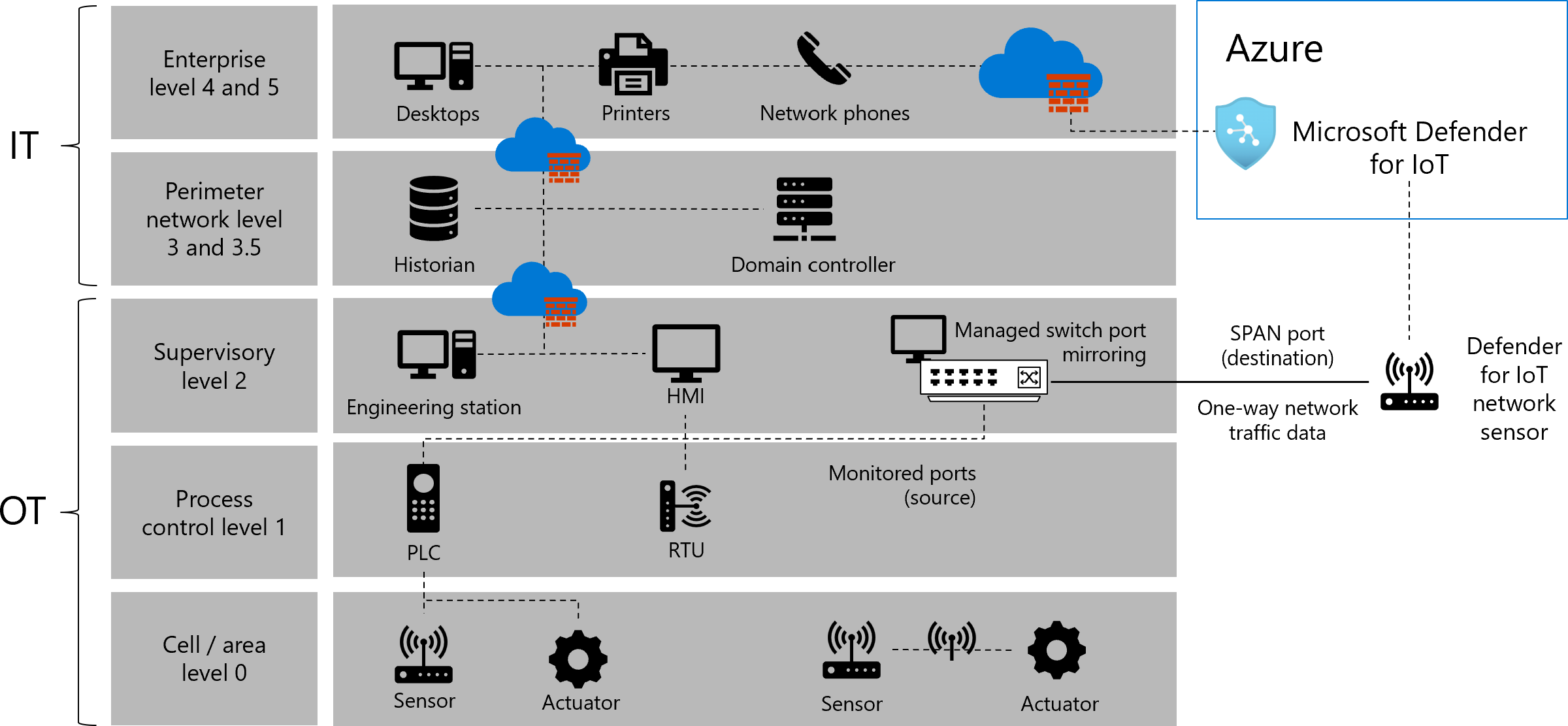

當適用於 IoT 的 Defender 網路感應器連線到您的網路基礎結構時,它們會收到鏡像流量,例如從交換器鏡像 (SPAN) 連接埠或網路 TAP。 感應器的管理連接埠會連線到商務、公司或感應器管理網路,以便從 Azure 入口網站進行網路管理。

例如:

下圖會將適用於 IoT 的 Defender 資源新增至與先前所述相同的網路,包括 Azure 入口網站中的 SPAN 連接埠、網路感應器和適用於 IoT 的 Defender。

如需詳細資訊,請參閱範例 OT 網路連線模型。

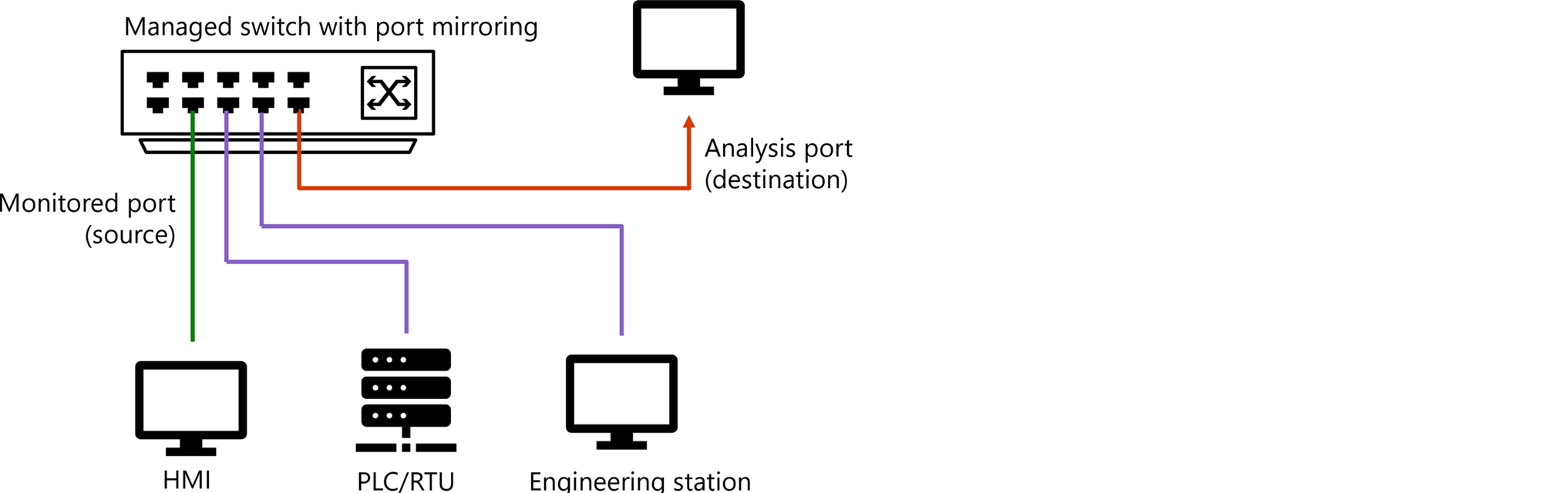

識別相關的流量點

一般而言,安全性觀點的相關點是在預設閘道實體與核心或散發交換器之間連線的介面。

將這些介面識別為相關點,可確保會監視從 IP 區段內部到 IP 區段外部的流量。 請務必考慮遺漏流量,也就是原本注定要離開區段但最終留在區段內的流量。 如需詳細資訊,請參閱網路中的流量流程。

規劃適用於 IoT 的 Defender 部署時,建議您考慮網路中的下列元素:

| 考量事項 | 描述 |

|---|---|

| 區段內的唯一流量類型 | 請特別考慮網路區段內的下列流量類型: 廣播/多點傳送流量:傳送至子網路內任何實體的流量。 使用網際網路群組管理通訊協定 (IGMP),您的網路內已設定窺探,但不保證多點傳送流量會轉送至任何特定實體。 廣播和多點傳送流量通常會傳送至本機 IP 子網路中的所有實體,包括預設閘道實體,因此也會涵蓋並受到監視。 單點傳播流量:直接轉送至目的地的流量,不需要跨越整個子網路端點,包括預設閘道。 藉由將感應器直接放在存取交換器上,透過適用於 IoT 的 Defender 監視單點傳播流量。 |

| 監視這兩個流量串流 | 將流量串流至適用於 IoT 的 Defender 時,某些廠商和產品允許方向串流,這可能會導致資料差距。 監視兩個流量方向以取得子網路的網路交談資訊非常有用,而且通常會有更好的正確性。 |

| 尋找子網路的預設閘道 | 對於每個相關的子網路,相關點是與作為網路子網路預設閘道之實體的任何連線。 不過在某些情況下,子網路內的流量不會受到一般相關點的監視。 監視此類型的流量,不是由一般部署監視,在敏感性子網路上特別有用。 |

| 非慣用流量 | 監視未受一般部署監視的流量可能需要額外的串流點和網路解決方案,例如 RSPAN、網路竊聽器等等。 如需詳細資訊,請參閱 用於 OT 監視的流量鏡像方法。 |

範例流量圖表

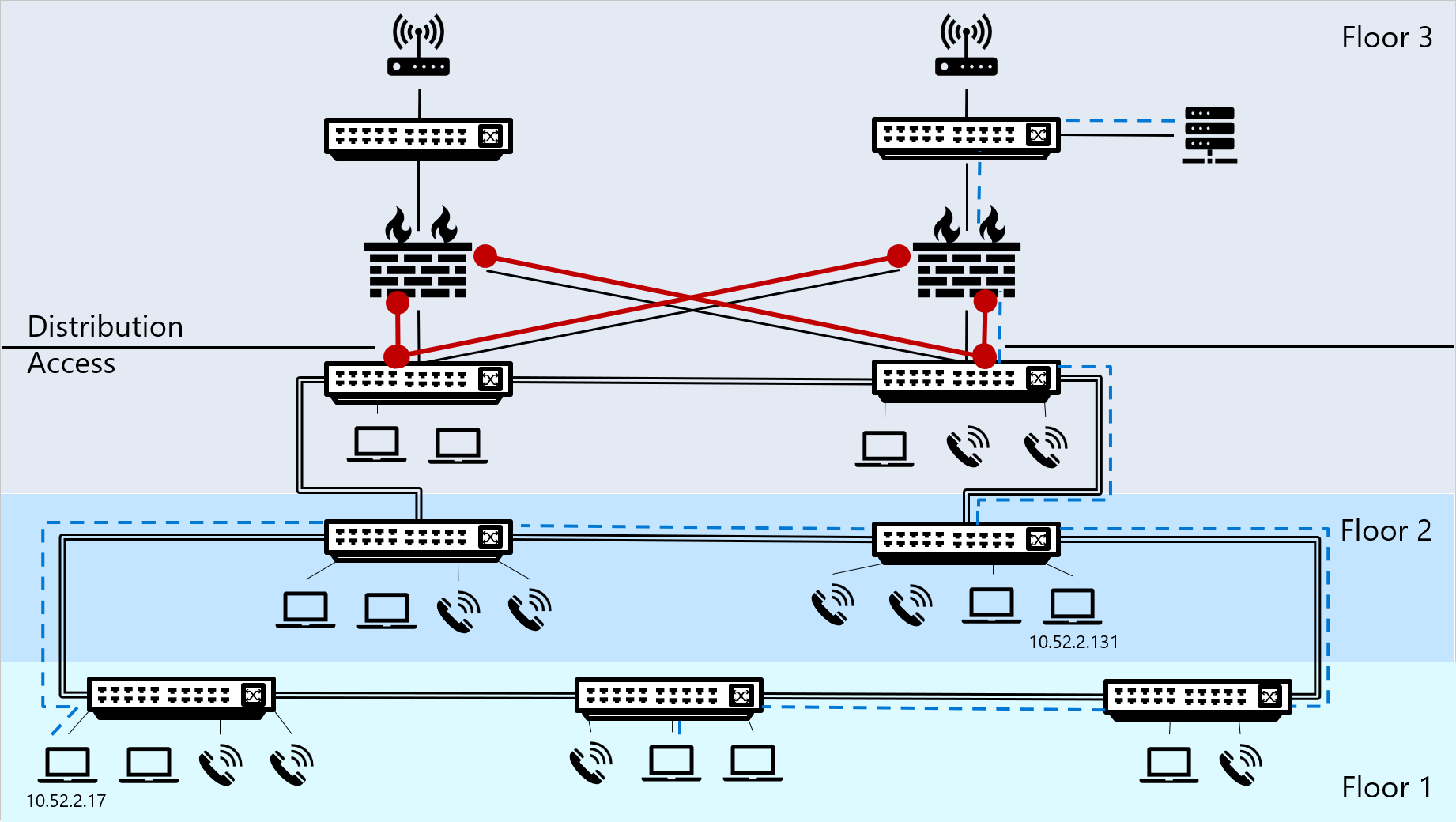

下圖顯示三層建築中的範例網路,其中第一層和第二層同時擁有端點和交換器,而第三層擁有端點和交換器以及防火牆、核心交換器、伺服器和路由器。

在 IP 區段外移動的流量會以藍色虛線顯示。

相關流量標示為紅色,並指出我們建議讓網路感應器與適用於 IoT 的 Defender 相關流量串流的位置。

網路中的流量流程

觸發網路流量的裝置會比對已設定的子網路遮罩和 IP 位址與目的地 IP 位址,以了解流量目的地應是什麼。 流量的目的地會是預設閘道或 IP 區段內的其他地方。 此比對程序也可以觸發 ARP 程序,以尋找目的地 IP 位址的 MAC 位址。

根據比對程序的結果,裝置會以 IP 區段內部或外部的形式來追蹤其網路流量。

| 交通流量 | 描述 | 範例 |

|---|---|---|

| IP 區段外部的流量 | 在子網路遮罩範圍內找不到流量目的地時,端點裝置會將流量傳送至特定預設閘道,該閘道負責將流量流程路由傳送至其他相關區段。 在 IP 區段外部移動的任何流量會流經預設閘道以跨越網路區段,作為其目的地路徑中的第一個躍點。 注意:將適用於 IoT 的 Defender 網路感應器放置在此點時,可確保所有在區段外部移動的流量都會串流至適用於 IoT 的 Defender、進行分析,並且可進行調查。 |

- 電腦已設定 10.52.2.201 的 IP 位址以及 255.255.255.0 的子網路遮罩。 - 電腦會以 10.17.0.88 的目的地 IP 位址觸發前往 Web 伺服器的網路流程。 - 電腦的作業系統會以區段中的 IP 位址範圍計算目的地 IP 位址,以判斷流量應該在本機傳送、在區段內部傳送,或直接傳送至可找到前往目的地的正確路由的預設閘道實體。 - 根據計算的結果,作業系統會尋找 IP 和子網路同儕節點 ( 10.52.2.17 和 255.255.255.0) 的項目,區段範圍是 10.52.2.0 – 10.52.2.255。 結果表示Web 伺服器不在與電腦相同的 IP 區段內,流量應該傳送至預設閘道。 |

| IP 區段內的流量 | 如果裝置在子網路遮罩範圍內找到目的地 IP 位址,流量就不會越過 IP 區段,並在區段內移動以尋找目的地 MAC 位址。 此流量需要 ARP 解析,這會觸發廣播封包來尋找目的地 IP 位址的 MAC 位址。 |

- 電腦已設定 10.52.2.17 的 IP 位址以及 255.255.255.0 的子網路遮罩。 - 電腦會以 10.52.2.131 的目的地 IP 位址觸發前往另一部電腦的網路流程。 - 電腦的作業系統會以區段中的 IP 位址範圍計算目的地 IP 位址,以判斷流量應該在本機傳送、在區段內部傳送,或直接傳送至可找到前往目的地的正確路由的預設閘道實體。 - 根據計算的結果,作業系統會尋找 IP 和子網路同儕節點 ( 10.52.2.17 和 255.255.255.0) 的項目,區段範圍是 10.52.2.0 – 10.52.2.255。 結果表示電腦目的地 IP 位址在與電腦本身相同的區段內,而且流量應該直接在區段上傳送。 |

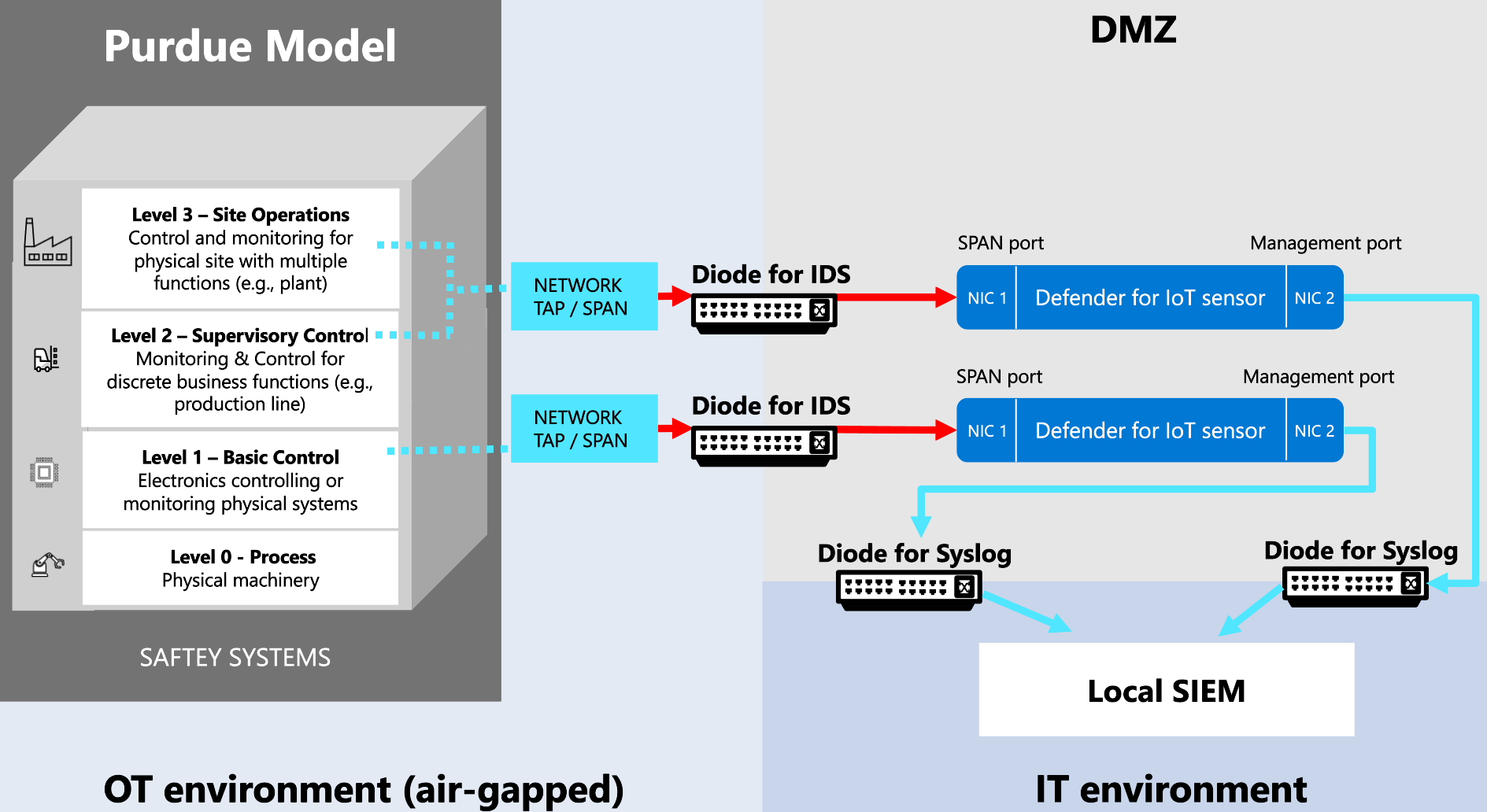

使用單向閘道實作適用於 IoT 的 Defender 部署

如果您正在使用單向閘道,例如 Waterfall、Owl Cyber Defense 或 Hirschmann,其中資料只會以一個方向傳遞資料二極體,請使用下列其中一種方法來了解放置 OT 感應器的位置:

將您的 OT 感應器放在網路周邊外 (建議)。 在此案例中,您的感應器會透過二極體接收 SPAN 流量,單向從網路到感應器的監視連接埠。 我們建議在大型部署中使用此方法。 例如:

將您的 OT 感應器放在網路周邊內。 在此案例中,感應器會透過資料二極體,將 UDP syslog 警示傳送至周邊外部的目標。 例如:

放置在網路周邊內的 OT 感應器會實體隔離斷網,必須在本機進行管理。 它們無法連線到雲端,或無法從 Azure 入口網站進行管理。 例如,您必須以新的威脅情報套件手動更新這些感應器。

如果您使用單向網路,且需要從 Azure 入口網站管理的雲端連線感應器,請務必將感應器放在網路周邊外。

![進度列的圖表,其中已醒目提示 [計劃和準備]。](../media/deployment-paths/progress-plan-and-prepare.png)