Usecases

使用機密運算技術,您可以從主機、Hypervisor、主機管理員,甚至是您自己的 VM 系統管理員強化虛擬化環境。根據您的威脅模型,我們提供各種技術,讓您能夠:

預防未經授權的存取:在雲端中執行敏感性資料。 信任 Azure 可提供最佳的資料保護,幾乎不需要從目前所做事中做任何的改變。

符合法規合規性:遷移至雲端並保有資料的完全控制權,以符合保護個人資訊及保護組織 IP 的政府法規。

保護不受信任的共同作業:藉由合併組織間 (甚至是競爭者) 的資料以便解鎖廣泛的資料分析和更深入的深入解析,來解決整個產業的工作規模問題。

隔離處理:提供全新產品,卸除盲目處理私人資料的責任。 服務提供者甚至無法擷取使用者資料。

案例

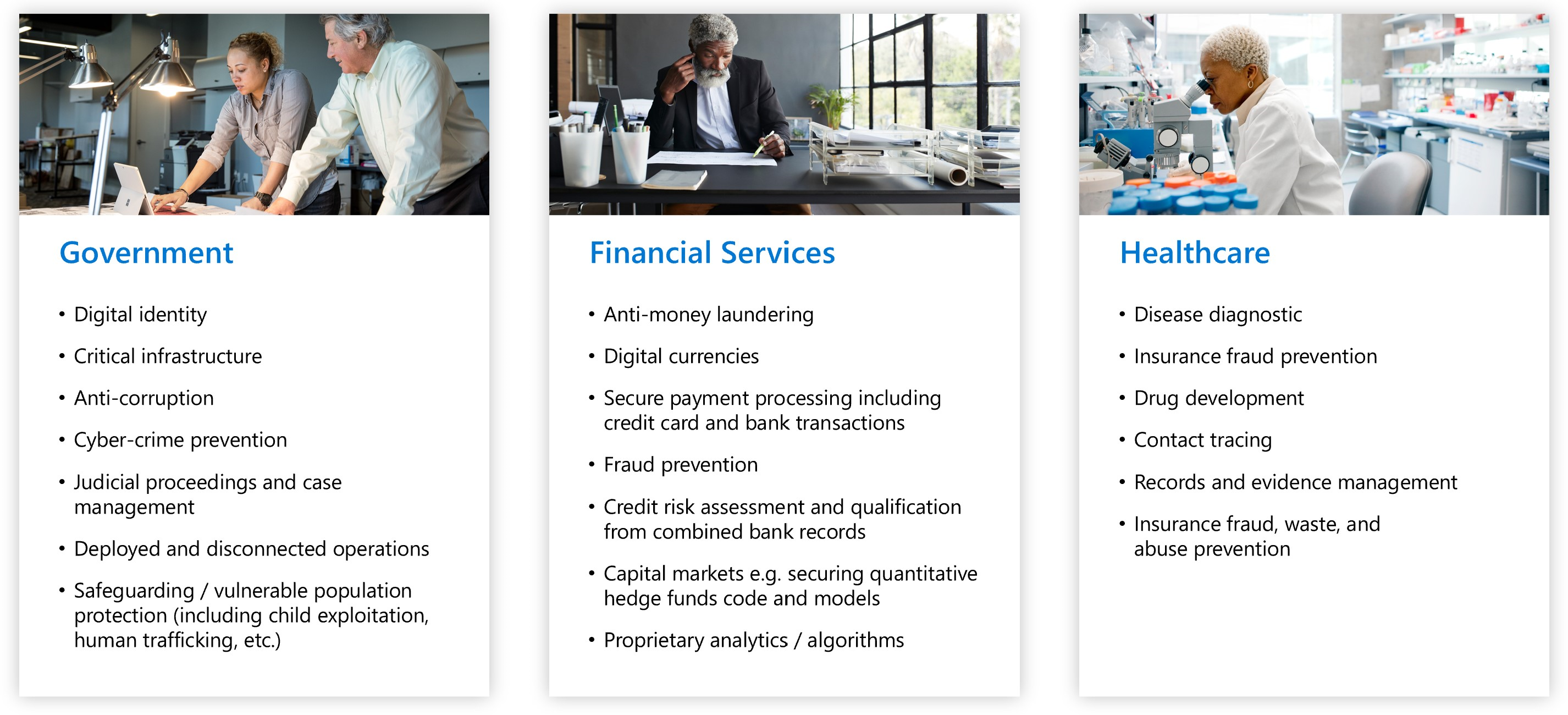

機密運算可以套用至各種案例,以保護受管制產業中的數據,例如政府、金融服務和醫療保健機構。 例如,防止敏感資料被存取,這有助於保護公民的數位身分識別,所有相關方都無法存取,儲存資料的雲端提供者也不例外。 相同的敏感資料可能包含生物特徵辨識資料,用於尋找和移除兒童剝削的已知圖像、防止販賣人口,以及協助數位鑑識調查。

本文提供數個常見案例的概觀。 本文中的建議可作為使用機密運算服務和架構開發應用程式的起點。

閱讀本文後,您將能夠回答下列問題:

- Azure 機密運算有哪些案例?

- 對多方案例使用 Azure 機密運算、增強客戶資料隱私以及區塊鏈網路都有哪些好處?

保護多方運算

商務交易和專案共同作業需要在多方之間共享資訊。 共用的資料通常都是機密。 這些資料可能是個人資訊、財務記錄、醫療記錄、公民私人資料等。公共組織和私人組織都會要求保護其資料,以免遭受未經授權的存取。 有時候,這些組織甚至希望資料不被運算基礎結構操作員或工程師、安全性架構設計人員、商務顧問和資料科學家所侵害。

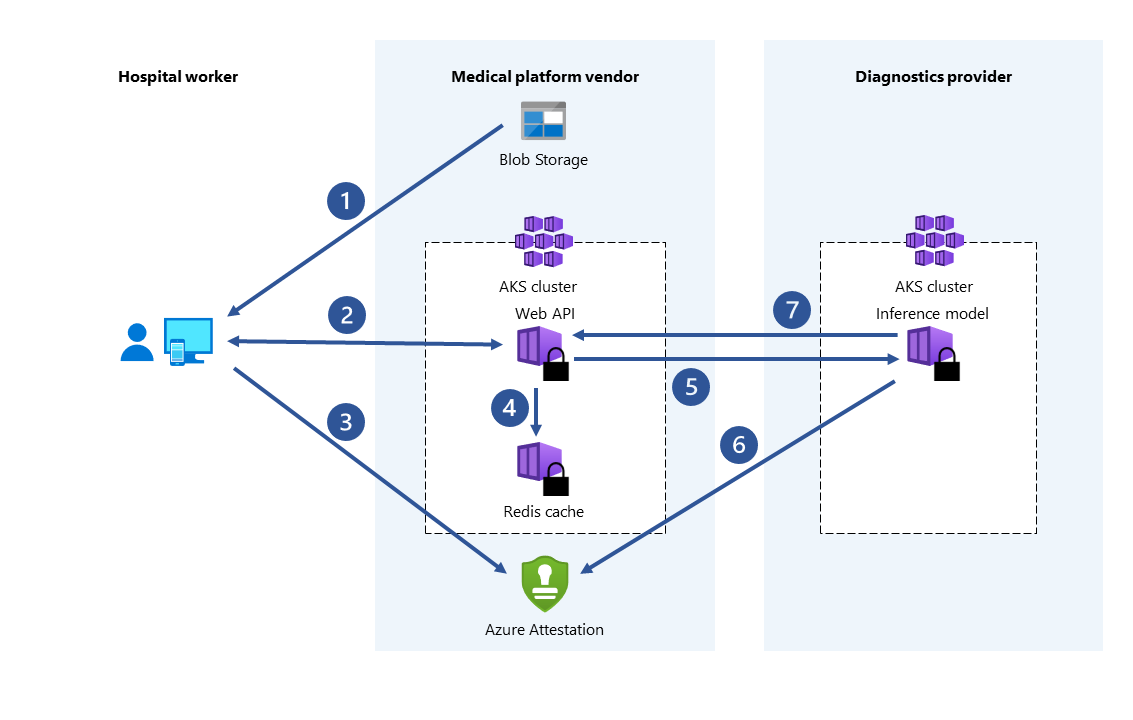

例如,針對醫療保健服務使用機器學習已大幅增加,因為我們已取得由醫療器械所擷取的患者較大資料集和影像之存取權。 多方面的資料來源也讓疾病診斷和藥物開發受益匪淺。 醫院和衛生機構可以藉由與集中可信執行環境 (TEE) 分享患者醫療記錄,從而進行合作。 在 TEE 彙總和分析資料中執行的機器學習服務。 由於有合併資料集訓練模型,此彙總資料分析可以提供更高的預測精確度。 利用機密運算,醫院可以最大限度降低損害患者隱私權的風險。

Azure 機密運算可讓您處理多個來源的資料,且不會將輸入資料公開給其他方。 這類型的安全運算可支援許多案例,例如:洗錢防治、詐騙偵測,以及醫療保健資料的安全分析。

多個來源可以將其資料上傳到虛擬機器中的一個記憶體保護區。 其中一方可指示記憶體保護區對資料進行運算或處理。 沒有任一方 (甚至是執行分析的人員) 可看到其他方已上傳至記憶體保護區的資料。

在安全的多方運算中,加密的資料會進入記憶體保護區。 記憶體保護區會使用金鑰將資料解密、執行分析、取得結果,然後傳回可供其他方使用指定金鑰解密的加密結果。

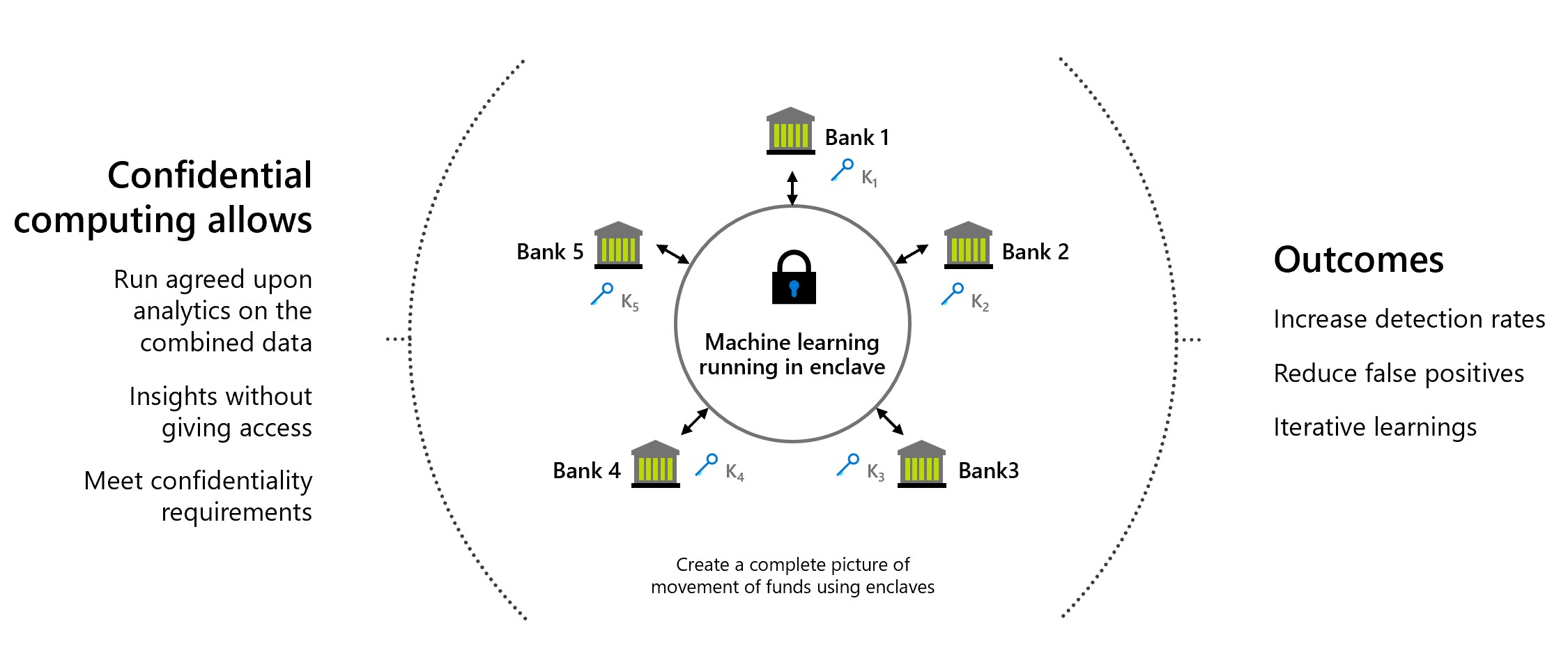

洗錢防治

在此安全的多方運算範例中,多家銀行會彼此共用資料,但不會公開其客戶的個人資料。 銀行會對結合的敏感資料集執行議定的分析。 彙總資料集的分析可偵測到某位使用者在多家銀行之間的金錢流向,而不讓銀行存取彼此的資料。

透過機密運算,這些金融機構可以提高詐騙偵測率、處理洗錢案例、減少誤報,並繼續從較大的資料集學習。

醫療保健的藥物開發

合作的醫療設施會提供個人健康狀況資料集來定型 ML 模型。 每個設施都只能看到自己的資料集。 沒有其他設備 (甚至雲端提供者) 可看到資料或訓練模型。 所有設施都可因使用定型的模型而受益。 藉由建立包含更多資料的模型,模型會變得更精確。 為定型模型作出貢獻的每個設施都可使用該模型,並獲得有用的結果。

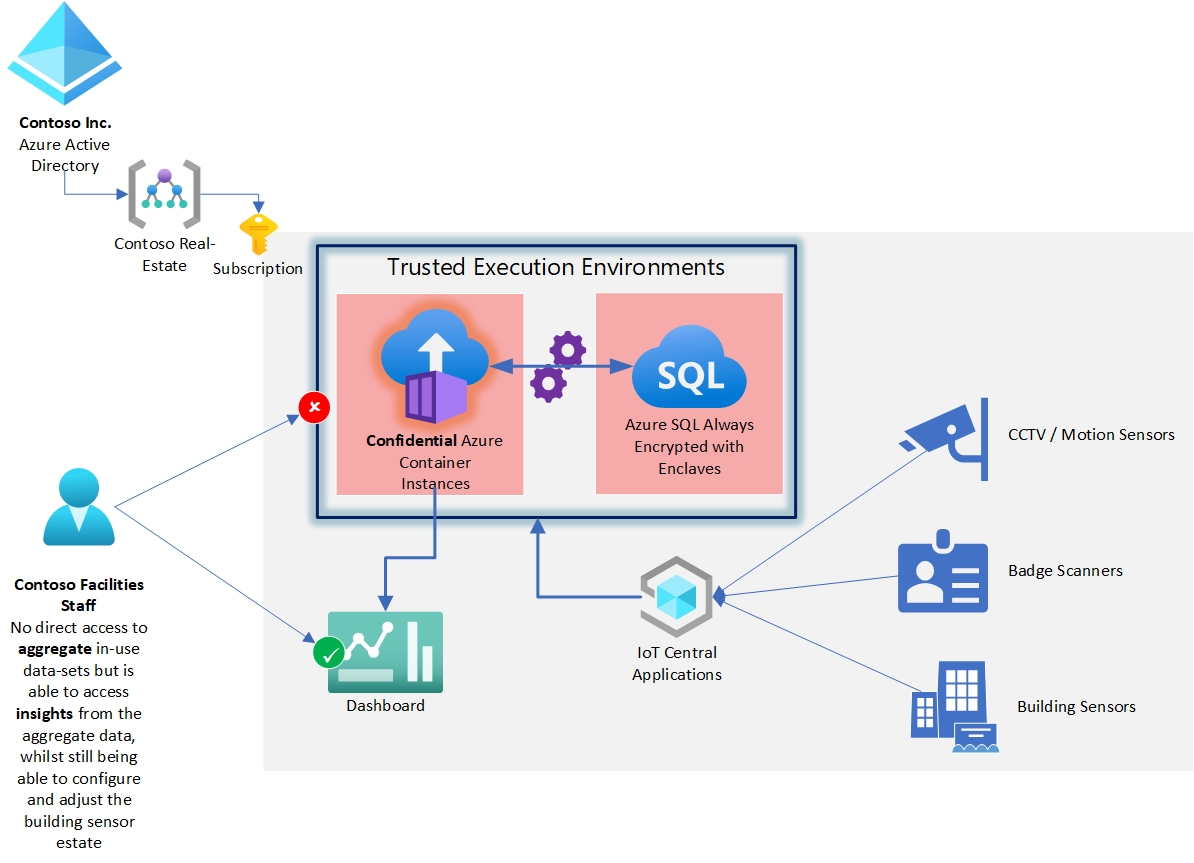

使用 IoT 和智慧建置解決方案保護隱私權

許多國家/地區對收集和使用建築物內人員存在和移動資料制定了嚴格隱私法。 這可能包括來自 CCTV 或安全性識別證掃描之直接個人標識資料。 或者可以間接識別的資料,比如,將不同感應器的資料組合在一起時,可以被視為個人標識。

隱私權需與成本和環境需求平衡,由於組織迫切需要瞭解佔用/移動,以提供最有效率的能源使用來為建築物製暖和照明。

若要判斷公司的哪些建築區域使用率不足或是被個別部門工作人員過度佔用,通常需要處理一些個人標識的資料,以及不太個人化的資料,例如溫度和光線感應器。

在這種使用案例中,主要目標是允許與 CCTV 動作追蹤感應器和識別證進出資料一起處理佔用資料和溫度感應器的分析,以瞭解使用情況,而不會將原始彙總資料暴露給任何人。

機密計算的具體用例是將分析應用程式 (在此範例中是在機密容器執行個體上執行) 放在受信任的執行環境中,這些使用中的資料都具有加密保護。

多種類型感應器和資料摘要所生成的彙總資料集是在 Azure SQL Always Encrypted (具有 Enclaves 資料庫) 中管理的,這將透過在記憶體內加密查詢來保護使用中查詢。 這可防止伺服器管理員在查詢和分析彙總資料集時存取此資料集。

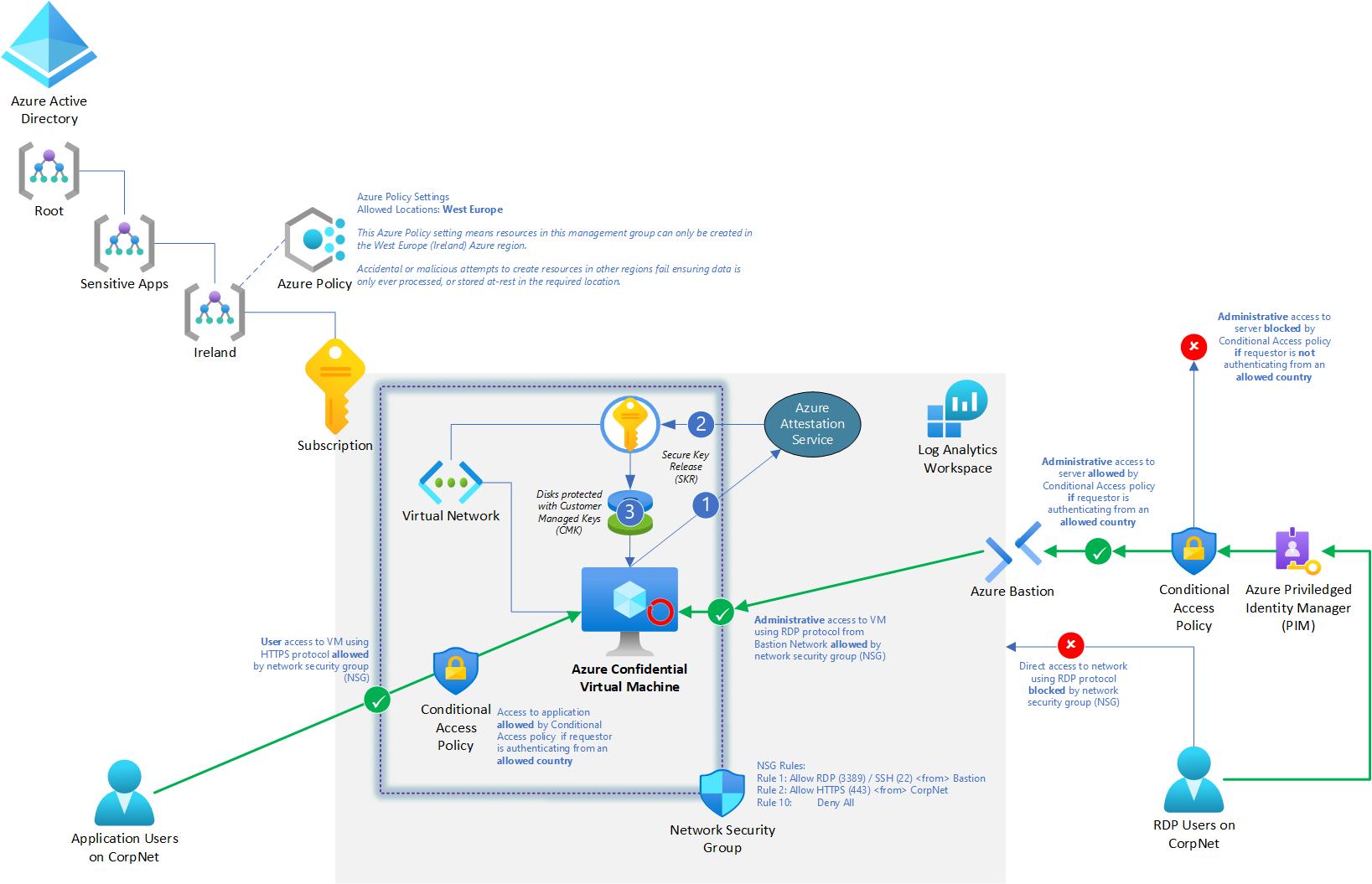

法律或管轄權需求

通常適用於 FSI 和醫療保健,在這些行業中,一些法律或法規要求會對特定工作負載的處理位置和靜態儲存位置加以限制。

在此使用案例中,我們會使用 Azure 機密計算技術與 Azure 原則、網路安全組 (NSG) 和 Microsoft Entra 條件式存取的組合,以確保現有應用程式的「隨即轉移」符合下列保護目標:

- 使用機密計算時,應用程式在使用期間會受到雲端操作員的保護

- 應用程式資源只能部署在西歐 Azure 區域中

- 使用新式驗證通訊協議進行驗證的應用程式取用者可以對應至其所連線的主權區域,除非位於允許的區域,否則將會拒絕存取。

- 使用系統管理通訊協定 (RDP、SSH 等) 的存取僅限於從與 Privileged Identity Management (PIM) 整合的 Azure Bastion 服務進行存取。 PIM 原則需要條件式存取原則,以驗證系統管理員進行存取作業的主權區域。

- 所有服務都會將動作記錄至 Azure 監視器。

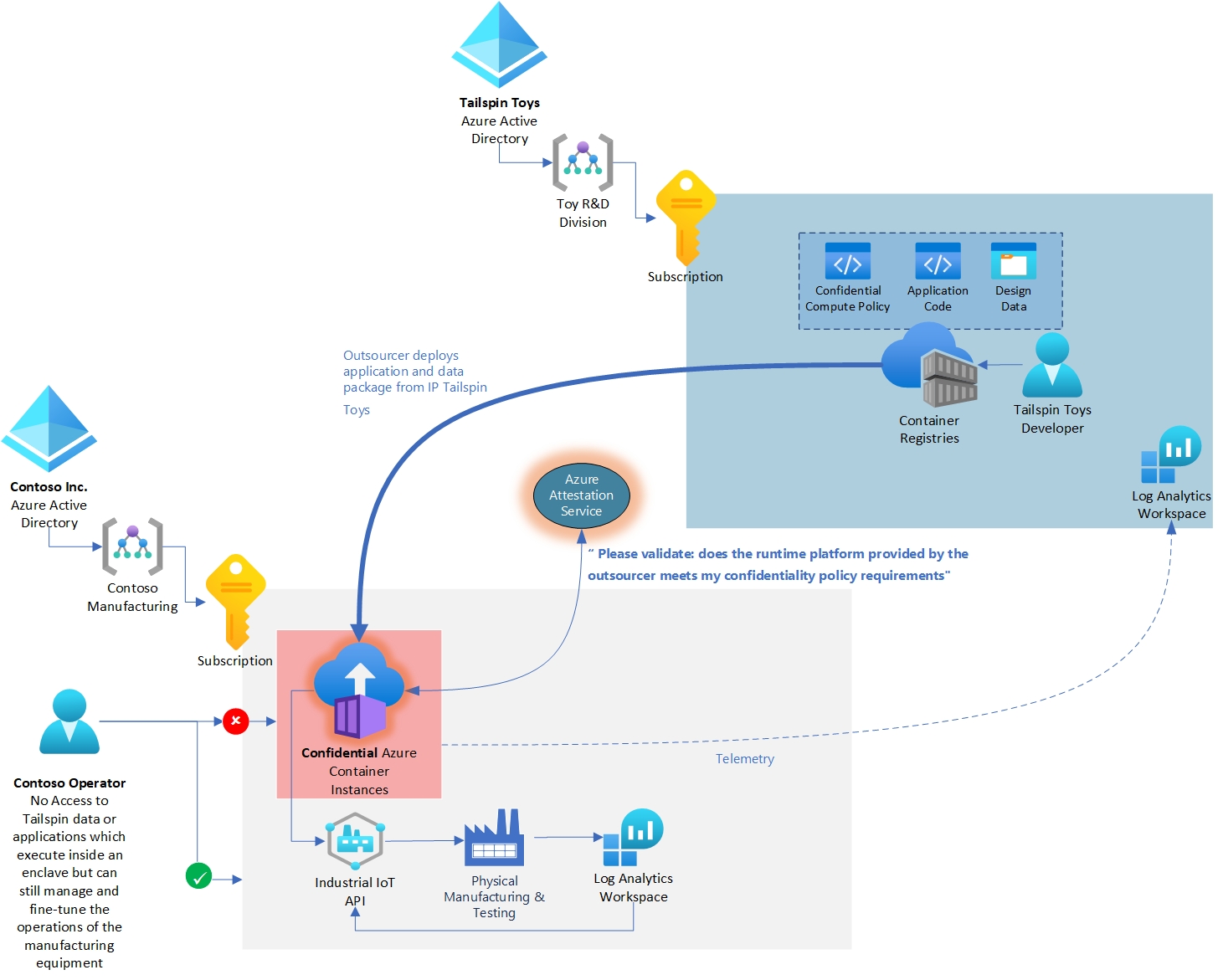

製造業 – IP 保護

製造業組織會保護其製造流程和技術周邊 IP,通常製造業會外包給處理實體生產流程的第三方,而後者可能會被視為「惡意」環境,因為這種環境中存在竊取該 IP 的種種威脅。

在此範例中,Tailspin Toys 正在開發一條新的玩具線,其玩具的特定尺寸和創新設計是公司專有的,他們想要確保這些資料的安全,同時在他們選擇實際生產原型的公司方面具有彈性。

Contoso 是一家高品質的 3D 列印和測試公司,提供的系統可以大規模實際列印原型,並透過安全核准所需的安全測試來執行這些系統。

Contoso 會在 Contoso 租用戶中部署客戶管理的容器化應用程式和資料,租用戶會透過 IoT 類型 API 使用其 3D 列印機器。

Contoso 會使用實體製造系統的遙測來驅動其計費、排程和材料訂購系統,而 Tailspin Toys 則使用其應用程式套件的遙測來判斷其玩具的製造成功率和瑕疵率。

Contoso 操作員可以使用網際網路提供的容器映像,將 Tailspin Toys 應用程式套件載入 Contoso 租用戶。

Tailspin Toys 設定原則會強制在已啟用機密計算的硬體上進行部署,這樣所有 Tailspin 應用程式伺服器和資料庫在 Contoso 系統管理員使用時都會受到保護,即使是在 Contoso 租用戶中執行也一樣。

例如,如果 Contoso 中一位性情急躁的系統管理員嘗試將 Tailspin Toys 提供的容器移至無法提供受信任執行環境的一般 x86 計算硬體,這可能會暴露機密 IP。

在此情況下,如果證明呼叫顯示無法符合原則需求,Azure 容器執行個體原則引擎會拒絕釋放解密金鑰或啟動容器,確保 Tailspin Toys IP 在使用中和待用時受到保護。

Tailspin Toys 應用程式本身會編碼為定期呼叫證明服務,並透過網際網路向 Tailspin Toys 回報結果,以確保安全性狀態持續有活動訊號。

證明服務會從支援 Contoso 租用戶的硬體傳回密碼編譯簽署的詳細資料,以驗證工作負載是否如預期般在機密記憶體保護區內執行,Contoso 系統管理員無法控制證明過程,並且證明是以機密計算所提供的硬體信任根為基礎。

增強的客戶資料隱私權

儘管 Microsoft Azure 提供的安全性層級很快成為雲端運算採用的其中一個頂級驅動程式,但客戶對其提供者的信任程度仍會有所不同。 客戶要求:

- 敏感性工作負載的最低硬體、軟體和操作 TCB (受信任的運算基礎)。

- 技術強制執行,而不只是商務原則和流程。

- 有關保證、剩餘風險和風險降低的透明度。

機密運算允許客戶累加控制用來執行其雲端工作負載的 TCB,進而朝著這個方向發展。 Azure 機密運算可讓客戶精確地定義可存取其工作負載 (資料和程式碼) 的所有硬體和軟體,並提供技術機制從而以可驗證方式強制執行此保證。 簡單來說,客戶會保留對祕密的完整控制權。

資料主權

在政府和公共機構中,Azure 機密運算是一種解決方案,可提升大眾對保護公用雲端中資料主權能力的信任程度。 此外,由於 Azure 的 PaaS 服務更廣泛採用機密運算能力,藉此實現更高程度的信任,同時減少影響公用雲端服務所提供的創新能力。 既能保護資料主權,又能降低對創新能力的影響,這讓 Azure 機密運算能夠更滿足政府服務對於主權和數位轉型的需求。

降低信任鏈結

機密運算投資龐大,且具備革命性創新,在前所未有的程度上實現了從信任鏈中移除雲端服務提供者。 Azure 機密運算提供目前市場上最高等級的主權。 這能讓客戶和政府滿足其主權需求,也能在未來持續使用創新。

機密運算可以擴充符合公用雲端部署資格的工作負載數目。 這可能會加快採用適用於移轉和新工作負載的公共服務、快速改善客戶的安全性狀態,以及快速啟用創新案例。

BYOK (攜帶您自己的金鑰) 案例

採用硬體安全模組 (HSM) 可安全地將金鑰和憑證傳輸至受保護的雲端儲存空間,即 Azure Key Vault 受控 HSM,而不必允許雲端服務提供者存取這類敏感性資訊。 傳輸的祕密永遠不會以純文字形式出現在 HSM 外部,這樣就能實現下面的主權情況:金鑰和憑證是由用戶端產生和管理,但仍使用雲端式安全儲存體。

保護區塊鏈

區塊鏈網路是分散的節點網路。 這些節點會由操作員或驗證者執行和維護,以確保完整性並達成網路狀態的共識。 節點本身是總帳的複本,可用來追蹤區塊鏈交易。 每個節點都有交易歷程記錄的完整複本,可確保分散式網路中的完整性和可用性。

區塊鏈技術以機密運算為基礎,可使用硬體型隱私權來啟用資料機密性和安全運算。 在某些情況下,會將整個總帳加密以保護資料存取。 有時,交易本身可能會在節點內部的記憶體保護區中發生運算模組內。