在認證管理員中設定一般認證提供者

適用於:所有 APIM 層

本文將說明如何在 APIM 執行個體中,針對受控連線設定識別提供者。 以下將說明的一般提供者設定包含:

- Microsoft Entra 提供者

- 一般 OAuth 2.0 提供者

您可以在 APIM 執行個體的認證管理員中設定認證提供者。 有關設定 Microsoft Entra 提供者和連線,如需逐步說明範例,請參閱:

必要條件

若要在 APIM 中設定任何支援的提供者,必須先在識別提供者中,設定用來授權 API 存取權的 OAuth 2.0 應用程式。 有關設定詳細資料,請參閱提供者的開發人員文件。

如果要使用授權碼授與類型建立認證提供者,請於應用程式中設定 重新導向 URL (有時稱為授權回呼 URL 或類似名稱), 值請輸入

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>。根據您的案例進行應用程式設定,例如範圍 (API 權限)。

至少要擷取下列將設定於 APIM 中的應用程式認證:應用程式的用戶端識別碼與用戶端密碼。

根據提供者與您的案例,您可能必須擷取其他設定,例如授權端點 URL 或範圍。

提供者的授權端點必須可從您的 API 管理 實例透過因特網連線。 如果您的 API 管理 實例在虛擬網路中受到保護,請設定網路或防火牆規則以允許存取提供者的端點。

Microsoft Entra 提供者

API 認證管理員是 Microsoft Azure 中的身分識別服務,可支援 Microsoft Entra 識別提供者,提供身分識別管理和存取控制功能, 使用者可藉此利用業界標準通訊協定安全登入。

- 支援的授與類型:授權碼和用戶端認證

注意

目前,Microsoft Entra 認證提供者僅支援 Azure AD v1.0 端點。

Microsoft Entra 提供者設定

| 屬性 | 描述 | 是必要欄位 | 預設 |

|---|---|---|---|

| 提供者名稱 | APIM 中的認證提供者資源名稱 | Yes | N/A |

| 識別提供者 | 選取 [Azure Active Directory v1] | Yes | N/A |

| 授與類型 | 要使用的 OAuth 2.0 授權授與類型 根據您的案例,選取 [授權碼] 或 [用戶端認證]。 |

Yes | 授權碼 |

| 授權 URL | 授權 URL | No | https://login.microsoftonline.com |

| Client ID | 用於識別 Microsoft Entra 應用程式的應用程式 (用戶端) 識別碼 | Yes | N/A |

| 用戶端密碼 | 用於 Microsoft Entra 應用程式的用戶端密碼 | Yes | N/A |

| 資源 URL | 需要授權的資源 URL 範例: https://graph.microsoft.com |

Yes | N/A |

| 租用戶識別碼 | Microsoft Entra 應用程式的租用戶識別碼 | No | 一般 |

| 範圍 | Microsoft Entra 應用程式的一或多個 API 權限,並以 " " 字元分隔 範例: ChannelMessage.Read.All User.Read |

No | Microsoft Entra 應用程式中設定的 API 權限 |

一般 OAuth 2.0 提供者

設定連線時可使用兩種一般提供者:

- 一般 OAuth 2.0

- 使用 PKCE 的一般 OAuth 2.0

一般提供者可讓您根據特定需求,使用自己的 OAuth 2.0 識別提供者。

注意

如果您的識別提供者支援 PKCE,為了提升安全性,建議選擇使用 PKCE 的一般 OAuth 2.0 提供者。 深入了解

- 支援的授與類型:授權碼和用戶端認證

一般認證提供者設定

| 屬性 | 描述 | 是必要欄位 | 預設 |

|---|---|---|---|

| 提供者名稱 | APIM 中的認證提供者資源名稱 | Yes | N/A |

| 識別提供者 | 選取 [一般 Oauth 2] 或 [使用 PKCE 的一般 Oauth 2]。 | Yes | N/A |

| 授與類型 | 要使用的 OAuth 2.0 授權授與類型 根據案例與識別提供者,選取 [授權碼] 或 [用戶端認證]。 |

Yes | 授權碼 |

| 授權 URL | 授權端點 URL | No | 未使用 |

| Client ID | 針對識別提供者的授權伺服器,用以識別應用程式的識別碼 | Yes | N/A |

| 用戶端密碼 | 應用程式用以驗證識別提供者授權伺服器的祕密 | Yes | N/A |

| 重新整理 URL | 應用程式用以提出要求的 URL,以交換更新版存取權杖的重新整理權杖 | No | 未使用 |

| 權杖 URL | 識別提供者授權伺服器上用於以程式設計方式要求權杖的 URL | Yes | N/A |

| 範圍 | 允許應用程式執行的一或多個特定動作,或可代表使用者發出 API 要求的資訊,並以 " " 字元分隔 範例: user web api openid |

No | N/A |

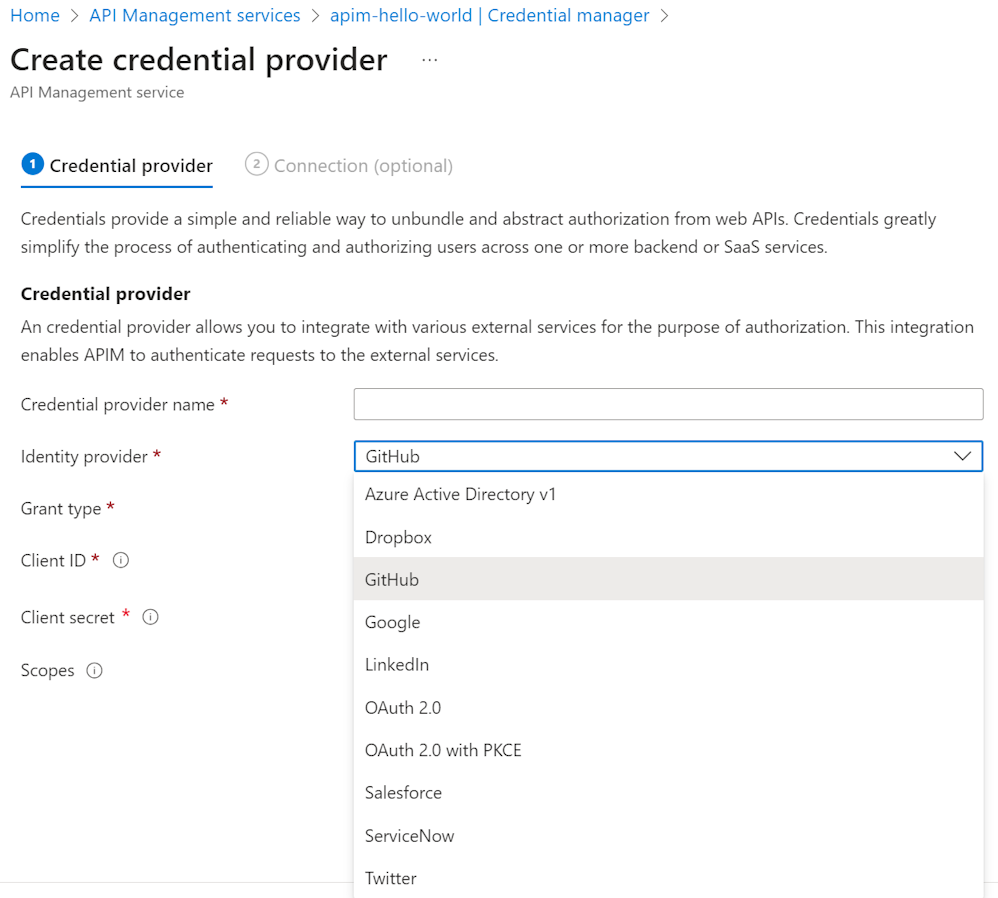

其他識別提供者

APIM 支援多個適用於熱門 SaaS 供應項目的提供者,包括 GitHub、LinkedIn 等。 建立認證提供者時,可以從 Azure 入口網站中的提供者清單中進行選擇。

支援的授與類型:授權碼和用戶端認證 (視提供者而定)

這些提供者的必要設定因提供者而異,但均類似於一般 OAuth 2.0 提供者的設定。 請參閱各個提供者的開發人員文件。

相關內容

- 深入了解如何在 APIM 管理連線。

- 為 Microsoft Entra ID 或 GitHub 建立連線。