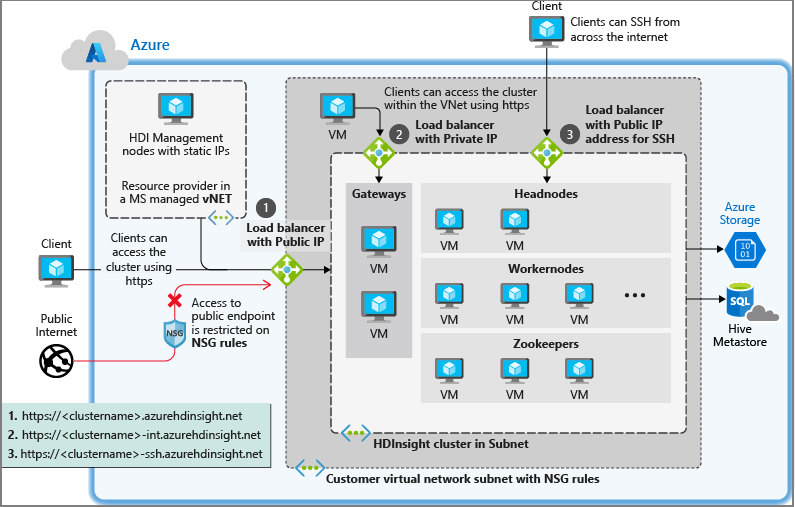

控制 Azure HDInsight 中的網路流量

Azure 虛擬網路中的網路流量可以使用下列方法進行控制:

網路安全性群組 (NSG) 可讓您篩選輸入和輸出網路流量。 如需詳細資訊,請參閱使用網路安全性群組來篩選網路流量文件。

網路虛擬裝置 (NVA) 只能與輸出流量搭配使用。 NVA 會複寫裝置的功能,例如防火牆、路由器。 如需詳細資訊,請參閱網路設備文件。

HDInsight 為受控服務,需要不受限制地存取 HDInsight 健康情況與管理服務,以了解 VNET 的傳入和傳出流量。 使用 NSG 時,您必須確定這些服務仍然可以與 HDInsight 叢集進行通訊。

HDInsight 與網路安全性群組

如果您規劃使用網路安全性群組來控制網路流量,請先執行下列動作,再安裝 HDInsight:

識別您要用於 HDInsight 的 Azure 區域。

識別您的區域中 HDInsight 所需的服務標記。 有數種方法可取得這些服務標籤:

- 請參閱位於 Azure HDInsight 的網路安全性群組 (NSG) 服務標籤中已發佈的服務標籤清單。

- 如果您的區域不在清單中,請使用 服務標籤探索 API 來尋找您區域的服務標籤。

- 如果您無法使用 API,請下載服務標籤 JSON 檔案,並搜尋您想要的區域。

建立或修改您要安裝 HDInsight 之子網路的網路安全性群組。

- 網路安全性群組:允許連接埠 443 上來自 IP 位址的「輸入」流量。 這可確保 HDInsight 管理服務可從虛擬網路外部觸達叢集。 在已啟用 Kafka REST Proxy 的叢集上,也允許連接埠 9400 上的輸入流量。 這可確保可觸達 Kafka REST Proxy 伺服器。

如需有關網路安全性群組的詳細資訊,請參閱網路安全性群組概觀。

控制來自 HDInsight 叢集的輸出流量

如需控制來自 HDInsight 叢集輸出流量的詳細資訊,請參閱設定 Azure HDInsight 叢集的輸出網路流量限制。

流向內部部署的強制通道

強制通道是一種使用者定義的路由設定,讓來自子網路的所有流量都會強制流向特定網路或位置,例如內部部署網路或防火牆。 由於大量的資料傳輸和潛在的效能影響,「不」建議使用強制通道將所有資料傳輸回內部部署。

有興趣設定強制通道的客戶,應該使用 自定義中繼存放區 ,並設定從叢集子網或內部部署網路到這些自定義中繼存放區的適當連線。

若要查看使用 Azure 防火牆 設定 UDR 的範例,請參閱設定 Azure HDInsight 叢集的輸出網路流量限制。

必要的連接埠

如果您打算使用防火牆並從從外部透過特定連接埠存取叢集,則可能需要在您案例所需的連接埠上允許流量。 根據預設,只要允許上一節所述的 Azure 管理流量透過連接埠 443 到達叢集,就無需特殊篩選連接埠。

如需特定服務的連接埠清單,請參閱 HDInsight 上 Apache Hadoop 服務所使用的連接埠文件。

如需虛擬設備防火牆規則的詳細資訊,請參閱虛擬設備案例文件。

下一步

- 如需建立 Azure 虛擬網路的程式碼範例和範例,請參閱建立 Azure HDInsight 叢集的虛擬網路。

- 如需設定 HDInsight 連線至內部部署網路的端對端範例,請參閱將 HDInsight 連線至內部部署網路。

- 如需 Azure 虛擬網路的詳細資訊,請參閱 Azure 虛擬網路概觀。

- 如需網路安全性群組的詳細資訊,請參閱網路安全性群組。

- 如需使用者定義路由的詳細資訊,請參閱使用者定義路由和 IP 轉送。

- 如需虛擬網路的詳細資訊,請參閱規劃適用於 HDInsight 的 VNET。