BitLocker 概述

BitLocker 是一项 Windows 安全功能,可为整个卷提供加密,解决因设备丢失、被盗或不适当停用而导致数据被盗或泄露的威胁。

实际应用程序

丢失或被盗设备上的数据容易受到未经授权的访问,方法是运行软件攻击工具,或者将设备的硬盘驱动器转移到其他设备。 BitLocker 通过增强文件和系统保护,在解除或回收受 BitLocker 保护的设备时使数据无法访问,从而帮助减少未经授权的数据访问。

BitLocker 和 TPM

与受信任的平台模块 (TPM) 结合使用时,BitLocker 可提供最大保护,后者是安装在 Windows 设备上的常见硬件组件。 TPM 与 BitLocker 配合使用,以确保设备在系统脱机时未被篡改。

除了 TPM,BitLocker 还可以锁定正常的启动过程,直到用户提供个人标识号 (PIN) 或插入包含启动密钥的可移动设备。 这些安全措施提供多重身份验证和保证,在提供正确的 PIN 或启动密钥之前,设备无法从休眠状态启动或恢复。

在没有 TPM 的设备上,仍可使用 BitLocker 加密操作系统驱动器。 此实现要求用户:

- 使用启动密钥,它是存储在可移动驱动器上的文件,用于启动设备,或者在从休眠状态恢复时

- 使用密码。 此选项不安全,因为它受到暴力攻击,因为没有密码锁定逻辑。 因此,不建议使用密码选项,并且默认禁用密码选项

这两个选项都不提供 BitLocker 通过 TPM 提供的预启动系统完整性验证。

带有启动键的 BitLocker 预启动屏幕:

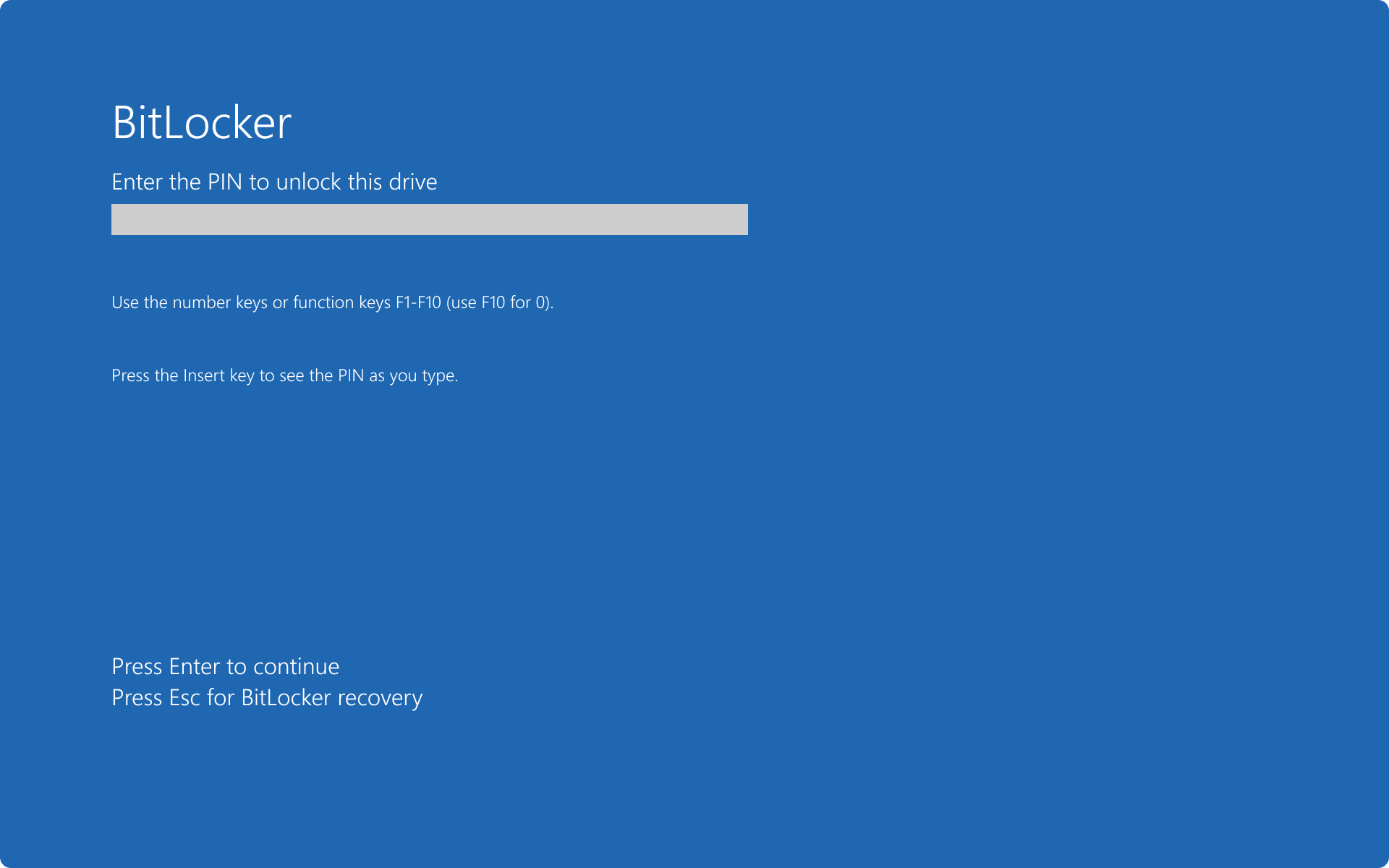

带有 PIN 的 BitLocker 预启动屏幕:

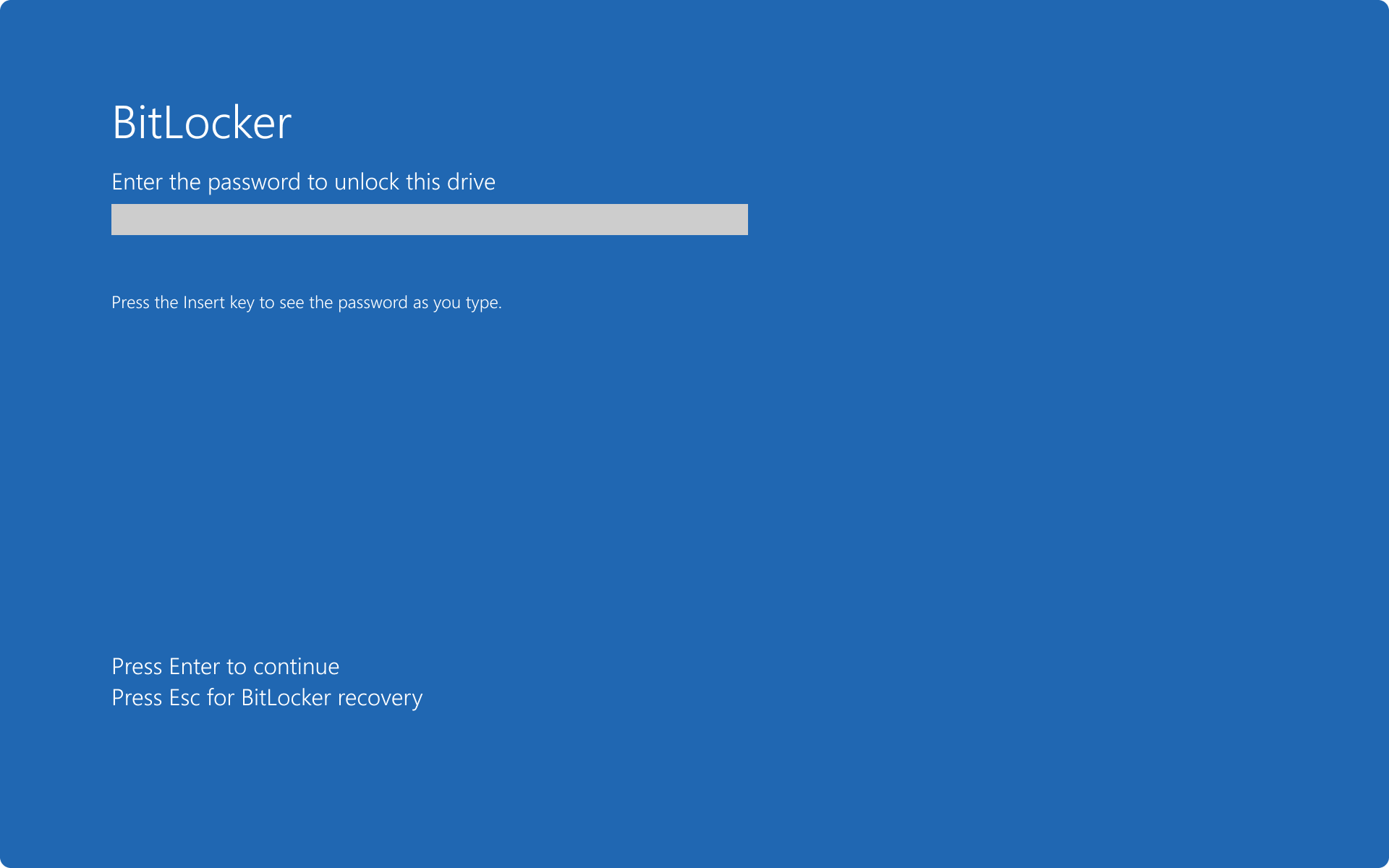

带密码的 BitLocker 预启动屏幕:

系统要求

BitLocker 具有以下要求:

若要使 BitLocker 使用 TPM 提供的系统完整性检查,设备必须具有 TPM 1.2 或更高版本。 如果设备没有 TPM,则启用 BitLocker 时,必须在可移动驱动器上保存启动密钥

具有 TPM 的设备还必须具有 受信任的计算组 (TCG) 兼容 BIOS 或 UEFI 固件。 BIOS 或 UEFI 固件为预启动启动建立信任链,并且必须包括对 TCG 指定的静态信任度量根的支持。 没有 TPM 的计算机不需要符合 TCG 的固件

适用于 TPM 和非 TPM 设备的系统 BIOS 或 UEFI 固件 () 必须支持 USB 大容量存储设备类,并在预启动环境中读取 USB 驱动器上的文件

注意

旧版和兼容性支持模块不支持 TPM 2.0 (CSM) BIOS 模式。 具有 TPM 2.0 的设备必须仅将其 BIOS 模式配置为本机 UEFI。 必须禁用旧版和 CSM 选项。 为了提高安全性,请启用 安全启动 功能。

在旧模式的硬件上安装的操作系统在 BIOS 模式更改为 UEFI 时,OS 会停止启动。 在更改 BIOS 模式之前使用该工具

mbr2gpt.exe,这将准备 OS 和磁盘以支持 UEFI。硬盘必须分区为至少两个驱动器:

操作系统驱动器 (或启动驱动器) 包含 OS 及其支持文件。 必须使用 NTFS 文件系统设置格式

系统驱动器包含启动、解密和加载操作系统所需的文件。 BitLocker 不会在此驱动器上启用。 若要使 BitLocker 正常工作,系统驱动器:

- 不得加密

- 必须与操作系统驱动器不同

- 在使用基于 UEFI 的固件的计算机上,必须使用 FAT32 文件系统格式化,或使用 BIOS 固件的计算机上的 NTFS 文件系统进行格式化

- 建议大小约为 350 MB。 打开 BitLocker 后,它应具有大约 250 MB 的可用空间

重要提示

在新设备上安装时,Windows 会自动创建 BitLocker 所需的分区。

如果驱动器已准备为单个连续空间,则 BitLocker 需要一个新卷来保存启动文件。

BdeHdCfg.exe可以创建卷。 有关使用该工具的详细信息,请参阅 Command-Line 参考中的 Bdehdcfg 。

注意

在服务器上安装 BitLocker 可选组件时,必须安装 增强存储 功能。 此功能用于支持硬件加密驱动器。

Windows 版本和许可要求

下表列出了支持 BitLocker 启用的 Windows 版本:

| Windows 专业版 | Windows 企业版 | Windows 专业教育版/SE | Windows 教育版 |

|---|---|---|---|

| 是 | 是 | 是 | 是 |

BitLocker 启用许可证权利由以下许可证授予:

| Windows 专业版/专业教育版/SE | Windows 企业版 E3 | Windows 企业版 E5 | Windows 教育版 A3 | Windows 教育版 A5 |

|---|---|---|---|---|

| 是 | 是 | 是 | 是 | 是 |

有关 Windows 许可的详细信息,请参阅 Windows 许可概述。

注意

BitLocker 启用的许可要求不同于 BitLocker 管理的许可要求。 若要了解详细信息,请查看操作指南: 配置 BitLocker。

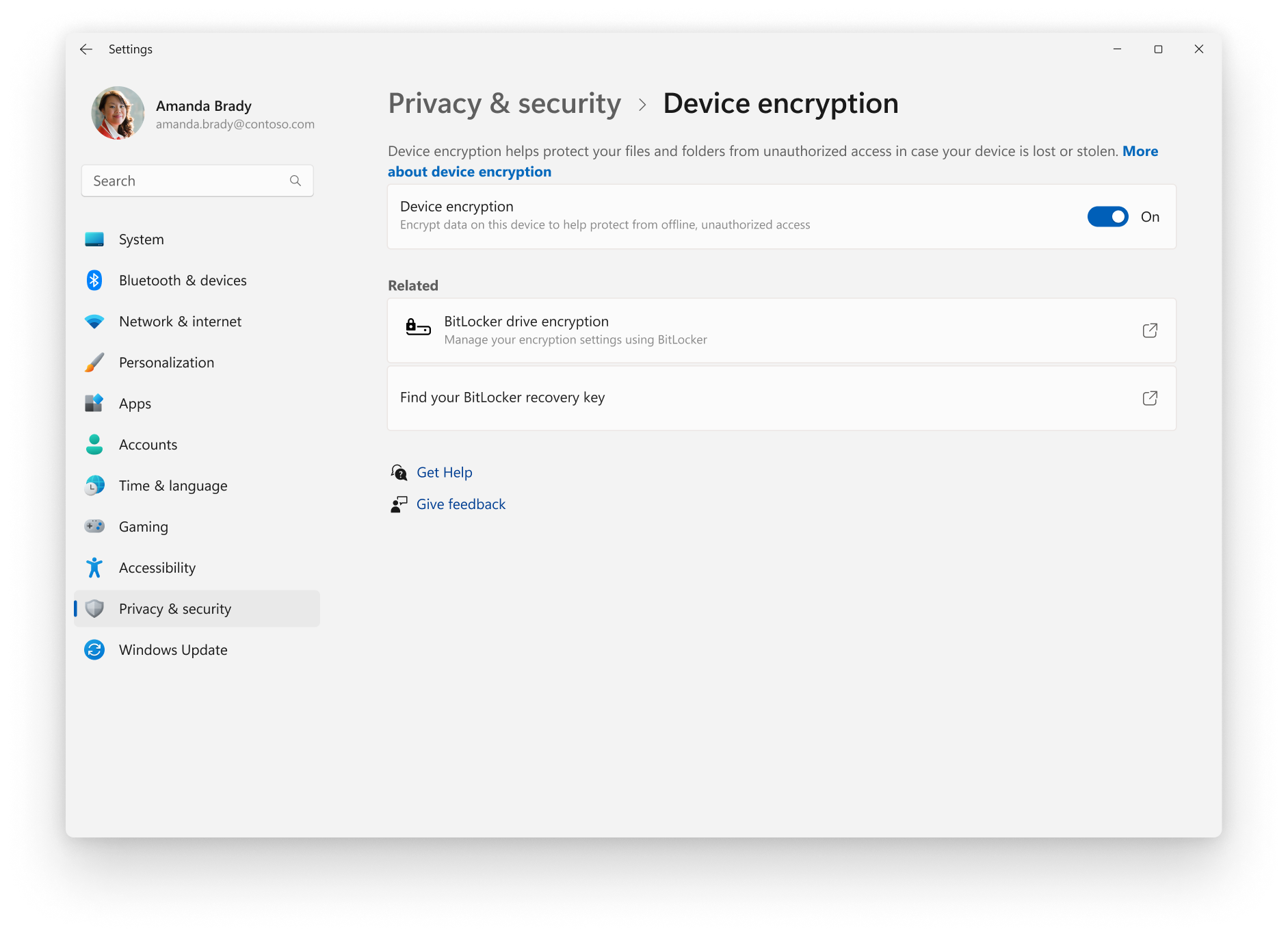

设备加密

设备加密 是一项 Windows 功能,它为某些设备提供了一种自动启用 BitLocker 加密的简单方法。 设备加密适用于所有 Windows 版本,它要求设备满足 新式待机 或 HSTI 安全要求。 设备加密不能具有允许 DMA 访问的外部可访问端口。 设备加密仅加密 OS 驱动器和固定驱动器,不加密外部/USB 驱动器。

重要提示

从 Windows 11 版本 24H2 开始,将删除 DMA 和 HSTI/新式待机的先决条件。 因此,更多设备有资格进行自动和手动设备加密。 有关详细信息,请参阅 适用于 OEM 的 Windows 11 中的 BitLocker 驱动器加密。

与标准 BitLocker 实现不同,设备加密会自动启用,以便设备始终受到保护。 完成 Windows 的全新安装并完成全新体验后,设备已准备好首次使用。 在此准备过程中,设备加密在 OS 驱动器和计算机上的固定数据驱动器上初始化,其明文密钥等效于标准 BitLocker 挂起状态。 在此状态下,驱动器在 Windows 资源管理器中显示警告图标。 创建 TPM 保护程序并备份恢复密钥后,将删除黄色警告图标。

- 如果设备Microsoft Entra joined 或 Active Directory 域加入,则在成功将恢复密钥备份到 Microsoft Entra ID 或 Active Directory 域服务 (AD DS) 后,清除密钥将被删除。 必须启用以下策略设置才能备份恢复密钥: 选择如何恢复受 BitLocker 保护的操作系统驱动器

- 对于已加入 Entra Microsoft 的设备:当用户验证为Microsoft Entra ID 时,会自动创建恢复密码,然后将恢复密钥备份到 Microsoft Entra ID,创建 TPM 保护程序,并删除清除密钥

- 对于已加入 AD DS 的设备:计算机加入域时会自动创建恢复密码。 然后将恢复密钥备份到 AD DS,创建 TPM 保护程序,并删除清除密钥

- 如果设备未Microsoft Entra 加入或 Active Directory 域加入,则需要在设备上具有管理权限的Microsoft帐户。 当管理员使用Microsoft帐户登录时,清除密钥将被删除,恢复密钥将上传到联机Microsoft帐户,并创建 TPM 保护程序。 如果设备需要恢复密钥,则引导用户使用备用设备并导航到恢复密钥访问 URL,以使用其Microsoft帐户凭据检索恢复密钥

- 如果设备仅使用本地帐户,则即使数据已加密,设备也会保持不受保护

重要提示

默认情况下,设备加密使用 XTS-AES 128-bit 加密方法。 如果将策略设置配置为使用其他加密方法,则可以使用“注册状态”页来避免设备使用默认方法开始加密。 BitLocker 的逻辑在注册状态页设备配置阶段完成后,直到 OOBE 结束才会开始加密。 此逻辑为设备提供了足够的时间来在开始加密之前接收 BitLocker 策略设置。

如果需要其他加密方法和/或密码强度,但设备已加密,必须先对其进行解密,然后才能应用新的加密方法和/或密码强度。 解密设备后,可以应用不同的 BitLocker 设置。

如果设备最初不符合设备加密的条件,但随后进行了一项更改,导致设备 (合格,例如,通过打开 安全启动) ,设备加密会在检测到它时自动启用 BitLocker。

可以在系统信息应用中检查设备是否符合设备加密要求, (msinfo32.exe) 。 如果设备满足要求,系统信息会显示一行,内容如下:

| 项目 | 值 |

|---|---|

| 设备加密支持 | 满足先决条件 |

BitLocker 和设备加密之间的差异

- 设备加密在符合设备加密条件的设备上自动打开 BitLocker,恢复密钥会自动备份到Microsoft Entra ID、AD DS 或用户的Microsoft帐户

- 设备加密在“设置”应用中添加设备加密设置,该设置可用于打开或关闭设备加密

- 在加密完成之前,“设置”UI 不会显示启用设备加密

注意

如果设备加密处于关闭状态,它将来将不再自动启用自身。 用户必须在“设置”中手动启用它

禁用设备加密

建议对支持设备加密的任何系统保持打开状态。 但是,可以通过更改以下注册表设置来阻止自动设备加密过程:

| 路径 | 名称 | 类型 | 值 |

|---|---|---|---|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker |

PreventDeviceEncryption |

REG_DWORD | 0x1 |

有关设备加密的详细信息,请参阅 BitLocker 设备加密硬件要求。

后续步骤

了解用于防范 BitLocker 加密密钥攻击的技术和功能: