Cloud Kerberos 信任部署指南

本文介绍适用于以下Windows Hello 企业版功能或方案:

-

部署类型:

-

信任类型:云 Kerberos 信任的环境,建议选择

-

联接类型:Microsoft Entra加入

,Microsoft Entra混合加入

要求

在开始部署之前,请查看规划Windows Hello 企业版部署一文中所述的要求。

在开始之前,请确保满足以下要求:

重要提示

实现云 Kerberos 信任部署模型时,必须确保每个 Active Directory 站点中有足够的读写域控制器,用户将在其中使用Windows Hello 企业版进行身份验证。 有关详细信息,请参阅 Active Directory 的容量规划。

部署步骤

满足先决条件后,部署Windows Hello 企业版包括以下步骤:

部署Microsoft Entra Kerberos

如果已为无密码安全密钥登录部署本地 SSO,则Microsoft Entra Kerberos 已在组织中部署。 无需重新部署或更改现有的 Microsoft Entra Kerberos 部署即可支持Windows Hello 企业版,可以跳到配置Windows Hello 企业版策略设置部分。

如果尚未部署 Microsoft Entra Kerberos,请按照启用无密码安全密钥登录文档中的说明进行操作。 本页包含有关如何安装和使用 Microsoft Entra Kerberos PowerShell 模块的信息。 使用 模块为要使用Windows Hello 企业版云 Kerberos 信任的域创建Microsoft Entra Kerberos 服务器对象。

Microsoft Entra Kerberos 和云 Kerberos 信任身份验证

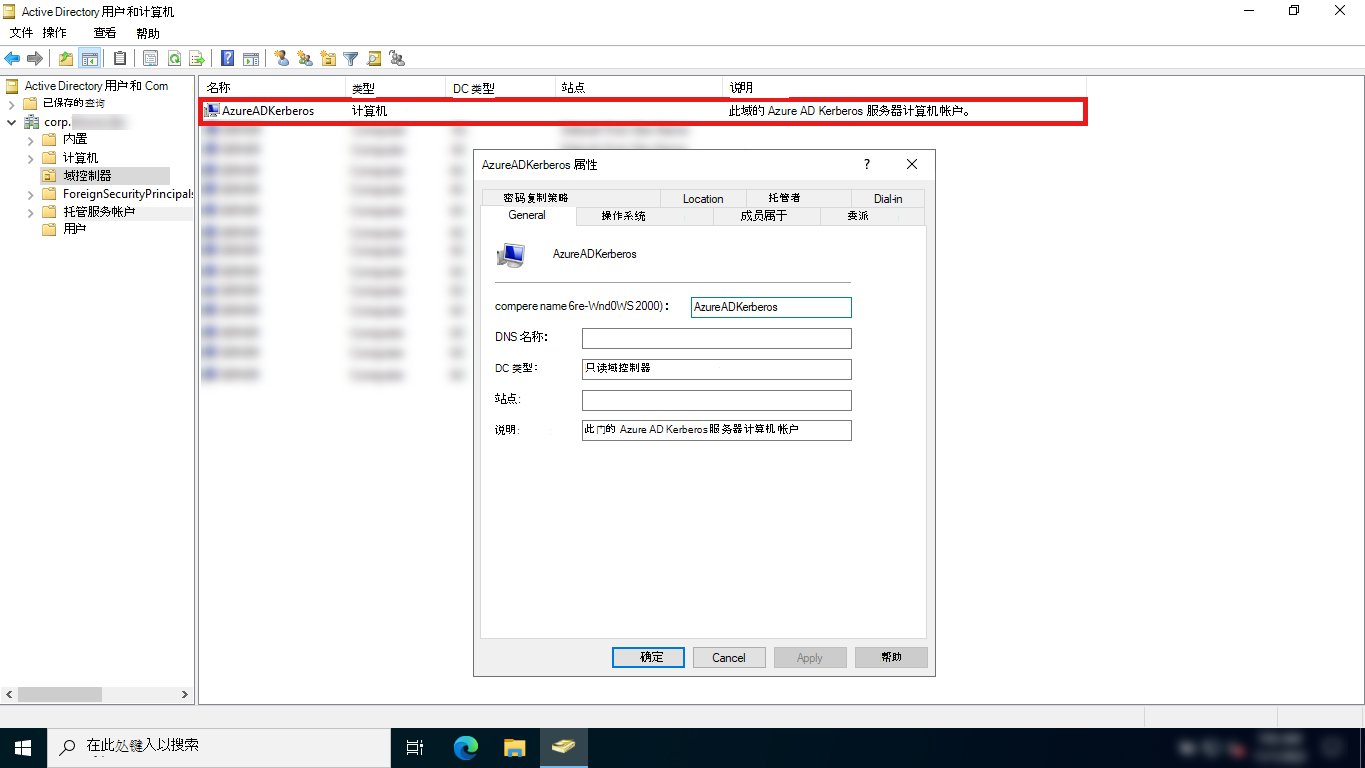

在 Active Directory 域中启用Microsoft Entra Kerberos 时,该域中会创建一个 AzureADKerberos 计算机对象。 此对象:

显示为只读域控制器 (RODC) 对象,但不与任何物理服务器关联

仅由Microsoft Entra ID用于为 Active Directory 域生成 TGT

注意

用于 RODC 的类似规则和限制适用于 AzureADKerberos 计算机对象。 例如,属于专用内置安全组的直接或间接成员的用户将无法使用云 Kerberos 信任。

有关 Microsoft Entra Kerberos 如何与Windows Hello 企业版云 Kerberos 信任配合使用的详细信息,请参阅Windows Hello 企业版身份验证技术深入探讨。

注意

在 AzureADKerberos 计算机对象上配置的默认 密码复制策略 不允许使用云 Kerberos 信任或 FIDO2 安全密钥对本地资源的高特权帐户进行签名。

由于可能的攻击途径从 Microsoft Entra ID 到 Active Directory,建议不要通过放宽计算机对象的CN=AzureADKerberos,OU=Domain Controllers,<domain-DN>密码复制策略来取消阻止这些帐户。

配置 Windows Hello 企业版策略设置

设置 Microsoft Entra Kerberos 对象后,必须启用适用于企业的Windows Hello并将其配置为使用云 Kerberos 信任。 在云 Kerberos 信任模型中配置Windows Hello 企业版需要两个策略设置:

另一个可选但建议的策略设置是:

重要提示

如果启用了“ 将证书用于本地身份验证 ”策略,则证书信任优先于云 Kerberos 信任。 确保要启用云 Kerberos 信任的计算机 未配置此策略。

以下说明说明如何使用Microsoft Intune或组策略 (GPO) 配置设备。

注意

查看使用Microsoft Intune配置Windows Hello 企业版一文,了解Microsoft Intune提供用于配置Windows Hello 企业版的不同选项。

如果Intune租户范围的策略已启用并配置为你的需要,则只需启用策略设置“将云信任用于本地身份验证”。否则,必须配置这两个设置。

若要使用Microsoft Intune配置设备,请创建设置目录策略并使用以下设置:

| 类别 | 设置名称 | 值 |

|---|---|---|

| Windows Hello 企业版 | 使用 Windows Hello for Business | true |

| Windows Hello 企业版 | 将云信任用于本地身份验证 | 启用 |

| Windows Hello 企业版 | 需要安全设备 | true |

将策略分配给一个组,该组包含要配置的设备或用户作为成员。

或者,可以使用 PassportForWork CSP 的自定义策略配置设备。

| 设置 |

|---|

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UsePassportForWork- 数据类型: bool- 价值: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UseCloudTrustForOnPremAuth- 数据类型: bool- 价值: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/RequireSecurityDevice- 数据类型: bool- 价值: True |

如果使用 组策略 和 Intune 部署Windows Hello 企业版配置,则组策略设置优先,Intune设置将被忽略。 有关策略冲突的详细信息,请参阅 来自多个策略源的策略冲突。

可以配置更多策略设置来控制Windows Hello 企业版的行为。 有关详细信息,请参阅Windows Hello 企业版策略设置。

注册Windows Hello 企业版

如果先决条件检查通过,Windows Hello 企业版预配过程会在用户登录后立即开始。 当策略启用云 Kerberos 信任时,Windows Hello 企业版云 Kerberos 信任为Microsoft Entra混合加入的设备添加了先决条件检查。

可以通过查看Windows Microsoft“应用程序和服务>日志”下的“用户设备注册管理员日志”来确定先决条件检查>的状态。

还可以使用控制台中的 dsregcmd.exe /status 命令获取此信息。 有关详细信息,请参阅 dsregcmd。

云 Kerberos 信任先决条件检查在允许预配开始之前检测用户是否具有部分 TGT。 此检查的目的是验证是否为用户的域和租户设置了 Microsoft Entra Kerberos。 如果设置了Microsoft Entra Kerberos,则用户在登录期间会使用其他解锁方法之一收到部分 TGT。 此检查有三种状态:“是”、“否”和“未测试”。 如果策略未强制实施云 Kerberos 信任,或者设备已Microsoft Entra加入,则会报告“未测试”状态。

注意

云 Kerberos 信任先决条件检查未在已加入Microsoft Entra设备上完成。 如果未预配Microsoft Entra Kerberos,则已加入Microsoft Entra设备上的用户仍能够登录,但不会对受 Active Directory 保护的本地资源进行 SSO。

用户体验

用户登录后,Windows Hello 企业版注册过程将开始:

- 如果设备支持生物识别身份验证,系统会提示用户设置生物识别手势。 此手势可用于解锁设备,并向需要Windows Hello 企业版的资源进行身份验证。 如果用户不想设置生物识别手势,则可以跳过此步骤

- 系统会提示用户对组织帐户使用 Windows Hello。 用户选择 “确定”

- 预配流将转到注册的多重身份验证部分。 预配会通知用户,它正积极尝试通过配置的 MFA 形式与用户联系。 在身份验证成功、失败或超时之前,预配过程不会继续。MFA 失败或超时会导致错误,并要求用户重试

- MFA 成功之后, 预配流程将要求用户创建并验证 PIN。 此 PIN 必须观察设备上配置的任何 PIN 复杂性策略

- 预配的其余部分包括为用户请求非对称密钥对的 Windows Hello 企业版,最好通过 TPM(或在通过策略显式设置时需要)。 获取密钥对后,Windows 将与 IdP 通信以注册公钥。 密钥注册完成后,Windows Hello 企业版预配会通知用户他们可以使用其 PIN 进行登录。 用户可以关闭预配应用程序并访问其桌面

用户使用云 Kerberos 信任完成注册后,可以立即使用Windows Hello手势进行登录。 在Microsoft Entra混合联接设备上,首次使用 PIN 需要通过视线连接到 DC。 用户使用 DC 登录或解锁后,缓存登录可用于后续解锁,无需视线或网络连接。

注册后,Microsoft Entra Connect 会将用户的密钥从 Microsoft Entra ID 同步到 Active Directory。

序列图

若要更好地了解预配流,请根据设备联接和身份验证类型查看以下序列图:

若要更好地了解身份验证流,请查看以下序列图:

从密钥信任部署模型迁移到云 Kerberos 信任

如果使用密钥信任模型部署了Windows Hello 企业版,并且想要迁移到云 Kerberos 信任模型,请执行以下步骤:

- 在混合环境中设置Microsoft Entra Kerberos

- 通过组策略或Intune启用云 Kerberos 信任

- 对于已加入Microsoft Entra的设备,请使用 Windows Hello 企业版 注销并登录到设备

注意

对于Microsoft Entra混合联接设备,用户必须使用新凭据执行第一次登录,同时具有 DC 的视线。

从证书信任部署模型迁移到云 Kerberos 信任

重要提示

没有从证书信任部署到云 Kerberos 信任部署 的直接 迁移路径。 必须先删除Windows Hello容器,然后才能迁移到云 Kerberos 信任。

如果使用证书信任模型部署了Windows Hello 企业版,并且想要使用云 Kerberos 信任模型,则必须按照以下步骤重新部署Windows Hello 企业版:

- 禁用证书信任策略。

- 通过组策略或Intune启用云 Kerberos 信任。

- 使用 命令

certutil.exe -deletehellocontainer从用户上下文中删除证书信任凭据。 - 注销并重新登录。

- 使用所选方法预配Windows Hello 企业版。

注意

对于Microsoft Entra混合加入的设备,用户必须使用新凭据执行首次登录,同时具有 DC 的视线。

常见问题

有关Windows Hello 企业版云 Kerberos 信任的常见问题列表,请参阅 Windows Hello 企业版 常见问题解答。

不受支持的情形

Windows Hello 企业版云 Kerberos 信任不支持以下方案:

- 使用提供的凭据 (RDP/VDI 的 RDP/VDI 方案可与远程凭据防护配合使用,或者如果证书已注册到 Windows Hello 企业版 容器)

- 对运行方式使用云 Kerberos 信任

- 在Microsoft Entra混合加入的设备上使用云 Kerberos 信任登录,而无需以前使用 DC 连接登录