硅辅助安全性

除了新式硬件信任根之外,最新芯片中还具有多种功能,可强化操作系统免受威胁。 这些功能保护启动进程、保护内存的完整性、隔离安全敏感型计算逻辑等。

受保护的内核

为了保护内核,我们有两个关键功能:基于虚拟化的安全 (VBS) 和受虚拟机监控程序保护的代码完整性 (HVCI) 。 所有Windows 11设备都支持 HVCI,并在大多数/所有设备上默认启用 VBS 和 HVCI 保护。

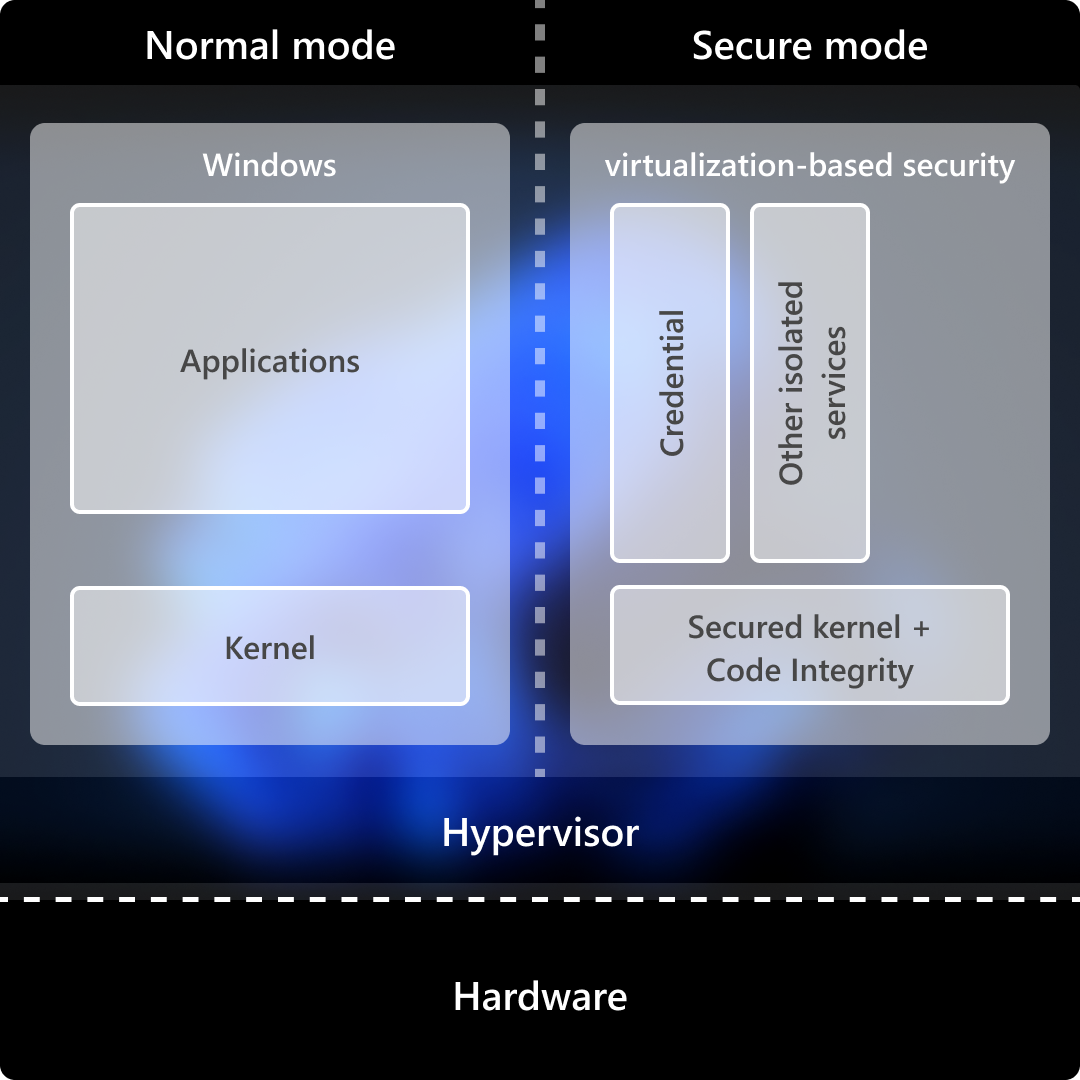

基于虚拟化的安全性 (VBS)

基于虚拟化的安全 (VBS) 也称为核心隔离,是安全系统中的关键构建基块。 VBS 使用硬件虚拟化功能来托管与操作系统分离的安全内核。 这意味着,即使操作系统受到威胁,安全内核仍会受到保护。 隔离的 VBS 环境可保护进程(如安全解决方案和凭据管理器)免受内存中运行的其他进程的威胁。 即使恶意软件获得main OS 内核的访问权限,虚拟机监控程序和虚拟化硬件也有助于防止恶意软件在 VBS 环境中执行未经授权的代码或访问平台机密。 VBS 实现虚拟信任级别 1 (VTL1) ,其特权高于main内核中实现的虚拟信任级别 0 (VTL0) 。

由于更高特权虚拟信任级别 (VTL) 可以强制实施自己的内存保护,因此较高的 VTL 可以有效地保护内存区域免受较低 VTL 的防护。 实际上,这允许较低的 VTL 通过使用更高的 VTL 保护隔离的内存区域来保护它们。 例如,VTL0 可以将机密存储在 VTL1 中,此时只有 VTL1 可以访问它。 即使 VTL0 遭到入侵,机密也是安全的。

了解更多信息

受虚拟机监控程序保护的代码完整性 (HVCI)

受虚拟机监控程序保护的代码完整性 (HVCI) (也称为内存完整性)使用 VBS 在安全 VBS 环境中运行内核模式代码完整性 (KMCI) ,而不是main Windows 内核。 这有助于防止尝试修改驱动程序等内容内核模式代码的攻击。 KMCI 检查所有内核代码是否已正确签名,并在允许运行之前未被篡改。 HVCI 确保只能在内核模式下执行已验证的代码。 虚拟机监控程序使用处理器虚拟化扩展来强制实施内存保护,防止内核模式软件执行尚未由代码完整性子系统首次验证的代码。 HVCI 可防范 WannaCry 等常见攻击,这些攻击依赖于将恶意代码注入内核的能力。 即使驱动程序和其他内核模式软件存在 bug,HVCI 也可以防止注入恶意内核模式代码。

通过新安装的 Windows 11,默认情况下,所有满足先决条件的设备都会启用对 VBS 和 HVCI 的 OS 支持。

了解更多信息

虚拟机监控程序强制执行的分页转换 (HVPT)

虚拟机监控程序强制执行的分页转换 (HVPT)

虚拟机监控程序强制执行的分页转换 (HVPT) 是一种安全增强功能,用于强制实现来宾虚拟地址到来宾物理地址转换的完整性。 HVPT 有助于保护关键系统数据免受写入 what-where 攻击,攻击者经常会因为缓冲区溢出而将任意值写入任意位置。 HVPT 有助于保护配置关键系统数据结构的页表。

硬件强制实施的堆栈保护

硬件强制的堆栈保护集成了软件和硬件,以现代防御网络威胁,例如内存损坏和零日攻击。 基于控制流强制技术 (来自 Intel 和 AMD 影子堆栈的 CET) ,硬件强制执行的堆栈保护旨在防止试图劫持堆栈上的返回地址的利用技术。

应用程序代码包括一个程序处理堆栈,黑客试图破坏或破坏一种称为 堆栈粉碎的攻击类型。 当可执行空间保护等防御措施开始挫败此类攻击时,黑客转向了面向返回的编程等新方法。 面向返回的编程是一种高级堆栈粉碎形式,可以绕过防御,劫持数据堆栈,并最终迫使设备执行有害操作。 为了防范这些控制流劫持攻击,Windows 内核为返回地址创建单独的 阴影堆栈 。 Windows 11扩展堆栈保护功能,以提供用户模式和内核模式支持。

了解更多信息

内核直接内存访问 (DMA) 保护

Windows 11可防范物理威胁,例如驱动器直接内存访问 (DMA) 攻击。 外围组件互连 Express (PCIe) 热插拔设备(包括 Thunderbolt、USB4 和 CFexpress)使用户能够以与 USB 相同的即插即用便利性将各种外部外围设备连接到其电脑。 这些设备包含图形卡和其他 PCI 组件。 由于 PCI 热插拔端口是外部的且易于访问,因此电脑容易受到 DMA 驱动器攻击。 内存访问保护 (也称为内核 DMA 保护) 通过防止外部外围设备获得对内存的未经授权的访问来防范这些攻击。 当系统所有者不存在时,驾驶 DMA 攻击通常会很快发生。 攻击使用简单到中等的攻击工具执行,这些工具使用经济实惠的现成硬件和软件创建,无需对电脑进行反汇编。 例如,电脑所有者可能会离开设备进行快速休息。 同时,攻击者将外部工具插入端口,以窃取信息或注入代码,使攻击者能够远程控制电脑,包括绕过锁屏界面的功能。 内置并启用了内存访问保护后,无论人员在何处工作,Windows 11都受到保护,免受物理攻击。

了解更多信息

安全核心电脑和 Edge Secured-Core

2021 年 3 月安全信号报告发现,超过 80% 的企业在过去两年中至少经历了一次固件攻击。 对于金融服务、政府和医疗保健等数据敏感行业的客户,Microsoft已与 OEM 合作伙伴合作,提供一种特殊类别的设备,这些设备称为安全核心电脑 (SCPC) ,以及名为 Edge Secured-Core (ESc) 的嵌入式 IoT 设备的等效类别。 这些设备附带在固件层(或设备核心)上启用的更多安全措施,这些措施支持 Windows。

安全核心电脑和边缘设备在启动时使用硬件强制实施的信任根启动进入干净且受信任的状态,从而帮助防止恶意软件攻击并最大程度地减少固件漏洞。 默认情况下启用基于虚拟化的安全性。 内置受虚拟机监控程序保护的代码完整性 (HVCI) 保护系统内存,确保所有内核可执行代码仅由已知和已批准的颁发机构签名。 安全核心电脑和边缘设备还可以通过内核 DMA 保护来防范物理威胁,例如直接内存访问 (DMA) 攻击。

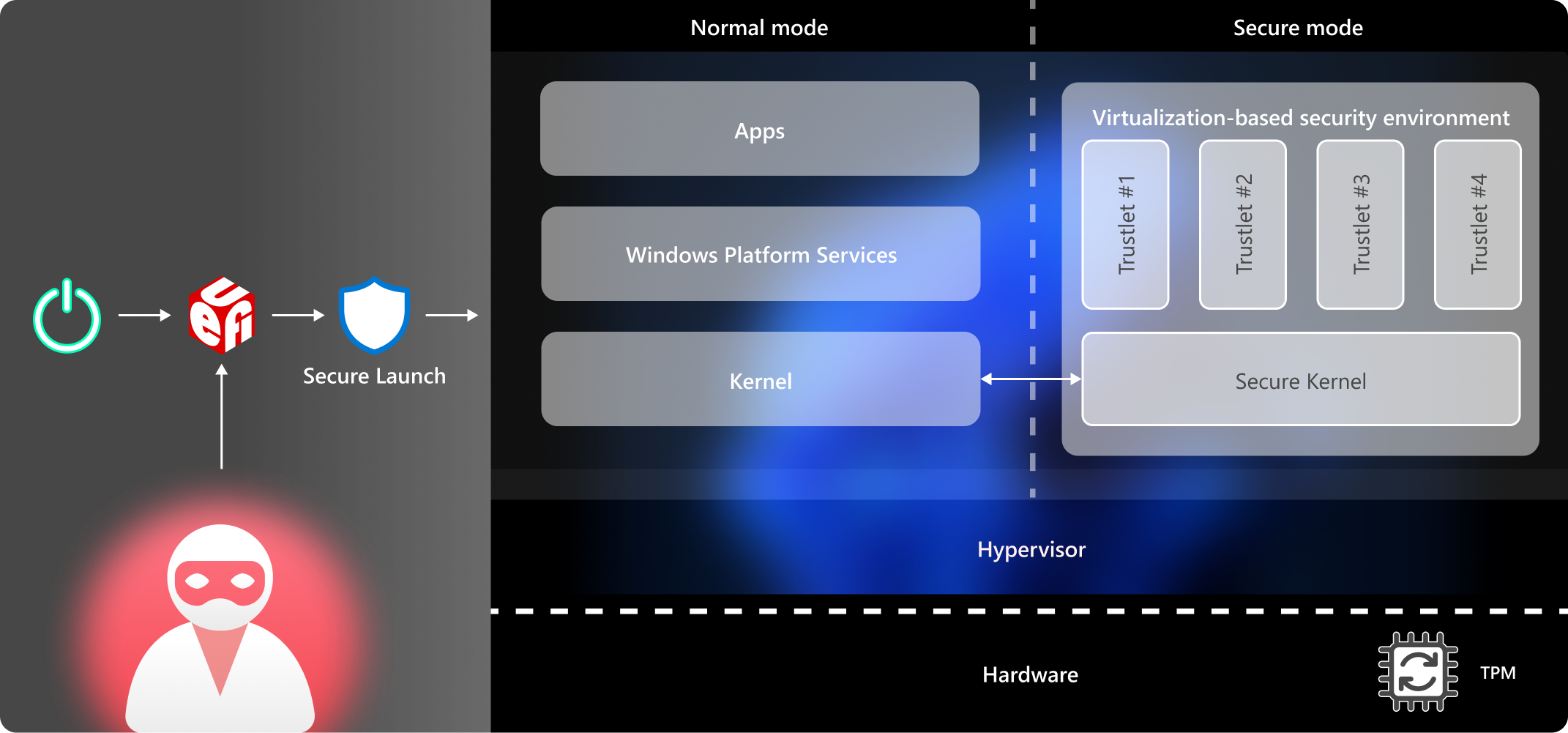

安全核心电脑和边缘设备提供多层可靠的保护,防止硬件和固件攻击。 复杂的恶意软件攻击通常尝试在系统上安装 bootkit 或 rootkit, 以逃避检测并实现持久性。 此恶意软件可能会在加载 Windows 之前或在 Windows 启动过程中的固件级别运行,从而使系统能够以最高级别的特权启动。 由于 Windows 中的关键子系统使用基于虚拟化的安全性,因此保护虚拟机监控程序变得越来越重要。 为了确保在 Windows 启动加载程序之前不会启动未经授权的固件或软件,Windows 电脑依赖于统一可扩展固件接口 (UEFI) 安全启动标准,这是所有Windows 11电脑的基线安全功能。 安全启动有助于确保只有经过授权的固件和具有受信任数字签名的软件才能执行。 此外,所有启动组件的度量值都安全地存储在 TPM 中,以帮助建立启动的不可否认的审核日志,称为“静态信任度量根” (SRTM) 。

成千上万的 OEM 供应商使用不同的 UEFI 固件组件生产了大量设备型号,这反过来又在启动时创建了大量 SRTM 签名和度量值。 由于安全启动本质上信任这些签名和度量值,因此将信任限制为仅在任何特定设备上启动所需的内容可能具有挑战性。 传统上,阻止列表和允许列表是用于约束信任的两种main技术,如果设备仅依赖于 SRTM 度量,它们将继续扩展。

用于度量的动态信任根 (DRTM)

在安全核心电脑和边缘设备中,System Guard安全启动使用称为动态信任根的测量技术来保护启动 (DRTM) 。 使用 DRTM 时,系统最初遵循正常的 UEFI 安全启动过程。 但是,在启动之前,系统会进入硬件控制的受信任状态,该状态会强制 CPU 关闭硬件保护的代码路径。 如果恶意软件根工具包或启动工具包绕过 UEFI 安全启动并驻留在内存中,DRTM 会阻止它访问受基于虚拟化的安全环境保护的机密和关键代码。 固件攻击面减少 (FASR) 技术可以在支持的设备上使用,而不是 DRTM,例如Microsoft Surface。

系统管理模式 (SMM) 隔离是基于 x86 的处理器中的一种执行模式,它以比虚拟机监控程序更高的有效特权运行。 SMM 通过帮助减少攻击面来补充 DRTM 提供的保护。 SMM 隔离依赖于芯片提供商(如 Intel 和 AMD)提供的功能,强制实施实施限制的策略,例如阻止 SMM 代码访问 OS 内存。 SMM 隔离策略包含在 DRTM 度量中,这些度量可以发送到验证程序(例如Microsoft Azure 远程证明)。

了解更多信息

配置锁定

在许多组织中,IT 管理员在其公司设备上强制实施策略,以保护 OS,并通过防止用户更改配置和创建配置偏差来使设备保持合规状态。 当具有本地管理员权限更改设置的用户将设备与安全策略不同步时,会发生配置偏移。 使用设备管理解决方案重置配置时,处于不符合状态的设备在下一次同步之前,可能会受到攻击。

配置锁是一项安全核心电脑和边缘设备功能,可防止用户对安全设置进行不必要的更改。 使用配置锁,Windows 监视支持的注册表项,并在检测到偏移后数秒内恢复到 IT 所需状态。

了解更多信息