Windows Server 2016 中的新增功能

本文介绍 Windows Server 2016 中的一些新增功能,这些功能在你使用此版本时最可能具有最大影响力。

计算

虚拟化区域包括适用于 IT 专业人员的虚拟化产品和功能,可用于设计、部署和维护 Windows Server。

常规

由于 Win32 Time 和 Hyper-V 时间同步服务的改进,物理和虚拟计算机从更高的时间准确性中受益。 现在,Windows Server 可以托管与即将推出的要求 UTC 准确性为 1 ms 的规则相容的服务。

Hyper-V

Hyper-V 网络虚拟化 (HNV) 是 Microsoft 更新的软件定义的网络 (SDN) 解决方案的基本构建基块,并完全集成到 SDN 堆栈中。 Windows Server 2016 包括针对 Hyper-V 的以下更改:

Windows Server 2016 现在包括一个可编程的 Hyper-V 交换机。 Microsoft 的网络控制器使用 Open vSwitch Database Management Protocol (OVSDB) 作为 SouthBound 接口 (SBI),将 HNV 策略向下推送到每个主机上运行的主机代理。 主机代理使用 VTEP 架构的自定义来存储此策略,并将复杂的流规则编程到 Hyper-V 交换机的高性能流引擎中。 Hyper-V 交换机中的流引擎与 Azure 使用的流引擎相同。 通过网络控制器和网络资源提供商的整个 SDN 堆栈也与 Azure 一致,使其性能与 Azure 公有云相当。 在 Microsoft 的流引擎中,Hyper-V 交换机通过简单的匹配操作机制来处理无状态和有状态流规则,该机制定义了如何在交换机中处理数据包。

HNV 现在支持虚拟可扩展局域网 (VXLAN) 协议封装。 HNV 使用 VXLAN 协议,通过 Microsoft 网络控制器以 MAC 分发模式,将租户过度网络 IP 地址映射到物理底层网络 IP 地址。 NVGRE 和 VXLAN 任务卸载支持第三方驱动程序以提高性能。

Windows Server 2016 包括一个软件负载均衡器 (SLB),它完全支持虚拟网络流量以及与 HNV 的无缝交互。 高性能流引擎在数据平面 v-Switch 上实现 SLB,由网络控制器对其进行虚拟 IP (VIP) 或动态 IP (DIP) 映射控制。

HNV 实现正确的 L2 以太网标头,以确保与依赖于行业标准协议的第三方虚拟和物理设备的互操作性。 Microsoft 确保所有传输的数据包在所有字段中都具有符合要求的值,以保证互操作性。 HNV 需要在物理 L2 网络中支持巨型帧 (MTU > 1780),以解决 NVGRE 和 VXLAN 等封装协议带来的数据包开销。 巨型帧支持确保连接到 HNV 虚拟网络的来宾虚拟机保持 1514 MTU。

Windows 容器支持增加了性能改进,简化了网络管理,并在 Windows 10 上支持 Windows 容器。 有关详细信息,请参阅我们的 Windows 容器文档和容器:Docker、Windows 和趋势。

Hyper-V 现在与连接待机兼容。 在使用始终开启/始终连接 (AOAC) 电源模式的计算机上安装 Hyper-V 角色时,现在可以将其配置为使用连接待机电源状态。

离散设备分配允许你为虚拟机 (VM) 提供对某些 PCIe 硬件设备的直接和独占访问权限。 此功能绕过 Hyper-V 虚拟化堆栈,从而加快了访问速度。 有关详细信息,请参阅离散设备分配和离散设备分配 - 说明和背景。

Hyper-V 现在支持第 1 代 VM 中操作系统磁盘的 BitLocker 驱动器加密。 此保护方法取代了仅在第 2 代 VM 中可用的虚拟受信任的平台模块 (TPM)。 若要解密磁盘并启动 VM,Hyper-V 主机必须是授权的受保护结构的一部分,或者具有 VM 的保护者之一的私钥。 密钥存储需要版本 8 VM。 有关详细信息,请参阅在 Windows 或 Windows Server 上的 Hyper-V 中升级虚拟机版本。

主机资源保护通过跟踪过高的活动级别来防止 VM 使用过多的系统资源。 当监视检测到 VM 中异常高的活动级别时,它会限制 VM 消耗的资源量。 可以通过在 PowerShell 中运行 Set-VMProcessor cmdlet 来启用此功能。

现在,在运行 Linux 或 Windows 操作系统的第 2 代 VM 中,可以在 VM 运行时使用热添加或删除来添加或删除网络适配器,而不会停机。 还可以在 VM 运行时调整分配给 VM 的内存量,即使你没有在运行 Windows Server 2016 及更高版本或 Windows 10 及更高版的第 1 代和第 2 代 VM 上启用动态内存。

Hyper-V 管理器现在支持以下功能:

备用凭据,允许在连接到另一台 Windows Server 2016 或 Windows 10 远程主机时,在 Hyper-V 管理器中使用一组不同的凭据。 还可以保存这些凭据,以便更轻松地登录。

现在,可以在运行 Windows Server 2012 R2、Windows Server 2012、Windows 8.1 和 Windows 8 的计算机上管理 Hyper-V。

Hyper-V 管理器现在使用 WS-MAN 协议与远程 Hyper-V 主机进行通信,该协议允许 CredSSP、Kerberos 和 NTLM 身份验证。 使用 CredSSP 连接到远程 Hyper-V 主机时,可以执行实时迁移,而无需在 Active Directory 中启用约束委派。 WS-MAN 还使启用主机进行远程管理变得更加容易。 WS-MAN 通过端口 80(该端口默认处于打开状态)进行连接。

适用于 Windows 来宾的集成服务的更新现在通过 Windows 更新进行分发。 服务提供程序和私有云主机可以为拥有 VM 的租户提供对应用更新的控制。 Windows 租户现在可以通过单个方法使用所有最新更新来升级其 VM。 有关 Linux 租户如何使用集成服务的详细信息,请参阅 Windows Server 和 Windows 上 Hyper-V 支持的 Linux 和 FreeBSD 虚拟机。

重要

适用于 Windows Server 2016 的 Hyper-V 不再包含 vmguest.iso 映像文件,因为它不再是必需的。

在第 2 代 VM 上运行的 Linux 操作系统现在可以在启用“安全启动”选项的情况下启动。 在 Windows Server 2016 主机上支持安全启动的操作系统包括 Ubuntu 14.04 及更高版本、SUSE Linux Enterprise Server 12 及更高版本、Red Hat Enterprise Linux 7.0 及更高版本以及 CentOS 7.0 及更高版本。 首次启动 VM 之前,必须将其配置为在 Hyper-V 管理器、Virtual Machine Manager 中或通过在 PowerShell 中运行 Set-VMFirmware cmdlet 来使用 Microsoft UEFI 证书颁发机构。

第 2 代 VM 和 Hyper-V 主机现在可以使用更多的内存和虚拟处理器。 还可以为主机配置比以前版本更多的内存和虚拟处理器。 这些更改支持诸如运行大型内存数据库以进行联机事务处理 (OLTP) 和电子商务数据仓库 (DW) 等方案。 有关详细信息,请参阅用于内存中事务处理的 Windows Server 2016 Hyper-V 大规模 VM 性能。 有关版本兼容性和支持的最大配置的详细信息,请参阅在 Windows 或 Windows Server 上的 Hyper-V 中升级虚拟机版本和计划 Windows Server 中的 Hyper-V 可扩展性。

使用嵌套虚拟化功能可将 VM 用作 Hyper-V 主机,并在虚拟化主机中创建 VM。 可以使用此功能生成至少运行 Windows Server 2016 或 Windows 10 且具有支持 Intel VT-x 处理器的开发和测试环境。 有关详细信息,请参阅什么是嵌套虚拟化?。

现在,可以设置生产检查点,以符合运行生产工作负载的 VM 的支持策略。 这些检查点在来宾设备内部的备份技术上运行,而不是在已保存的状态下运行。 Windows VM 使用卷快照服务 (VSS),而 Linux VM 刷新文件系统缓冲区来创建与文件系统一致的检查点。 仍然可以通过使用标准检查点来使用基于保存状态的检查点。 有关详细信息,请参阅在 Hyper-V 中的标准检查点或生产检查点之间进行选择。

重要

新 VM 使用生产检查点作为默认值。

现在,可以调整共享虚拟硬盘(

.vhdx文件)的大小,以便在不停机的情况下进行来宾群集。 还可以使用来宾群集通过使用 Hyper-V 副本进行灾难恢复来保护共享虚拟硬盘。 只能在通过 Windows Management Instrumentation (WMI) 启用复制的来宾群集中的集合上使用此功能。 有关详细信息,请参阅 Msvm_CollectionReplicationService 类和虚拟硬盘共享概述。注意

无法通过 PowerShell cmdlet 或使用 WMI 接口管理集合的复制。

备份单个虚拟机时,无论主机是否已群集化,都不建议使用 VM 组或快照集合。 这些选项旨在备份使用共享 vhdx 的客户群集。 相反,建议使用 Hyper-V WMI 提供程序 (V2) 拍摄快照。

现在可以创建受防护的 Hyper-V VM,其中包括阻止主机上的 Hyper-V 管理员检查、篡改或从受防护的 VM 状态窃取数据的功能。 数据和状态已加密,因此 Hyper-V 管理员无法查看视频输出和可用磁盘。 还可以将 VM 限制为仅在主机保护者服务器确定为正常且可信的主机上运行。 有关详细信息,请参阅受保护的结构和受防护的 VM 概述。

注意

受防护的 VM 与 Hyper-V 副本兼容。 若要复制受防护的虚拟机,必须授权要复制的主机运行该受防护的 VM。

通过群集虚拟机的启动顺序优先级功能,可以更好地控制哪些群集 VM 首先启动或重新启动。 通过确定启动顺序优先级,可以在启动使用这些服务的 VM 之前启动提供服务的 VM。 可以使用 PowerShell cmdlet 定义集、将 VM 添加到集以及指定依赖项,如 New-ClusterGroupSet、Get-ClusterGroupSet 和 Add-ClusterGroupSetDependency。

VM 配置文件现在使用

.vmcx文件扩展名格式,而运行时状态数据文件则使用.vmrs文件扩展名格式。 这些新的文件格式在设计时考虑到了更高效的读写。 如果发生存储故障,更新的格式还可以降低数据损坏的可能性。重要

.vmcx文件扩展名表示二进制文件。 适用于 Windows Server 2016 的 Hyper-V 不支持编辑.vmcx或.vmrs文件。我们更新了与版本 5 VM 的版本兼容性。 这些 VM 与 Windows Server 2012 R2 和 Windows Server 2016 兼容。 但是,与 Windows Server 2019 兼容的版本 5 VM 只能在 Windows Server 2016 上运行,而不能在 Windows Server 2012 R2 上运行。 如果将 Windows Server 2012 R2 VM 移动或导入到运行更高版本的 Windows Server 的服务器,则必须手动更新 VM 配置以使用更高版本的 Windows Server 的功能。 有关版本兼容性和更新功能的详细信息,请参阅在 Windows 或 Windows Server 上的 Hyper-V 中升级虚拟机版本。

现在,可以为第 2 代 VM 使用基于虚拟化的安全功能(例如 Device Guard 和 Credential Guard),以保护操作系统免受恶意软件攻击。 这些功能在运行版本 8 或更高版本的 VM 中可用。 有关详细信息,请参阅在 Windows 或 Windows Server 上的 Hyper-V 中升级虚拟机版本。

现在,可以使用 Windows PowerShell Direct 运行 cmdlet,从主机配置 VM,作为 VMConnect 或远程 PowerShell 的替代方案。 不需要满足任何网络或防火墙要求,也不需要特殊的远程管理配置即可开始使用它。 有关详细信息,请参阅使用 PowerShell Direct 管理 Windows 虚拟机。

Nano Server

Nano Server 具有一个已更新的模块,用于构建 Nano Server 映像,包括物理主机和来宾虚拟机功能的更大分离度,以及对不同 Windows Server 版本的支持。 有关详细信息,请参阅安装 Nano Server。

恢复控制台也有改进,其中包括入站和出站防火墙规则分离及 WinRM 配置修复功能。

受防护的虚拟机

Windows Server 2016 提供新的基于 Hyper-V 的受防护的虚拟机,以保护任何第 2 代虚拟机免受已损坏的结构影响。 Windows Server 2016 中引入的功能如下所示:

新的“支持加密”模式提供比为普通虚拟机提供的更多、但比“防护”模式少的保护功能,同时仍支持 vTPM、磁盘加密、实时迁移通信加密和其他功能,包括直接构造管理便利(例如虚拟机控制台连接和 Powershell Direct)。

完全支持将现有非受防护的第 2 代虚拟机转换为受防护的虚拟机,包括自动磁盘加密。

Hyper-V 虚拟机管理器现在可以查看授权运行的受防护的虚拟机上的结构,为结构管理员提供了一种打开受防护的虚拟机的密钥保护程序 (KP) 并查看结构是否有权在其上运行的方式。

你可以转换运行的主机保护者服务上的证明模式。 现在你可以即时在不太安全但更简单、基于 Active Directory 的证明和基于 TPM 的证明之间进行切换。

基于 Windows PowerShell 的端到端诊断工具能够检测到 Hyper-V 主机和主机保护者服务中的错误配置或错误。

恢复环境不仅提供在虚拟机可正常运行的构造中安全地排查故障并修复受防护的虚拟机的方法,还提供与受防护的虚拟机本身相同的保护级别。

主机保护者服务支持现有的安全 Active Directory – 可以指示主机保护者服务使用现有的 Active Directory 林作为其 Active Directory,而不是创建自己的 Active Directory 实例

有关使用受防护的虚拟机的详细信息和说明,请参阅受保护的结构和受防护的 VM。

身份标识和访问控制

身份标识中的新功能提高了组织保护 Active Directory 环境的能力,并帮助他们迁移到仅限云的部署和混合部署,其中某些应用程序和服务托管在云中,其他的则托管在本地。

Active Directory 证书服务

Windows Server 2016 中的 Active Directory 证书服务 (AD CS) 增加了对 TPM 密钥证明的支持:现可使用智能卡 KSP 进行密钥证明,而未加入域的设备现在可以使用 NDES 注册,以获得可证明 TPM 中密钥的证书。

Privileged Access Management

特权访问管理 (PAM) 有助于缓解 Active Directory 环境的安全问题,这些问题是由凭据盗窃技术(例如哈希传递、鱼叉式网络钓鱼等)引起的。 可以使用 Microsoft Identity Manager (MIM) 配置此新的管理访问解决方案,它引入了以下功能:

由 MIM 预配的堡垒 Active Directory 林对现有林具有特殊的 PAM 信任。 堡垒林是一种新型的 Active Directory 环境,由于与现有林隔离,并且仅允许访问特权帐户,因此没有恶意活动。

MIM 中用于请求管理权限的新流程,包括用于批准请求的新工作流。

MIM 为响应管理权限请求而在堡垒林中预配的新影子安全主体(或组)。 影子安全组有一个属性,该属性引用现有林中的管理组的 SID。 这样影子组就可以访问现有林中的资源,而无需更改任何访问控制列表 (ACL)。

过期链接功能,可为影子组启用有时间限制的成员身份。 可以将用户添加到组中一段时间,使他们能够执行管理任务。 有时间限制的成员身份由传播到 Kerberos 票证生存期的生存时间 (TTL) 值配置。

注意

过期链接适用于所有链接属性。 但是,只有组和用户之间的 member/memberOF 链接属性关系预配置了 PAM,以使用过期链接功能。

内置的 Kerberos域控制器 (KDC) 增强功能允许 Active Directory 域控制器在用户对管理组具有多个有时间限制的成员身份时,将 Kerberos 票证生存期限制为尽可能低的 TTL 值。 例如,如果你是有时间限制的组 A 的成员,那么在登录时,Kerberos 票证授予票证 (TGT) 的有效期等于你在组 A 中的剩余时间。如果你同时加入了有时间限制的组 B,而该组的 TTL 比组 A 低,那么 TGT 的有效期就等于你在组 B 中的剩余时间。

新的监视功能使你能够识别哪些用户请求了访问权限、管理员授予了他们哪些访问权限以及他们在登录时执行了哪些活动。

若要了解有关 PAM 的详细信息,请参阅针对 Active Directory 域服务的特权访问管理。

Microsoft Entra 联接

Microsoft Entra 联接增强了企业、商业和教育客户的身份体验,并改进了企业和个人设备的功能。

新式设置现在可在公司拥有的 Windows 设备上使用。 使用核心 Windows 功能不再需要个人 Microsoft 帐户,它们现在可以通过使用现有的用户工作帐户运行,以确保合规性。 这些服务将在连接到内部 Windows 域的电脑和加入到 Microsoft Entra 的设备上运行。 这些设置包括:

漫游或个性化、辅助功能设置和凭据

备份和还原

使用工作帐户访问 Microsoft Store

动态磁贴和通知

在无法连接到 Windows 域的移动设备(例如,手机和平板电脑)上访问组织资源,而无论它们是企业自有的还是自带设备 (BYOD)。

对 Office 365 和其他组织应用、网站和资源使用单一登录 (SSO)。

在 BYOD 设备上,将本地域或 Azure AD 中的工作帐户添加到个人拥有的设备。 可以使用 SSO 通过应用或 Web 访问工作资源,同时保持与条件帐户控制和设备运行状况证明等新功能的兼容性。

移动设备管理 (MDM) 集成允许将设备自动注册到移动设备管理 (MDM) 工具(Microsoft Intune 或第三方)。

为组织中的多个用户设置“展台”模式和共享设备。

开发人员体验让你可以使用共享的编程堆栈构建同时满足企业和个人上下文需求的应用。

“映像”选项让你可以在映像和允许用户在首次运行体验期间直接配置公司拥有的设备之间进行选择。

Windows Hello for Business

对于组织和消费者而言,Windows Hello 企业版是一种基于密钥的身份验证方法,它比密码身份验证更有优势。 这种形式的身份验证依赖于可以抵抗破坏、盗窃和网络钓鱼的凭据。

用户使用链接到证书或非对称密钥对的生物识别或 PIN 登录到设备。 标识提供者 (IDP) 通过将用户的公钥映射到 IDLocker 来验证用户的身份,并通过一次性密码 (OTP)、通过电话或不同的通知机制来提供登录信息。

有关详细信息,请参阅 Windows Hello for Business。

弃用文件复制服务 (FRS) 和 Windows Server 2003 功能级别

尽管文件复制服务 (FRS) 和 Windows Server 2003 功能级别已在早期版本的 Windows Server 中弃用,但我们想提醒你:AD DS 不再支持 Windows Server 2003。 应从域中删除任何运行 Windows Server 2003 的域控制器。 还应将域和林功能级别至少提升到 Windows Server 2008。

在 Windows Server 2008 及更高的域功能级别,AD DS 使用分布式文件服务 (DFS) 复制在域控制器之间复制 SYSVOL 文件夹内容。 如果在 Windows Server 2008 或更高的域功能级别创建新的域,DFS 复制会自动复制 SYSVOL 文件夹。 如果在较低的功能级别创建了域,则在复制 SYSVOL 文件夹时,必须从使用 FRS 复制迁移到使用 DFS 复制。 有关更详细的迁移步骤,请参阅安装、升级到或迁移到 Windows Server。

有关详细信息,请参阅以下资源:

Active Directory 联合身份验证服务

Windows Server 2016 中的 Active Directory 联合身份验证服务 (AD FS) 包括使你可以配置 AD FS 以对轻型目录访问协议 (LDAP) 目录中存储的用户进行身份验证的新功能。

Web 应用程序代理

Web 应用程序代理的最新版本专注于为更多应用程序实现发布和预身份验证的新功能以及改进的用户体验。 查看新功能的完整列表,其中包括针对丰富的客户端应用(如 Exchange ActiveSync)的预身份验证以及用于更轻松地发布 SharePoint 应用的通配符域。 有关详细信息,请参阅 Windows Server 2016 中的 Web 应用程序代理。

管理

管理和自动化部分重点介绍适用于想要运行和管理 Windows Server 2016(包括 Windows PowerShell)的 IT 专业人员的工具和参考信息。

Windows PowerShell 5.1 包含重要的新功能(包括支持使用类进行开发、可扩展其用途的新安全功能),提高其可用性,并允许你更轻松、全面地控制和管理基于 Windows 的环境。 有关详细信息,请参阅 WMF 5.1 中的新方案和功能。

Windows Server 2016 的新增功能包括:在 Nano Server 上本地运行 PowerShell.exe(不再仅限于远程),新增“本地用户和组”cmdlet 来替换 GUI,添加了 PowerShell 调试支持,并添加了对 Nano Server 中安全日志记录和脚本以及 JEA 的支持。

下面是一些其他新管理功能:

Windows Management Framework (WMF) 5 中的 PowerShell 期望状态配置 (DSC)

Windows Management Framework 5 包括对 Windows PowerShell 期望状态配置 (DSC)、Windows 远程管理 (WinRM) 和 Windows 管理规范 (WMI) 的更新。

有关测试 Windows Management Framework 5 的 DSC 功能的详细信息,请参阅验证 PowerShell DSC 的功能中所论述的一系列博客文章。 若要下载,请参阅 Windows Management Framework 5.1。

用于软件发现、安装和清单的 PackageManagement 统一包管理

Windows Server 2016 和 Windows 10 引入了一种新的 PackageManagement 功能(以前称为 OneGet),该功能可以允许 IT 专业人员或开发人员使软件发现、安装、清单 (SDII) 在本地或远程自动进行,无论安装程序技术为何,也不管软件位于何处。

有关详细信息,请参阅 https://github.com/OneGet/oneget/wiki。

有助于数字取证和减少安全漏洞的 PowerShell 增强功能

为了帮助负责调查受损系统的团队(有时称为“蓝队”),我们已添加其他 PowerShell 日志记录和其他数字取证功能,并且已添加有助于在脚本中减少漏洞的功能,例如受限的 PowerShell 和安全 CodeGeneration API。

有关详细信息,请参阅 PowerShell ♥ 蓝队博客文章。

网络

网络部分论述了适用于 IT 专业人员的网络产品和功能,可用于设计、部署和维护 Windows Server 2016。

软件定义的网络

软件定义的网络 (SDN) 是一个新的软件定义数据中心 (SDDC) 解决方案,其中包括以下功能:

网络控制器,可用于自动配置网络基础结构,而无需手动执行网络设备和服务的配置。 网络控制器在其带有 JavaScript 对象表示法 (JSON) 有效负载的北向接口上使用表述性状态传输 (REST)。 网络控制器南向接口使用 Open vSwitch 数据库管理协议 (OVSDB)。

Hyper-V 的新功能:

Hyper-V 虚拟交换机,可用于创建分布式交换和路由,以及与 Microsoft Azure 保持一致和兼容的策略实施层。 若要了解详细信息,请参阅 Hyper-V 虚拟交换机。

远程直接内存访问 (RDMA) 和交换机嵌入式组合 (SET),用于创建虚拟交换机。 无论你是否已在使用 SET,都可以在绑定到 Hyper-V 虚拟交换机的网络适配器上设置 RDMA。 SET 可以为虚拟交换机提供与 NIC 组合类似的功能。 有关详细信息,请参阅 Azure Local 的主机网络要求。

虚拟机多队列 (VMMQ) 通过为每个 VM 分配多个硬件队列来提高 VMQ 吞吐量。 默认队列将成为 VM 的一组队列,并在队列之间分配流量。

软件定义网络的服务质量 (QoS) 在默认类别带宽内管理通过虚拟交换机的默认流量类别。

网络功能虚拟化 (NFV),可用于将硬件设备执行的网络功能镜像或路由到虚拟设备,例如负载均衡器、防火墙、路由器、交换机等。 还可以使用 System Center Virtual Machine Manager 部署和管理整个 SDN 堆栈。 可以使用 Docker 来管理 Windows Server 容器网络,并将 SDN 策略与虚拟机和容器关联。

提供精细访问控制列表 (ACL) 的数据中心防火墙,可用于在 VM 接口级别或子网级别应用防火墙策略。 若要了解详细信息,请参阅什么是数据中心防火墙?。

RAS 网关,可用于在虚拟网络和物理网络之间路由流量,包括从云数据中心到租户的远程站点的站点到站点 VPN 连接。 边界网关协议 (BGP),可用于在所有网关方案中部署和提供网络之间的动态路由,包括 Internet 密钥交换版本 2 (IKEv2) 站点到站点虚拟专用网络 (VPN)、第 3 层 (L3) VPN 和通用路由封装 (GRE) 网关。 网关现在还支持网关池和 M+N 冗余。 若要了解详细信息,请参阅什么是用于软件定义的网络的远程访问服务 (RAS) 网关?。

软件负载均衡器 (SLB) 和网络地址转换 (NAT) 通过支持直接服务器返回来提高吞吐量。 这允许返回网络流量绕过负载均衡多路复用器,并且可以使用南北和东西第 4 层负载均衡器和 NAT 来实现。 若要了解详细信息,请参阅什么是用于 SDN 的软件负载均衡器 (SLB)?和网络功能虚拟化。

在数据平面上运行的灵活封装技术,支持虚拟可扩展 LAN (VxLAN) 和网络虚拟化通用路由封装 (NVGRE)。

有关详细信息,请参阅计划软件定义的网络基础结构。

云缩放基础知识

Windows Server 2016 包含以下云规模基础知识:

聚合网络接口卡 (NIC),允许使用单个网络适配器进行管理、启用了远程直接内存访问 (RDMA) 的存储和租户流量。 聚合 NIC 降低了数据中心中每台服务器的成本,因为它需要更少的网络适配器来管理每台服务器不同类型的流量。

数据包直通提供高网络流量吞吐量和低延迟数据包处理基础结构。

交换机嵌入式组合 (SET) 是集成到 Hyper-V 虚拟交换机中的 NIC 组合解决方案。 SET 允许将多达 8 个物理 NIC 组合成一个 SET 组,从而提高可用性并提供故障转移。 在 Windows Server 2016 中,可以创建仅限于使用服务器消息块 (SMB) 和 RDMA 的 SET 组。 还可以使用 SET 组为 Hyper-V 网络虚拟化分配网络流量。 有关详细信息,请参阅 Azure Local 的主机网络要求。

TCP 性能改进

默认初始拥塞窗口 (ICW) 已从 4 增加到 10 并已实现 TCP 快速打开 (TFO)。 TFO 减少了建立 TCP 连接所需的时间,并且增加的 ICW 允许在初始突发中传输较大的对象。 此组合可以显著减少在客户端和云之间传输 Internet 对象所需的时间。

当从数据包丢失恢复时,为了改善 TCP 行为,我们实施了 TCP 尾部丢失探测 (TLP) 和最新确认 (RACK)。 TLP 可帮助将转发超时 (RTO) 转换为快速恢复,而 RACK 可减少快速恢复所需的时间,以重新传输丢失的数据包。

动态主机配置协议 (DHCP)

Windows Server 2016 中的动态主机配置协议 (DHCP) 有以下更改:

从 Windows 10 版本 2004 开始,当运行 Windows 客户端并使用连接的 Android 设备连接到 Internet 时,连接现在标记为按流量计费。 某些 Windows 设备上显示为 MSFT 5.0 的传统客户端供应商名称现在是 MSFT 5.0 XBOX。

从 Windows 10 版本 1803 开始,DHCP 客户端现在可以从系统连接到的 DHCP 服务器读取并应用选项 119(即域搜索选项)。 域搜索选项还为短名称的 DNS 查找提供域名服务 (DNS) 后缀。 有关详细信息,请参阅 RFC 3397。

DHCP 现在支持选项 82(子选项 5)。 可以使用此选项来允许 DHCP 代理客户端和中继代理请求特定子网的 IP 地址。 如果使用的是配置了 DHCP 选项 82(子选项 5)的 DHCP 中继代理,则中继代理可以从特定 IP 地址范围请求 DHCP 客户端的 IP 地址租约。 有关详细信息,请参阅 DHCP 子网选择选项。

DNS 记录注册在 DNS 服务器上失败的情况的新日志记录事件。 有关详细信息,请参阅用于 DNS 注册的 DHCP 日志记录事件。

DHCP 服务器角色不再支持网络访问保护 (NAP)。 DHCP 服务器不强制执行 NAP 策略,DHCP 作用域无法启用 NAP。 同时充当 NAP 客户端的 DHCP 客户端计算机使用 DHCP 请求 (SoH) 发送运行状况声明。 如果 DHCP 服务器运行的是 Windows Server 2016,则这些请求会像没有 SoH 时那样进行处理。 DHCP 服务器向客户端授予正常的 DHCP 租约。 如果运行 Windows Server 2016 的服务器是将身份验证请求转发到支持 NAP 的网络策略服务器 (NPS) 的远程身份验证拨入用户服务 (RADIUS) 代理,则 NPS 会将这些客户端评估为不支持 NAP,从而导致 NAP 处理失败。 有关 NAP 和 NAP 弃用的详细信息,请参阅 Windows Server 2012 R2 中删除或弃用的功能。

GRE 隧道

RAS 网关现在支持高可用性的通用路由封装 (GRE) 隧道,用于实现站点到站点连接和网关的 M+N 冗余。 GRE 是一种轻型隧道协议,可以在 Internet 协议网间上的虚拟点对点链路内封装各种网络层协议。 有关详细信息,请参阅 Windows Server 2016 中的 GRE 隧道。

IP 地址管理 (IPAM)

IPAM 具有以下更新:

增强的 IP 地址管理。 IPAM 改进了处理 IPv4 /32 和 IPv6 /128 子网以及在 IP 地址块中查找空闲 IP 地址子网和范围等方案的功能。

现在,可以运行

Find-IpamFreeSubnetcmdlet 来查找可用于分配的子网。 此函数不分配子网,只报告其可用性。 但是,可以将 cmdlet 输出通过管道传输到Add-IpamSubnet以创建子网。 有关详细信息,请参阅 Find-IpamFreeSubnet。现在,可以运行

Find-IpamFreeRangecmdlet 在 IP 块、前缀长度和请求的子网数量内查找可用的 IP 地址范围。 此 cmdlet 不分配 IP 地址范围,只报告其可用性。 但是,可以将输出通过管道传输到AddIpamRangecmdlet 中以创建范围。 有关详细信息,请参阅 Find-IpamFreeRange。增强的 DNS 服务管理:

非 DNSSEC DNS 服务器的 DNS 资源记录集合。

配置所有类型的非 DNSSEC 资源记录的属性和操作。

对加入域的 Active Directory 集成和文件支持的 DNS 服务器进行 DNS 区域管理。 可以管理所有类型的 DNS 区域,包括主区域、辅助区域和存根区域。

在辅助区域和存根区域上触发任务,无论它们是正向查找区域还是反向查找区域。

基于角色的访问控制,用于记录和区域的受支持 DNS 配置。

条件转发器

集成的 DNS、DHCP 和 IP 地址 (DDI) 管理。 现在,可以在 IP 地址清单中查看与 IP 地址关联的所有 DNS 资源记录。 还可以自动保留 IP 地址的指针 (PTR) 记录,并管理 DNS 和 DHCP 操作的 IP 地址生命周期。

多个 Active Directory 林支持。 当安装 IPAM 的林与每个远程林之间存在双向信任关系时,可以使用 IPAM 管理多个 Active Directory 林的 DNS 和 DHCP 服务器。 有关详细信息,请参阅管理多个 Active Directory 林中的资源。

通过“清除利用率数据”功能,可以通过删除旧的 IP 利用率数据来减小 IPAM 数据库的大小。 只需指定一个日期,IPAM 就会删除所有早于或等于输入的日期的数据库条目。 有关详情,请参阅清除利用率数据.

现在可以使用基于角色访问控制 (RBAC) 在 PowerShell 中定义 IPAM 对象的访问范围。 有关详细信息,请参阅使用 Windows PowerShell 管理基于角色的访问控制和 Windows PowerShell 中的 IP 地址管理 (IPAM) 服务器 cmdlet。

有关详细信息,请参阅管理 IPAM。

安全和保障

安全和保障部分包含适用于 IT 专业人员的安全解决方案和功能,可支持在数据中心和云环境中进行部署。 有关 Windows Server 2016 中常规安全性的信息,请参阅安全和保障。

Just Enough Administration

Windows Server 2016 中的 Just Enough Administration 是一种安全技术,可使能由 Windows PowerShell 管理的任何内容均可进行委派管理。 功能包括对在网络标识下运行、通过 PowerShell Direct 连接、安全地复制文件到 JEA 终结点或从 JEA 终结点安全地复制文件及配置 PowerShell 控制台来在 JEA 上下文中默认启动的支持。 有关详细信息,请参阅 GitHub 上的 JEA。

Credential Guard

凭据保护使用基于虚拟化的安全性来隔离密钥,以便只有特权系统软件可以访问它们。 有关详细信息,请参阅使用 Credential Guard 保护派生的域凭据。

适用于 Windows Server 2016 的 Credential Guard 包括以下针对已登录用户会话的更新:

Kerberos 和新技术 LAN 管理器 (NTLM) 使用基于虚拟化的安全技术来保护登录用户会话的 Kerberos 和 NTLM 密钥。

Credential Manager 利用基于虚拟化的安全性来保护已保存的域凭证。 已登录的凭据和已保存的域凭据不会传递给使用远程桌面的远程主机。

可以在没有统一可扩展固件接口 (UEFI) 锁的情况下启用 Credential Guard。

Remote Credential Guard

Credential Guard 包括对 RDP 会话的支持,以便用户凭据能够保留在客户端上,且不会在服务器端暴露。 它还提供远程桌面的单一登录体验。 有关详细信息,请参阅使用 Windows Defender Credential Guard 保护派生的域凭据。

适用于 Windows Server 2016 的远程 Credential Guard 包括以下针对已登录用户的更新:

远程 Credential Guard 会在客户端设备上保存已登录用户凭据的 Kerberos 和 NTLM 密钥。 远程主机以用户身份评估网络资源的任何身份验证请求都要求客户端设备使用密钥。

使用远程桌面时,远程 Credential Guard 可保护提供的用户凭据。

域保护

域保护现在需要一个 Active Directory 域。

PKInit 更新扩展支持

Kerberos 客户端现在会尝试使用 PKInit 更新扩展来进行基于公钥的登录。

KDC 现在支持 PKInit 更新扩展。 但在默认情况下,它们不提供 PKInit 更新扩展。

有关详细信息,请参阅 Kerberos 客户端和 KDC 对 RFC 8070 PKInit 更新扩展的支持。

滚动仅限公钥的用户的 NTLM 机密

从 Windows Server 2016 域功能级 (DFL) 开始,DC 现在支持滚动仅公钥用户的 NTLM 密钥。 此功能在较低的领域功能级别 (DFL) 中不可用。

警告

将 2016 年 11 月 8 日更新前启用的 DC 添加到支持滚动 NTLM 密钥的域中可能会导致 DC 崩溃。

对于新的域,此功能默认为启用。 对于现有域,必须在 Active Directory 管理中心为其进行配置。

从 Active Directory 管理中心,右键单击左窗格中的域,然后选择属性。 选中对于需要使用 Windows Hello for Business 或智能卡进行交互式登录的用户,在登录期间启用滚动即将过期的 NTLM 密钥复选框。 之后,选择“确定”以应用此更改。

当用户受限于已加入域的特定设备时,允许网络 NTLM

在 Windows Server 2016 DFL 及更高版本中,当用户被限制使用特定的域连接设备时,DC 现在可以支持允许网络 NTLM。 运行比 Windows Server 2016 更早操作系统的 DFL 无法使用此功能。

要配置此设置,请在身份验证策略中选择限制用户使用选定设备时,允许 NTLM 网络身份验证。

有关详细信息,请参阅身份验证策略和身份验证策略接收器。

Device Guard(代码完整性)

Device Guard 通过创建指定哪些代码可以在服务器上运行的策略提供内核模式代码完整性 (KMCI) 和用户模式代码完整性 (UMCI)。 请参阅 Windows Defender Device Guard 简介:基于虚拟化的安全性和代码完整性策略。

Windows Defender

Windows Server 2016 的 Windows Defender 概述。 默认情况下,Windows Server Antimalware 已在 Windows Server 2016 中安装并处于启用状态,但是 Windows Server Antimalware 的用户界面尚未安装。 但是,Windows Server Antimalware 会在没有用户界面的情况下更新反恶意软件定义并保护计算机。 如果需要 Windows Server Antimalware 的用户界面,则可以使用“添加角色和功能向导”在操作系统安装之后安装它。

控制流防护

控制流防护 (CFG) 是一种平台安全功能,旨在防止内存损坏漏洞。 有关详细信息,请参阅 Control Flow Guard(控制流防护)。

存储

Windows Server 2016 中的存储包括软件定义存储以及传统文件服务器的新功能和增强功能。

Storage Spaces Direct

存储空间直通允许通过使用具有本地存储的服务器构建高可用性和可缩放存储。 该功能简化了软件定义的存储系统的部署和管理并且允许使用 SATA SSDs 和 NVMe 磁盘设备等新型磁盘设备,而之前群集存储空间无法使用共享磁盘。

有关详细信息,请参阅存储空间直通。

存储副本

存储副本可在各个服务器或群集之间实现存储不可知的块级同步复制,以便在站点间进行灾难恢复及故障转移群集扩展。 同步复制支持物理站点中的镜像数据和在崩溃时保持一致的卷,以确保文件系统级别的数据损失为零。 异步复制允许超出都市范围、可能存在数据损失的站点扩展。

有关详细信息,请参阅存储副本。

服务存储质量 (QoS)

现在可以使用存储服务质量 (QoS) 来集中监控端到端存储性能,并使用 Windows Server 2016 中的 Hyper-V 和 CSV 群集创建策略。

有关详参细信息,请阅服务存储质量。

重复数据删除

Windows Server 2016 包括以下用于重复数据删除的新功能。

支持大型卷

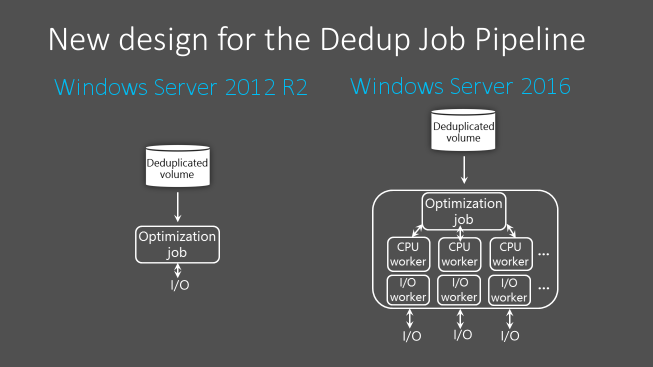

从 Windows Server 2016 开始,重复数据删除作业管道现在可以通过对每个卷使用许多 I/O 队列,并行运行多个线程。 此更改将性能提高到以前只能通过将数据划分为几个较小的卷来实现的水平。 这些优化适用于所有重复数据删除作业,而不仅仅是优化作业。 下图演示了管道在 Windows Server 版本之间的变化。

由于这些性能改进,在 Windows Server 2016 上,重复数据删除在高达 64 TB 的卷上具有高性能。

大文件支持

从 Windows Server 2016 开始,重复数据删除可以使用流映射结构和其他改进来提高优化吞吐量和访问性能。 重复数据删除处理管道还可以在故障转移方案后恢复优化,而不是从头开始。 此更改将文件的性能提高到 1 TB,使管理员能够将重复数据删除节省应用于更大范围的工作负载,例如与备份工作负载相关的大型文件。

支持 Nano Server

Nano Server 是 Windows Server 2016 中新的无外设部署选项,与 Windows Server Core 部署选项相比,需要更小的系统资源占用,启动速度更快,需要更少的更新和重启。 Nano Server 还完全支持重复数据删除。 有关 Nano Server 的详细信息,请参阅容器基础映像。

简化了虚拟化备份应用程序的配置

从 Windows Server 2016 开始,虚拟化备份应用程序的重复数据删除方案已大大简化。 此方案现在是预定义的“使用类型”选项。 不再需要手动优化重复数据删除设置,只需像启用常规用途文件服务器和虚拟桌面基础结构 (VDI) 一样为卷启用重复数据删除即可。

群集 OS 滚动升级支持

运行重复数据删除的 Windows Server 故障转移群集可以混合使用运行 Windows Server 2012 R2 和 Windows Server 2016 版本重复数据删除的节点。 此混合模式群集功能可在群集滚动升级期间对所有重复数据删除卷进行完全数据访问。 现在,可以在运行早期版本 Windows Server 的群集上逐步推出较新版本的重复数据删除,而不会出现任何停机时间。

现在,还可以在 Hyper-V 上使用滚动升级。 通过滚动 Hyper-V 群集升级,现在可以将运行 Windows Server 2019 或 Windows Server 2016 的节点添加到具有运行 Windows Server 2012 R2 的节点的 Hyper-V 群集。 添加运行更高版本的 Windows Server 的节点后,可以在不停机的情况下升级群集的其余部分。 群集在 Windows Server 2012 R2 功能级别运行,直到升级群集中的所有节点并在 PowerShell 中运行 Update-ClusterFunctionalLevel 以更新群集功能级别。 有关滚动升级过程工作原理的更详细说明,请参阅群集操作系统滚动升级。

注意

Windows 10 上的 Hyper-V 不支持故障转移群集。

SMB 针对 SYSVOL 和 NETLOGON 连接的强化改进

在 Windows 10 和 Windows Server 2016 中,默认情况下,与 Active Directory 域服务的客户端连接使用域控制器上的 SYSVOL 和 NETLOGON 共享。 现在,这些连接需要使用 Kerberos 等服务进行 SMB 签名和相互身份验证。 如果 SMB 签名和相互身份验证都不可用,Windows 10 或 Windows Server 2016 计算机不会处理基于域的组策略和脚本。 此更改可保护设备免受中间敌手攻击。

注意

这些设置的注册表值默认情况下并不出现,但在通过编辑组策略或其他注册表值替代前,强化规则仍然适用。

有关这些安全改进的详细信息,请参阅 MS15-011:组策略中的漏洞以及 MS15-011 和 MS15-014:强化组策略。

工作文件夹

工作文件夹服务器在运行 Windows Server 2016 且工作文件夹客户端是 Windows 10 时,Windows Server 2016 功能改进了更改通知。 当文件更改同步到工作文件夹服务器时,服务器现在会立即通知 Windows 10 客户端,然后同步文件更改。

ReFS

ReFS 的下一次迭代为具有不同工作负载的大规模存储部署提供支持,从而为数据提供可靠性、复原能力和可伸缩性。

ReFS 引入了下列改进功能:

新的存储层功能,提供更快的性能和更大的存储容量,包括以下内容:

同一虚拟磁盘上的多个复原类型在性能层中使用镜像,在容量层中使用奇偶校验。

提高对偏移工作集的响应能力。

引入块克隆以提高 VM 操作的性能,例如

.vhdx检查点合并操作。一种新的 ReFS 扫描工具,可以帮助恢复泄露的存储并对严重损坏事件中的数据进行补救。

故障转移群集

Windows Server 2016 中包括多个服务器的新功能和增强功能,它们使用故障转移群集功能组合到单个容错群集中。

群集操作系统滚动升级

群集操作系统滚动升级允许管理员将群集节点的操作系统从 Windows Server 2012 R2 升级至 Windows Server 2016,且无需中断 Hyper-V 或横向扩展文件服务器工作负载。 使用此功能可以避免服务级别协议 (SLA) 的停机时间损失。

有关详细信息,请参阅群集操作系统滚动升级。

云见证

云见证是 Windows Server 2016 中一种新型的故障转移群集仲裁见证,它将 Microsoft Azure 作为仲裁点。 与其他仲裁见证一样,云见证获取投票,并可以参与仲裁计算。 可以使用“配置群集仲裁向导”将云见证配置为仲裁见证。

有关详细信息,请参阅部署故障转移群集的云见证。

虚拟机复原

Windows Server 2016 包括改进的虚拟机 (VM) 计算复原能力,可帮助减少计算群集中的群集内通讯问题。 这种增强的复原能力包括以下更新:

现在,可以配置以下选项来定义 VM 在暂时性故障期间的行为:

复原级别定义部署应如何处理暂时性故障。

复原期定义允许所有 VM 独立运行的时间长度。

运行状况不佳的节点将被隔离,并且不再被允许加入群集。 此功能可防止运行状况不佳的节点对其他节点和整个群集产生负面影响。

有关计算复原能力功能的详细信息,请参阅 Windows Server 2016 中的虚拟机计算复原能力。

Windows Server 2016 VM 还包括新的存储复原能力功能,用于处理暂时性存储故障。 改进的复原能力有助于在存储中断时保持租户 VM 会话状态。 当 VM 与其底层存储断开连接时,它会暂停并等待存储恢复。 暂停时,VM 会保留存储故障时在其中运行的应用程序的上下文。 当 VM 和存储之间的连接恢复时,VM 将返回到其正在运行的状态。 因此,租户计算机的会话状态在恢复时会保留。

新的存储复原能力功能也适用于来宾群集。

诊断改进

为了帮助诊断故障转移群集的问题,Windows Server 2016 包括以下改进:

群群日志文件的几个增强功能(如时区信息和 DiagnosticVerbose 日志)使故障转移群集问题的排除变得更加容易。 有关详细信息,请参阅 Windows Server 2016 故障转移群集故障排除增强功能 - 群集日志。

一种新型的活动内存转储会筛选出分配给 VM 的大多数内存页,从而使 memory.dmp 文件更小,更易于保存或复制。 有关详细信息,请参阅 Windows Server 2016 故障转移群集故障排除增强功能 - 活动转储。

站点感知故障转移群集

Windows Server 2016 包括站点感知故障转移群集,可根据其物理位置或站点在拉伸群集中启用组节点。 群集站点感知改进了群集生命周期内的重要操作,例如故障转移行为、位置策略、节点间的信号检测和仲裁行为等。 有关详细信息,请参阅 Windows Server 2016 中的站点感知故障转移群集。

工作组和多域群集

在 Windows Server 2012 R2 及之前版本中,仅可以在已加入相同域的成员节点间创建群集。 Windows Server 2016 打破了这些障碍,并引入了创建故障转移群集的功能,且无需 Active Directory 依赖项。 现在可以使用以下配置创建故障转移群集:

单域群集,其所有节点都已加入同一个域。

多域群集,其节点是不同域的成员。

工作组群集,其节点是未加入域的成员服务器或工作组。

有关详细信息,请参阅 Windows Server 2016 中的工作组和多域群集

虚拟机负载均衡

虚拟机负载均衡是故障转移群集中的一项新功能,可在群集中的节点之间无缝对 VM 进行负载均衡。 此功能根据节点上的 VM 内存和 CPU 利用率标识已超额提交的节点。 然后,实时将 VM 从已超额提交的节点实时迁移到具有可用带宽的节点。 可以调整功能平衡节点的力度,以确保最佳的群集性能和利用率。 默认情况下,负载均衡在 Windows Server 2016 技术预览版中处于启用状态。 但是,启用 SCVMM 动态优化时,会禁用负载均衡。

虚拟机启动顺序

虚拟机启动顺序是故障转移群集中的一项新功能,它为群集中的 VM 和其他组引入了启动顺序业务流程。 现在,可以将 VM 分组到层中,然后在不同层之间创建启动顺序依赖项。 这些依赖项可确保最重要的 VM(例如域控制器或实用工具 VM)首先启动。 低优先级层上的 VM 只有在它们依赖启动的 VM 之后才会启动。

简化的 SMB 多通道和多 NIC 群集网络

故障转移群集网络不再局限于每个子网或网络只有一个网络接口卡 (NIC)。 使用简化的服务器消息块 (SMB) 多通道和多 NIC 群集网络,网络配置是自动的,子网上的每个 NIC 都可用于群集和工作负载流量。 此增强功能使客户可以最大化 Hyper-V、SQL Server 故障转移群集实例和其他 SMB 工作负载的网络吞吐量。

有关详细信息,请参阅简化的 SMB 多通道和多 NIC 群集网络。

应用程序开发

Internet Information Services (IIS) 10.0

Windows Server 2016 中的 IIS 10.0 Web 服务器提供的新增功能包括:

- 在网络堆栈中支持 HTTP/2 协议,并与 IIS 10.0 集成,允许 IIS 10.0 网站针对支持的配置为 HTTP/2 请求自动提供服务。 与 HTTP/1.1 相比,这会有大量的增强功能,例如,更有效地重用连接和减少延迟、提高网页的加载速度。

- 在 Nano Server 中运行和管理 IIS 10.0 的功能。 请参阅 Nano Server 上的 IIS。

- 支持通配符主机头,使管理员能够为域设置 Web 服务器,然后让 Web 服务器为任何子域的请求提供服务。

- 一个用于管理 IIS 的新 PowerShell 模块 (IISAdministration)。

有关详细信息,请参阅 IIS。

分布式事务处理协调器 (MSDTC)

Microsoft Windows 10 和 Windows Server 2016 中添加了三个新功能:

资源管理器可以使用资源管理器重新加入的新界面,以在数据库由于错误重启后确定未决事务的结果。 有关详细信息,请参阅 IResourceManagerRejoinable::Rejoin。

DSN 名称限制从 256 字节扩大到 3072 字节。 有关详细信息,请参阅 IDtcToXaHelperFactory::Create、IDtcToXaHelperSinglePipe::XARMCreate 或 IDtcToXaMapper::RequestNewResourceManager。

利用改进的跟踪功能,可以设置注册表项以在跟踪日志文件名中包括映像文件路径,以便能够告知要检查的跟踪日志文件。 有关为 MSDTC 配置跟踪的详细信息,请参阅如何在基于 Windows 的计算机上为 MS DTC 启用诊断跟踪。

DNS 服务器

Windows Server 2016 包含以下域名系统 (DNS) 服务器的更新。

DNS 策略

可以配置 DNS 策略以指定 DNS 服务器如何响应 DNS 查询。 你可以根据客户端 IP 地址、当天时间和其他几个参数配置 DNS 响应。 DNS 策略支持位置感知 DNS、流量管理、负载均衡、拆分式 DNS 和其他方案。 有关详细信息,请参阅 DNS 策略方案指南。

RRL

你可以在 DNS 服务器上启用响应速率限制 (RRL),避免恶意系统使用 DNS 服务器对 DNS 客户端发起分布式拒绝服务 (DDoS) 攻击。 RRL 可避免 DNS 服务器同时响应过多的请求,当僵尸网络同时发送多个请求以尝试中断服务器操作时,该功能可以保护它。

DANE 支持

你可以使用基于 DNS 的命名实体身份验证 (DANE) 支持(RFC 6394 和 RFC 6698)来指定 DNS 客户端应从哪个证书颁发机构获得 DNS 服务器托管域名的证书。 这可以防止某种形式的中间人攻击,即恶意攻击者破坏 DNS 缓存并将 DNS 名称指向他们自己的 IP 地址。

未知记录支持

你可以使用未知记录功能添加 DNS 服务器未显式支持的记录。 当 DNS 服务器无法识别记录的 RDATA 格式时,该记录就是未知记录。 Windows Server 2016 支持未知记录类型 (RFC 3597),因此你可以将未知记录以二进制在线格式添加到 Windows DNS 服务器区域。 Windows 缓存解析程序已经可以处理未知的记录类型。 Windows DNS 服务器不会对未知记录执行特定于记录的处理,但可以在收到查询时发送这些记录。

IPv6 根提示

Windows DNS 服务器现在包括 Internet 编号分配机构 (IANA) 发布的 IPv6 根提示。 通过对 IPv6 根提示的支持,你可以进行使用 IPv6 根服务器执行名称解析的 Internet 查询。

Windows PowerShell 支持

Windows Server 2016 中包含可用于用 PowerShell 配置 DNS 的新命令。 有关详细信息,请参阅 Windows Server 2016 DnsServer 模块和 Windows Server 2016 DnsClient 模块。

Nano Server 支持基于文件的 DNS

在 Windows Server 2016 中,DNS 服务器可以部署在 Nano Server 映像上。 如果使用的是基于文件的 DNS,则可以使用此部署选项。 通过在 Nano Server 映像上运行 DNS 服务器,可以在减少占用空间、快速启动和最少修补的情况下运行 DNS 服务器。

注意

Nano Server 不支持 Active Directory 集成 DNS。

DNS 客户端

DNS 客户端服务现在为具有多个网络接口的计算机提供增强支持。

多宿主计算机还可以使用 DNS 客户端服务绑定来改进服务器解析:

当使用特定接口上配置的 DNS 服务器来解析 DNS 查询时,DNS 客户端在发送查询信息前先绑定该接口。 此绑定允许 DNS 客户端指定应该进行名称解析的接口,从而优化应用程序和 DNS 客户端之间通过网络接口的通信。

如果使用的 DNS 服务器是由名称解析策略表 (NRPT) 中的组策略设置指定的,则 DNS 客户端服务不会绑定到指定的接口。

注意

对 Windows 10 中 DNS 客户端服务的更改也会呈现在运行 Windows Server 2016 及更高版本的计算机中。

远程桌面服务

远程桌面服务 (RDS) 针对 Windows Server 2016 进行了以下更改。

应用兼容性

RDS 和 Windows Server 2016 与许多 Windows 10 应用程序兼容,可带来与物理桌面几乎完全相同的用户体验。

Azure SQL 数据库

远程桌面 (RD) 连接代理现在可以在共享的 Azure 结构化查询语言 (SQL) 数据库中存储所有部署信息,如连接状态和用户/主机映射。 此功能允许使用高可用性环境,而无需使用 SQL Server AlwaysOn 可用性组。 有关详细信息,请参阅将 Azure SQL DB 用于远程桌面连接代理高可用性环境。

图形改进

Hyper-V 的离散设备分配允许将主机上的图形处理单元 (GPU) 直接映射到虚拟机 (VM) 上。 如果 VM 上的任何应用程序所需的 GPU 超过 VM 所能提供的 GPU,则可以改为使用映射的 GPU。 我们还改进了 RemoteFX vGPU,包括对 OpenGL 4.4、OpenCL 1.1、4K 分辨率和 Windows Server VM 的支持。 有关详细信息,请参阅离散设备分配。

RD 连接代理改进

我们改进了 RD 连接代理在登录风暴(用户登录请求高发期)期间处理连接的方式。 RD 连接代理现在可以处理超过 10,000 个并发登录请求! 维护方面的改进还允许更轻松地对部署进行维护,一旦服务器准备好重新上线,就能快速将其添加回环境中。 有关详细信息,请参阅改进的远程桌面连接代理性能。

RDP 10 协议更改

远程桌面协议 (RDP) 10 现在使用 H.264/AVC 444 编解码器,可对视频和文本进行优化。 此版本还包括笔远程处理支持。 这些新功能让远程会话感觉更像是本地会话。 有关详细信息,请参阅 Windows 10 和 Windows Server 2016 中的 RDP 10 AVC/H.264 改进。

个人会话桌面

个人会话桌面是一项新功能,允许在云中托管自己的个人桌面。 管理权限和专用会话主机消除了托管环境的复杂性,用户可以像管理本地桌面一样管理远程桌面。 有关详细信息,请参阅个人会话桌面。

Kerberos 身份验证

Windows Server 2016 包括以下 Kerberos 身份验证更新。

KDC 支持基于公钥信任的客户端身份验证

密钥分发中心 (KDC) 现在支持公钥映射。 如果为帐户预配公钥,则 KDC 将使用该密钥显式地支持 Kerberos PKInit。 由于没有证书验证,因此 Kerberos 支持自签名证书,但不支持身份验证机制保证。

无论如何配置 UseSubjectAltName 设置,已配置为使用密钥信任的帐户都将仅使用密钥信任。

Kerberos 客户端和对 RFC 8070 PKInit Freshness Extension 的 KDC 支持

从 Windows 10 版本 1607 和 Windows Server 2016 开始,Kerberos 客户端可以使用 RFC 8070 PKInit 更新扩展进行基于公钥的登录。 默认情况下,KDC 已禁用 PKInit 更新扩展;因此,若要启用该功能,则必须在域中的所有 DC 上配置对 PKInit 更新扩展 KDC 管理模板策略的 KDC 支持。

当域位于 Windows Server 2016 域功能级别 (DFL),策略有以下可用设置:

- 已禁用:KDC 永远不会提供 PKInit Freshness Extension,也不会在未检查新鲜度的情况下接受有效的身份验证请求。 用户不会收到新的公钥标识 SID。

- 支持:Kerberos 根据请求支持 PKInit 更新扩展。 成功使用 PKInit Freshness Extension 进行身份验证的 Kerberos 客户端收到新的公钥标识 SID。

- 必需:成功进行身份验证需要 PKInit Freshness Extension。 不支持 PKInit 更新扩展的 Kerberos 客户端在使用公钥凭据时总是会失败。

已加入域的设备对使用公钥进行身份验证的支持

如果域连接的设备可以将其绑定的公钥注册到 Windows Server 2016 域控制器 (DC),则设备就可以使用公钥通过 Kerberos PKInit 进行 Windows Server 2016 DC 身份验证。

与 Windows Server 2016 域控制器注册了绑定公钥的域连接的设备现在可以使用用于初始身份验证的 Kerberos 公钥加密 (PKInit) 协议来对 Windows Server 2016 域控制器进行身份验证。 若要了解详细信息,请参阅已加入域的设备公钥身份验证。

密钥分发中心 (KDC) 现在支持使用 Kerberos 密钥信任来进行身份验证。

有关详细信息,请参阅 KDC 对密钥信任帐户映射的支持。

Kerberos 客户端允许在服务主体名称 (SPN) 中使用 IPv4 和 IPv6 地址主机名

从 Windows 10 版本 1507 和 Windows Server 2016 开始,可以将 Kerberos 客户端配置为支持 SPN 中的 IPv4 和 IPv6 主机名。 有关详细信息,请参阅为 IP 地址配置 Kerberos。

若要在 SPN 中配置对 IP 地址主机名的支持,请创建一个 TryIPSPN 条目。 默认情况下,注册表中不存在此条目。 应将此条目放置在以下路径上:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

创建条目后,将其 DWORD 值更改为 1。 如果未配置此值,Kerberos 将不会尝试使用 IP 地址主机名。

只有在 Active Directory 中注册了 SPN,Kerberos 身份验证才能成功。

KDC 对密钥信任帐户映射的支持

域控制器现在支持密钥信任帐户映射,并回退到 SAN 行为中的现有 AltSecID 和用户主体名称 (UPN)。 可以将 UseSubjectAltName 变量配置为以下设置:

将变量设置为 0 表示需要显式映射。 用户必须使用密钥信任或设置 ExplicitAltSecID 变量。

将变量设置为 1(默认值)允许进行隐式映射。

如果在 Windows Server 2016 或更高版本中为帐户配置密钥信任,则 KDC 将使用密钥信任进行映射。

如果 SAN 中没有 UPN,KDC 将尝试使用 AltSecID 进行映射。

如果 SAN 中有 UPN,KDC 将尝试使用 UPN 进行映射。

Active Directory 联合身份验证服务 (AD FS)

适用于 Windows Server 2016 的 AD FS 包含以下更新。

使用 Microsoft Entra 多重身份验证登录

AD FS 2016 基于 Windows Server 2012 R2 中 AD FS 的多重身份验证 (MFA) 功能生成。 现在,可以允许只需要 Microsoft Entra 多重身份验证身份验证码而不是用户名或密码的登录。

将 Microsoft Entra 多重身份验证配置为主要身份验证方法时,AD FS 会从 Azure Authenticator 应用中提示用户输入用户名和一次性密码 (OTP) 代码。

将 Microsoft Entra 多重身份验证配置为辅助或额外身份验证方法时,用户需要提供主要身份验证凭据。 用户可以使用 Windows 集成身份验证登录,可以请求用户名和密码、智能卡或用户或设备证书。 接下来,用户会看到一个提示,要求输入他们的辅助凭据,例如文本、语音或基于 OTP 的 Microsoft Entra 多重身份验证登录。

新的内置 Microsoft Entra 多重身份验证适配器为使用 AD FS 的 Microsoft Entra 多重身份验证提供了更简单的设置和配置。

组织可以使用 Microsoft Entra 多重身份验证,而不需要本地 Microsoft Entra 多重身份验证服务器。

可以为 intranet、extranet 配置 Microsoft Entra 多重身份验证,或将其作为任何访问控制策略的一部分进行配置。

有关使用 AD FS 进行 Azure AD 多重身份验证的详细信息,请参阅配置 AD FS 2016 和 Microsoft Entra 多重身份验证。

从兼容设备进行无密码访问

AD FS 2016 基于以前的设备注册功能生成,可基于设备符合性状态在设备上启用登录和访问控制。 用户可以使用设备凭据登录,每当设备属性发生变化时,AD FS 都会重新评估符合性,这样你就可以始终确保策略得到实施。 此功能支持以下策略:

仅允许从托管和/或符合的设备进行访问。

仅允许从托管和/或符合的设备进行 Extranet 访问。

对于未托管或不符合的计算机,需要多重身份验证。

AD FS 在混合方案中提供条件访问策略的本地组件。 向 Azure AD 注册设备以对云资源进行条件访问时,还可以将设备标识用于 AD FS 策略。

有关在云中使用基于设备的条件访问的详细信息,请参阅 Azure Active Directory 条件访问。

有关将基于设备的条件访问与 AD FS 配合使用的详细信息,请参阅基于设备的条件访问与 AD FS 规划和 AD FS 中的访问控制策略。

通过 Windows Hello 企业版登录

Windows 10 设备引入了 Windows Hello 和 Windows Hello 企业版,将用户密码替换为受用户手势(例如,输入 PIN、指纹等生物识别手势或面部识别)保护的强设备绑定用户凭据。 使用 Windows Hello,用户可以从 Intranet 或 Extranet 登录到 AD FS 应用程序,而无需密码。

有关在组织中使用 Windows Hello 企业版的详细信息,请参阅在组织中启用 Windows Hello 企业版。

新式身份验证

AD FS 2016 支持最新的新式协议,可为 Windows 10 以及最新的 iOS 和 Android 设备和应用提供更好的用户体验。

有关详细信息,请参阅适用于开发人员的 AD FS 方案。

无需了解声明规则语言即可配置访问控制策略

以前,AD FS 管理员必须使用 AD FS 声明规则语言配置策略,这使得配置和维护策略变得困难。 借助访问控制策略,管理员可以使用内置模板来应用常见的策略。 例如,可以使用模板应用以下策略:

仅允许 Intranet 访问。

允许所有人,并要求来自 Extranet 的人员进行 MFA。

允许所有人,并要求来自特定组的人员进行 MFA。

模板易于自定义。 可以应用额外的例外或策略规则,并且可以将这些更改应用于一个或多个应用程序,以实现一致的策略执行。

有关详细信息,请参阅 AD FS 中的访问控制策略。

启用使用非 AD LDAP 目录进行登录

许多组织将 Active Directory 和第三方目录结合在一起。 AD FS 支持对存储在符合轻型目录访问协议 (LDAP) v3 的目录中的用户进行身份验证,这意味着现在可以在以下方案下使用 AD FS:

符合 LDAP v3 的第三方目录中的用户。

未配置 Active Directory 双向信任的 Active Directory 林中的用户。

Active Directory 轻型目录服务 (AD LDS) 中的用户。

有关详细信息,请参阅 Configure AD FS to authenticate users stored in LDAP directories。

自定义 AD FS 应用程序的登录体验

以前,Windows Server 2012 R2 中的 AD FS 为所有信赖方应用程序提供一种通用的登录体验,并能够为每个应用程序自定义基于文本的内容的子集。 通过 Windows Server 2016,你不仅可为每个应用程序自定义消息,还可以自定义图像、徽标和 Web 主题。 此外,你还可以创建新的自定义 Web 主题,并为每个依赖方应用这些主题。

有关详细信息,请参阅 AD FS 用户登录自定义。

简化的审核,以便更轻松地进行行政管理

在以前版本的 AD FS 中,单个请求可能会生成许多审核事件。 有关登录或令牌颁发活动的相关信息往往缺失或分散在多个审核事件中,从而使问题难以诊断。 因此,默认情况下关闭了审核事件。 但是,在 AD FS 2016 中,审核流程更加精简,相关信息更容易找到。 有关详细信息,请参阅 Windows Server 2016 中 AD FS 的审核增强功能。

改进了与 SAML 2.0 的互操作性,以参与联合身份验证

AD FS 2016 包含更多 SAML 协议支持,包括支持基于包含多个实体的元数据导入信任。 此更改使你可以将 AD FS 配置为参与联合身份验证,例如 InCommon 联合身份验证和其他符合 eGov 2.0 标准的实现。

有关详细信息,请参阅 SAML 2.0 的改进互操作性。

Microsoft 365 联合身份验证用户的简化密码管理

可以将 AD FS 配置为向其保护的任何依赖方信任或应用程序发送密码过期声明。 在不同的应用程序中,这些声明的出现方式各不相同。 例如,使用 Office 365 作为你的信赖方时,会将更新实施到 Exchange 和 Outlook,以通知联合身份验证用户其密码即将过期。

有关详细信息,请参阅配置 AD FS 以发送密码过期声明。

从 Windows Server 2012 R2 中的 AD FS 迁移到 Windows Server 2016 中的 AD FS 更简单

以前,迁移到新版 AD FS 需要将配置设置从 Windows Server 场导出到新的并行服务器场。 Windows Server 2016 上的 AD FS 通过取消对并行服务器场的要求,使这一过程变得更加容易。 将 Windows Server 2016 服务器添加到 Windows Server 2012 R2 服务器场时,新服务器的行为就像 Windows Server 2012 R2 服务器一样。 准备好升级并删除旧服务器后,可以将操作级别更改为 Windows Server 2016。 有关详细信息,请参阅升级到 Windows Server 2016 中的 AD FS。