配置 Windows LAPS 的策略设置

Windows 本地管理员密码解决方案 (Windows LAPS) 支持可以使用策略控制的各种设置。 在本文中了解这些设置及其管理方式。

支持的策略根

你可以使用多种策略管理机制来管理设备,不过我们不建议这样做。 为了以可理解且可预测的方式支持这种方案,为每个 Windows LAPS 策略机制分配了一个不同的注册表根项:

| 策略名称 | 策略注册表项根 |

|---|---|

| LAPS CSP | HKLM\Software\Microsoft\Policies\LAPS |

| LAPS 组策略 | HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\LAPS |

| LAPS 本地配置 | HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\Config |

| 旧版 Microsoft LAPS | HKLM\Software\Policies\Microsoft Services\AdmPwd |

Windows LAPS 从上到下查询所有已知的注册表项策略根。 如果在某个根下找不到任何设置,则跳过该根并继续查询下一个根。 当找到至少有一个显式定义的设置的根时,该根将用作活动策略。 如果所选根缺少任何设置,则为这些设置分配默认值。

策略设置永远不会在策略项根之间共享或继承。

提示

为了保持完整性,上表中包含了 LAPS 本地配置项。 你可以根据需要使用此项,但该项主要用于测试和开发。 没有任何管理工具或策略机制以此项为目标。

BackupDirectory 支持的策略设置

Windows LAPS 支持多种策略设置,你可以通过各种策略管理解决方案管理这些设置,甚至可以通过注册表直接管理。 其中一些设置仅在将密码备份到 Active Directory 时适用,而某些设置对于 AD 和 Microsoft Entra 方案都适应。

下表指定了哪些设置适用于具有指定 BackupDirectory 设置的设备:

| 设置名 | BackupDirectory=Microsoft Entra ID 时适用? | 当 BackupDirectory=AD 时适应? |

|---|---|---|

| AdministratorAccountName | 是 | 是 |

| PasswordAgeDays | 是 | 是 |

| PasswordLength | 是 | 是 |

| PassphraseLength | 是 | 是 |

| PasswordComplexity | 是 | 是 |

| PostAuthenticationResetDelay | 是 | 是 |

| PostAuthenticationActions | 是 | 是 |

| ADPasswordEncryptionEnabled | 否 | 是 |

| ADPasswordEncryptionPrincipal | 否 | 是 |

| ADEncryptedPasswordHistorySize | 否 | 是 |

| ADBackupDSRMPassword | 否 | 是 |

| PasswordExpirationProtectionEnabled | 否 | 是 |

| AutomaticAccountManagementEnabled | 是 | 是 |

| AutomaticAccountManagementTarget | 是 | 是 |

| AutomaticAccountManagementNameOrPrefix | 是 | 是 |

| AutomaticAccountManagementEnableAccount | 是 | 是 |

| AutomaticAccountManagementRandomizeName | 是 | 是 |

如果 BackupDirectory 设置为“禁用”,则将忽略所有其他设置。

可以使用任何策略管理机制来管理几乎所有的设置。 Windows LAPS 配置服务提供程序 (CSP) 有两种例外情况不遵守此规则。 Windows LAPS CSP 支持上表中未包含的两项设置:ResetPassword 和 ResetPasswordStatus。 此外,Windows LAPS CSP 不支持 ADBackupDSRMPassword 设置(永远不会通过 CSP 管理域控制器)。 有关详细信息,请参阅 LAPS CSP 文档。

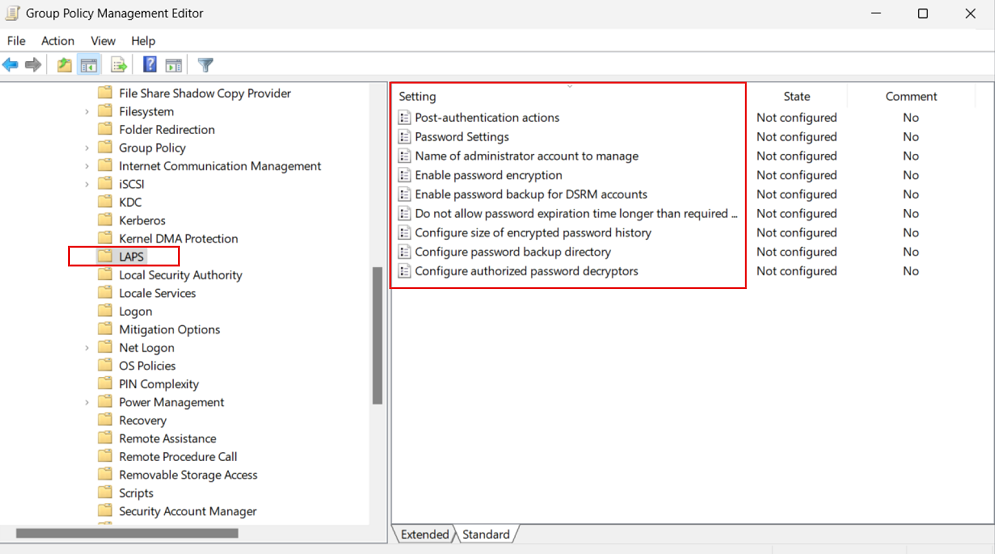

Windows LAPS 组策略

Windows LAPS 包含一个新的组策略对象,可用于管理已加入 Active Directory 域的设备上的策略设置。 若要访问 Windows LAPS 组策略,请在组策略管理编辑器中转到“计算机配置”>“管理模板”>“系统”>“LAPS”。 以下代码展示了一个示例:

此新组策略对象的模板将作为 Windows 的一部分安装在 %windir%\PolicyDefinitions\LAPS.admx 中。

组策略对象中央存储

重要

Windows LAPS GPO 模板文件不会作为Windows 更新修补操作的一部分自动复制到 GPO 中央存储,前提是你已选择实现该方法。 相反,必须手动将 LAPS.admx 复制到 GPO 中央存储位置。 请参阅创建和管理中央存储。

Windows LAPS CSP

Windows LAPS 包含一个特定的 CSP,可用于管理已加入 Microsoft Entra 的设备上的策略设置。 使用 Microsoft Intune 管理 Windows LAPS CSP。

应用策略设置

以下部分介绍如何使用和应用 Windows LAPS 的各种策略设置。

BackupDirectory

使用此设置可以控制要将托管帐户的密码备份到哪个目录。

| 值 | 设置说明 |

|---|---|

| 0 | 已禁用(不备份密码) |

| 1 | 仅将密码备份到 Microsoft Entra |

| 2 | 仅将密码备份到 Windows Server Active Directory |

如果未指定,则此设置默认为 0(已禁用)。

AdministratorAccountName

使用此设置可以配置托管本地管理员帐户的名称。

如果未指定,则此设置默认为管理内置本地管理员帐户。

重要

除非你想要管理非内置本地管理员帐户,否则请不要指定此设置。 本地管理员帐户由其已知相对标识符 (RID) 自动标识。

重要

可以将指定的帐户(内置帐户或自定义帐户)配置为启用或禁用。 无论帐户是哪种状态,Windows LAPS 都会管理该帐户的密码。 但是,如果帐户处于禁用状态,则首先必须启用帐户才能实际使用帐户。

重要

如果将 Windows LAPS 配置为管理自定义本地管理员帐户,则必须确保已创建该帐户。 Windows LAPS 不会创建该帐户。

重要

如果启用了 AutomaticAccountManagementEnabled,则会忽略此设置。

PasswordAgeDays

此设置控制托管本地管理员帐户的最长密码期限。 支持的值是:

- 最小值:1 天(当备份目录配置为 Microsoft Entra ID 时,最小值为 7 天。)

- 最大值:365 天

如果未指定,则此设置默认为 30 天。

重要

对 PasswordAgeDays 策略设置的更改不会影响当前密码的过期时间。 同样,对 PasswordAgeDays 策略设置的更改不会导致受管理设备启动密码轮换。

PasswordLength

使用此设置可以配置托管本地管理员帐户的密码长度。 支持的值是:

- 最小值:8 个字符

- 最大值:64 个字符

如果未指定,则此设置默认为 14 个字符。

重要

不要将 PasswordLength 配置为与受管理设备的本地密码策略不兼容的值。 这将导致 Windows LAPS 无法创建新的兼容密码(在 Windows LAP 事件日志中查找 10027 事件)。

除非 PasswordComplexity 配置为其中一个密码选项,否则将忽略 PasswordLength 设置。

PassphraseLength

此设置用来配置受管理的本地管理员帐户的密码字数。 支持的值是:

- 最小值:3 个字

- 最大值:10 个字

如果未指定,则此设置默认为 6 个字。

除非 PasswordComplexity 配置为其中一个密码选项,否则将忽略 PassphraseLength 设置。

PasswordComplexity

此设置用来配置受管理的本地管理员帐户的密码复杂性要求,或者用来指定创建密码。

| 值 | 设置说明 |

|---|---|

| 1 | 大写字母 |

| 2 | 大写字母 + 小写字母 |

| 3 | 大写字母 + 小写字母 + 数字 |

| 4 | 大写字母 + 小写字母 + 数字 + 特殊字符 |

| 5 | 大写字母 + 小写字母 + 数字 + 特殊字符(用于提高可读性) |

| 6 | 密码(长字) |

| 7 | 密码(短字) |

| 8 | 密码(带唯一前缀的短字) |

如果未指定,则此设置默认为 4。

重要

Windows 支持较低密码复杂性设置(1、2 和 3),目的仅仅是为了与旧版 Microsoft LAPS 后向兼容。 建议始终将此设置配置为 4。

重要

不要将 PasswordComplexity 配置为与受管理设备的本地密码策略不兼容的设置。 这将导致 Windows LAPS 无法创建新的兼容密码(在 Windows LAPS 事件日志中查找 10027 事件)。

PasswordExpirationProtectionEnabled

使用此设置可为托管本地管理员帐户配置最长密码期限的强制实施。

支持的值为 1 (True) 或 0 (False)。

如果未指定,则此设置默认为 1 (True)。

提示

在旧版 Microsoft LAPS 模式下,为了后向兼容,此设置默认为 False。

ADPasswordEncryptionEnabled

使用此设置可以在 Active Directory 中启用密码加密。

支持的值为 1 (True) 或 0 (False)。

重要

启用此设置需要在域功能级别 2016 或更高级别上运行 Active Directory 域。

ADPasswordEncryptionPrincipal

使用此设置可以配置用户或组的名称或安全标识符 (SID),这些用户或组能够解密 Active Directory 中存储的密码。

如果密码当前存储在 Azure 中,则会忽略此设置。

如果未指定,则只有设备域中的域管理员组成员才能解密密码。

如果已指定,则指定的用户或组可以解密 Active Directory 中存储的密码。

重要

存储在此设置中的字符串要么是字符串形式的 SID,要么是用户或组的完全限定名称。 有效示例包括:

S-1-5-21-2127521184-1604012920-1887927527-35197contoso\LAPSAdminslapsadmins@contoso.com

标识的主体(由 SID 或者用户名或组名标识)必须存在并可由设备解析。

注意:此设置中指定的数据必须按原样输入;例如,不要添加封闭的引号或括号。

除非 ADPasswordEncryptionEnabled 配置为 True 并且满足所有其他先决条件,否则将忽略此设置。

在域控制器上备份目录服务修复模式 (DSRM) 帐户密码时,将忽略此设置。 在这种情况下,此设置始终默认为域控制器域的域管理员组。

ADEncryptedPasswordHistorySize

使用此设置可以配置要在 Active Directory 中记住以前的多少个已加密密码。 支持的值是:

- 最小值:0 个密码

- 最大值:12 个密码

如果未指定,则此设置默认为 0 个密码(已禁用)。

重要

除非 ADPasswordEncryptionEnabled 配置为 True 并且满足所有其他先决条件,否则将忽略此设置。

此设置还会对备份其 DSRM 密码的域控制器生效。

ADBackupDSRMPassword

使用此设置可以在 Windows Server Active Directory 域控制器上启用 DSRM 帐户密码备份。

支持的值为 1 (True) 或 0 (False)。

此设置默认为 0 (False)。

重要

除非 ADPasswordEncryptionEnabled 配置为 True 并且满足所有其他先决条件,否则将忽略此设置。

PostAuthenticationResetDelay

使用此设置可以指定在身份验证后等待多长时间(以小时为单位),再执行指定的身份验证后操作(请参阅 PostAuthenticationActions)。 支持的值是:

- 最小值:0 小时(将此值设置为 0 会禁用所有身份验证后操作)

- 最大值:24 小时

如果未指定,则此设置默认为 24 小时。

PostAuthenticationActions

使用此设置可以指定在配置的宽限期过后要执行的操作(请参阅 PostAuthenticationResetDelay)。

此设置可以使用以下值之一:

| 值 | 名称 | 宽限期过后要执行的操作 | 注释 |

|---|---|---|---|

| 1 | 重置密码 | 重置托管帐户密码。 | |

| 3 | 重置密码并注销 | 重置受管理帐户的密码,终止使用受管理帐户的交互式登录会话,并删除使用受管理帐户的 SMB 会话。 | 交互式登录会话会收到一个不可配置的两分钟警告,警告用户保存其工作并退出登录。 |

| 5 | 重置密码并重新启动 | 重置托管帐户密码,并重启托管设备。 | 托管设备在出现不可配置的一分钟延迟后重启。 |

| 11 | 重置密码并注销 | 重置受管理帐户的密码,终止使用受管理帐户的交互式登录会话,删除使用受管理帐户的 SMB 会话,并终止在受管理帐户标识下运行的任何剩余进程。 | 交互式登录会话会收到一个不可配置的两分钟警告,警告用户保存其工作并退出登录。 |

如果未指定,则此设置默认为 3。

重要

允许的身份验证后操作旨在帮助限制 Windows LAPS 密码在重置之前可供使用的时间长短。 注销托管帐户或重启设备是帮助确保限制时间的选项。 突然终止已登录会话或重启设备可能会导致数据丢失。

从安全角度来讲,使用有效 Windows LAPS 密码获取设备管理特权的恶意用户最终确实能够防碍或者规避这些机制。

重要

PostAuthenticationActions 值 11 仅在 Windows 11 24H2、Windows Server 2025 及更高版本中受支持。

AutomaticAccountManagementEnabled

此设置用来启用自动帐户管理。

支持的值为 1 (True) 或 0 (False)。

此设置默认为 0 (False)。

AutomaticAccountManagementTarget

此设置用来指定内置 Administrator 帐户将会自动管理,还是属于新的自定义帐户。

| 值 | 设置说明 |

|---|---|

| 0 | 自动管理内置 Administrator 帐户 |

| 1 | 自动管理新的自定义帐户 |

此设置默认为 1。

除非启用了 AutomaticAccountManagementEnabled,否则会忽略此设置。

AutomaticAccountManagementNameOrPrefix

此设置用来指定自动受管理帐户的名称或名称前缀。

此设置默认设置为 WLapsAdmin。

除非启用了 AutomaticAccountManagementEnabled,否则会忽略此设置。

AutomaticAccountManagementEnableAccount

此设置用来启用或禁用自动受管理帐户。

| 值 | 设置说明 |

|---|---|

| 0 | 禁用自动受管理帐户 |

| 1 | 启用自动受管理帐户 |

此设置默认为 0。

除非启用了 AutomaticAccountManagementEnabled,否则会忽略此设置。

AutomaticAccountManagementRandomizeName

此设置用来为自动受管理帐户启用名称随机化。

启用此设置后,每次轮换密码时,系统将在受管理帐户的名称(由 AutomaticAccountManagementNameOrPrefix 设置确定)后添加六位随机后缀。

Windows 本地帐户名称的最大长度为 20 个字符,这意味着名称组件的长度必须不超过 14 个字符,才能为随机后缀留出足够的空间。 由 AutomaticAccountManagementNameOrPrefix 指定的帐户名如果超过14 个字符,则将被截断。

| 值 | 设置说明 |

|---|---|

| 0 | 不执行自动受管理帐户名称随机化 |

| 1 | 执行自动受管理帐户名称随机化 |

此设置默认为 0。

除非启用了 AutomaticAccountManagementEnabled,否则会忽略此设置。

Windows LAPS 默认策略值

所有 Windows LAPS 策略设置都具有默认值。 只要管理员没有配置特定设置,就会应用默认值。 当管理员使用不受支持的值配置特定设置时,也会应用默认值。

| 设置名 | 默认值 |

|---|---|

| BackupDirectory | 已禁用 |

| AdministratorAccountName | Null\空 |

| PasswordAgeDays | 30 |

| PasswordLength | 14 |

| PassphraseLength | 6 |

| PasswordComplexity | 4 |

| PostAuthenticationResetDelay | 24 |

| PostAuthenticationActions | 3(重置密码并注销) |

| ADPasswordEncryptionEnabled | True |

| ADPasswordEncryptionPrincipal | Domain Admins |

| ADEncryptedPasswordHistorySize | 0 |

| ADBackupDSRMPassword | False |

| PasswordExpirationProtectionEnabled | True |

| AutomaticAccountManagementEnabled | False |

| AutomaticAccountManagementTarget | 是 |

| AutomaticAccountManagementNameOrPrefix | 是 |

| AutomaticAccountManagementEnableAccount | False |

| AutomaticAccountManagementRandomizeName | False |

重要

ADPasswordEncryptionPrincipal 是配置错误的设置规则的例外。 仅当未配置此设置时,此设置才默认为“域管理员”。 如果指定了无效的用户名或组名,这将导致策略处理失败,并且不会备份托管帐户的密码。

配置新的 Windows LAPS 功能时,请记住这些默认值,例如密码支持。 如果将策略配置为 PasswordComplexity 值为6(长密码短语),然后将该策略应用于不支持该值的旧 OS,目标 OS 将使用默认值 4。 为了避免这种结果,请创建两个不同的策略:一个用于较旧的 OS,另一个用于较新的 OS。