使用Azure 防火墙来管理和保护Windows 365环境

本文介绍如何使用 Azure 防火墙 简化和保护Windows 365环境。 此处介绍的示例体系结构通过直接且优化的连接路径提供对所需终结点的低维护和自动访问。 可以使用Azure 防火墙网络规则和完全限定的域名 (FQDN) 标记在环境中复制此体系结构示例。

注意

本文适用于使用 AZURE 网络连接 (ANC) 部署Windows 365的客户。 本文不适用于使用Microsoft托管网络的环境。 有关每个选项的详细信息,请参阅Windows 365网络部署选项。

Windows 365服务需要与关键服务终结点建立优化的非代理连接,其中许多终结点位于Microsoft的基础结构中。 通过 Internet 使用本地网络连接到这些资源效率低下,不建议这样做。 配置和管理此类连接可能也很复杂。

例如,使用 ANC 部署模型的某些Windows 365客户可能直接连接到使用 ExpressRoute 或站点到站点 VPN 的本地环境。 出站流量可能采用与本地流量相同的方式,使用现有代理服务器进行路由。 此连接策略未针对Windows 365环境进行优化,可能会对性能产生重大影响。

相反,可以将 Azure 防火墙 与 ANC Windows 365 环境配合使用,以提供优化、安全、低维护和自动访问。

Windows 365所需的终结点

Windows 365需要访问以下终结点:

从环境中配置优化连接时,还可以考虑访问其他Microsoft服务 (例如Office 365) 。

某些服务的 FQDN 标记可用于Azure 防火墙,以帮助以简单的方式配置和维护这些规则,本文档稍后将对此进行介绍。

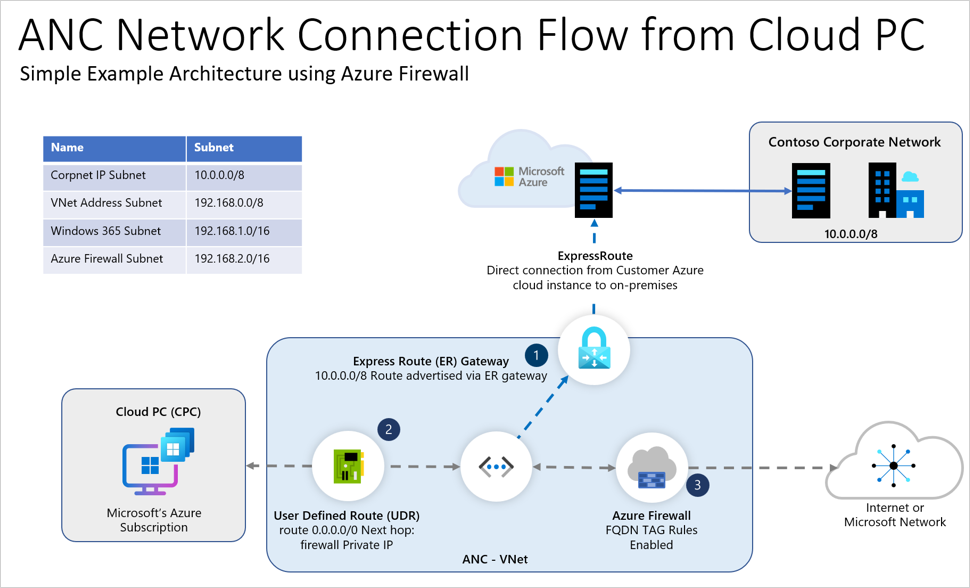

使用 Azure 防火墙 和 FQDN 标记的示例体系结构

可通过多种方式在 Azure 中配置网络。 在这里,我们使用:

- 具有管理出站访问Azure 防火墙的单个 VNet。

- 用于将 VNet 连接回本地环境的 ExpressRoute 线路。

此图中的流量流:

- Contoso 企业网络:此本地 IP 子网通过 ExpressRoute 网关播发到 VNet 中。 发往此范围 (10.0.0.0/8) 的所有流量都通过 ExpressRoute 线路发送。

- 来自Windows 365子网的所有其他流量将通过用户定义的路由 (UDR) 路由 0.0.0.0/0 发送到 Azure 防火墙。 下一跃点 IP 设置为Azure 防火墙的专用 IP。

- 防火墙具有应用程序规则 (和 FQDN 标记) 以及为Windows 365所需终结点配置的网络规则。 允许传出符合规则的流量。将阻止未明确允许的任何其他流量。

Azure 防火墙应用程序规则

关系图中的环境是使用以下Azure 防火墙应用程序规则设置的, (标注 3) 中应用。 未发往 Contoso 本地子网的所有流量都定向到防火墙。 这些规则允许定义的流量流出到其目标。 有关部署Azure 防火墙的详细信息,请参阅使用Azure 门户部署和配置Azure 防火墙。

| 规则说明 | 目标类型 | FQDN 标记名称 | 协议 | TLS 检查 | 必需/可选 |

|---|---|---|---|---|---|

| Windows 365 FQDN | FQDN 标记 | Windows365 | HTTP:80,HTTPS:443 | 不建议 | 必需 |

| Intune FQDN | FQDN 标记 | MicrosoftIntune | HTTP:80,HTTPS:443 | 不建议 | 必需 |

| Office 365 FQDN | FQDN 标记 | Office365 | HTTP:80,HTTPS:443 | 不建议优化 & 允许类别 | 可选,但建议 |

| Windows 更新 | FQDN 标记 | WindowsUpdate | HTTP:80,HTTPS:443 | 不建议 | 可选 |

| Citrix HDX Plus | FQDN 标记 | CitrixHDXPlusForWindows365 | HTTP:80,HTTPS:443 | 不建议 | 仅当使用 Citrix HDX Plus) 时才需要可选 ( |

Azure 防火墙可以与公共 IP 地址相关联,以提供到 Internet 的出站连接。 随机选择第一个公共 IP 以提供 出站 SNAT。 第一个 IP 中的所有 SNAT 端口耗尽后,将使用下一个可用的公共 IP。 在需要高吞吐量的方案中,建议利用 Azure NAT 网关。 NAT 网关动态缩放出站连接,并且可以与Azure 防火墙集成。 有关指导,请参阅将 NAT 网关与 Azure 防火墙 集成教程。

Windows365 标记

Windows365 标记包括所需的 Azure 虚拟桌面 (AVD) 终结点,但需要手动输入具有非标准端口的终结点除外, (请参阅网络规则部分) 。

Windows365 标记不包括Intune。 MicrosoftIntune 标记可以单独使用。

Windows365 FQDN 标记包括除本文档的单独 行中列出的必需 终结点之外的所有必需终结点,这些终结点必须单独配置。 FQDN 标记不同于服务标记。 例如,WindowsVirtualDesktop 服务标记仅包含 *.wvd.microsoft.com 解析到的 IP 地址。

网络规则

Azure 防火墙当前不处理 FQDN 标记中的非标准端口。 Windows 365有几个非标准的端口要求,因此除了 FQDN 标记外,还必须手动将以下规则添加为网络规则。

| 规则说明 | 目标类型 | FQDN/IP | 协议 | 端口/秒 | TLS 检查 | 必需/可选 |

|---|---|---|---|---|---|---|

| Windows 激活 | FQDN | azkms.core.windows.net | TCP | 1688 | 不建议 | 必需 |

| 注册 | FQDN | global.azure-devices-provisioning.net | TCP | 443, 5671 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-prod-preu01.azure-devices.net | TCP | 443,5671 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-prod-prap01.azure-devices.net | TCP | 443,5671 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-prod-prna01.azure-devices.net | TCP | 443,5671 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-prod-prau01.azure-devices.net | TCP | 443,5671 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-prod-prna02.azure-devices.net | TCP | 443,5671 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-2-prod-prna01.azure-devices.net | TCP | 443,5671 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-3-prod-prna01.azure-devices.net | TCP | 443,5671 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-2-prod-preu01.azure-devices.net | TCP | 443,5671 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-3-prod-preu01.azure-devices.net | TCP | 443,5671 | 不建议 | 必需 |

| 通过 TURN 建立 UDP 连接 | IP | 20.202.0.0/16 | UDP | 3478 | 不建议 | 必需 |

| TURN 连接 | IP | 20.202.0.0/16 | TCP | 443 | 不建议 | 必需 |

| 注册 | FQDN | hm-iot-in-4-prod-prna01.azure-devices.net | TCP | 443, 5671 | 不建议 | 必需 |

合作伙伴安全解决方案选项

其他帮助保护Windows 365环境的方法包括合作伙伴安全解决方案选项,这些选项提供自动化规则集来访问Windows 365服务所需的终结点。 此类选项包括:

- Check Point软件技术可更新对象

后续步骤

若要详细了解 FQDNS,请参阅 FQDN 标记概述。

若要详细了解服务标记,请参阅 虚拟网络服务标记。