Windows LAPS 故障排除指南

本指南提供在排查 Windows 本地管理员密码解决方案(Windows LAPS)问题时使用的基本概念。

Windows LAPS 是一项 Windows 功能,可自动管理和备份已加入 Microsoft Entra 的本地管理员帐户或已加入 Windows Server Active Directory 的设备的密码。 你还可以使用 Windows LAPS 自动管理和备份 Windows Server Active Directory 域控制器上的目录服务修复模式 (DSRM) 帐户密码。 授权管理员可以检索 DSRM 密码并使用。 有关详细信息,请参阅什么是 Windows LAPS?

注意

- 本文适用于 Windows LAPS(新功能),不适用于旧版 LAPS 或旧版 LAPS。

- 本文仅列出一些可能的根本原因。 其他原因也可能存在,但仍未发现。

- 以下列表包含最常见的事件 ID,可能不包含所有 Windows LAPS 事件。

使用 Windows 事件对 Windows LAPS 进行故障排除

若要查看 Windows LAPS 事件,请转到事件查看器中的应用程序和服务日志>Microsoft>Windows>LAPS>操作。

注意

- Windows LAPS 处理以事件 ID 10003 开头,以事件 ID 10004 结尾。

- 如果因任何原因导致处理当前周期失败,则会记录事件 ID 10005。

Windows LAPS 有两种方案:

Windows LAPS Active Directory

客户端计算机配置为将密码存储在 Active Directory 中。

Windows LAPS Azure Microsoft Entra ID

客户端计算机配置为将密码存储在 Microsoft Entra ID 中。

下表列出了在不同方案中记录的事件 ID:

| 事件 ID | 场景 |

|---|---|

| 10006 | Windows LAPS Active Directory |

| 10011 | Windows LAPS Active Directory |

| 10012 | Windows LAPS Active Directory |

| 10013 | Windows LAPS Active Directory 和 Microsoft Entra ID |

| 10017 | Windows LAPS Active Directory |

| 10019 | Windows LAPS Active Directory 和 Microsoft Entra ID |

| 10025 | Windows LAPS Microsoft Entra ID |

| 10026 | Windows LAPS Microsoft Entra ID |

| 10027 | Windows LAPS Active Directory 和 Microsoft Entra ID |

| 10028 | Windows LAPS Microsoft Entra ID |

| 10032 | Windows LAPS Microsoft Entra ID |

| 10034 | Windows LAPS Active Directory |

| 10035 | Windows LAPS Active Directory |

| 10048 | Windows LAPS Active Directory 和 Microsoft Entra ID |

| 10049 | Windows LAPS Active Directory 和 Microsoft Entra ID |

| 10056 | Windows LAPS Active Directory |

| 10057 | Windows LAPS Active Directory |

| 10,059 | Windows LAPS Microsoft Entra ID |

| 10065 | Windows LAPS Active Directory |

事件 ID 10006

LAPS password encryption is required but the Active Directory domain is not yet at 2016 domain functional level. The password was not updated and no changes will be made until this is corrected

默认情况下,Windows LAPS 会加密客户机上托管帐户的密码。 若要支持加密,域功能级别应为 Windows Server 2016。

解决方法

- 根据需要提高域功能级别。

- 禁用客户端计算机的“启用密码加密组策略”。

注意

不建议禁用存储在域控制器上的密码加密。

事件 ID 10011

LAPS failed when querying Active Directory for the current computer state

Windows LAPS 会定期(每小时)查询 Active Directory 以获取计算机状态,客户机使用 Netlogon 服务发现其上的域控制器。

解决方法

如果位于仅连接到可写域控制器的环境中,请打开客户端计算机和域控制器之间的网络端口。

有关详细信息,请参阅 Windows 的服务概述和网络端口要求。

事件 ID 10012

The Active Directory schema has not been updated with the necessary LAPS attributes

若要引入 Windows LAPS,需要使用 Windows LAPS 属性扩展架构。 或者,如果在旧版 LAPS 仿真模式下使用 Windows LAPS,则需要使用旧 LAPS 属性扩展架构。 由于下列原因之一会发生此问题:

根本原因 1

架构尚未使用新的 Windows LAPS 属性进行扩展。

根本原因 2

本地域控制器(DC)和主域控制器(PDC)之间存在暂时 Active Directory 复制。

根本原因 3

本地域控制器上的 Active Directory 复制问题。

解决根本原因 1

Update-LapsADSchema运行 PowerShell cmdlet,使用架构管理员权限更新 Active Directory 架构。

如果使用旧 LAPS 仿真,请使用 PowerShell cmdlet 扩展架构 Update-AdmPwdADSchema (此操作需要先安装旧 LAPS 产品)。

解决根本原因 2

由于复制延迟,架构属性尚未复制到本地域控制器。 可以使用 LDP 或 ADSIEDIT 管理单元来确定是否已复制 Windows LAPS 架构属性。 使用以下命令强制使用架构主机复制架构分区:

repadmin /replicate DC2.contoso.com PDC.contoso.com CN=Schema,CN=Configuration,DC=contoso,dc=com /force

注意

- 替换为

DC2.contoso.comWindows LAPS 事件日志中事件 ID 10055 标识的 DC 的名称。 - 替换为

PDC.contoso.com环境中的 PDC 名称。 可以使用命令标识 PDCnltest /dsgetdc:contoso.com /pdc /force。

解决根本原因 3

本地域控制器与域中的其他域控制器之间存在 Active Directory 复制问题。 可以在 Windows LAPS 事件日志中查看事件 ID 10055,以验证域控制器的名称并运行 repadmin /showreps 命令来识别任何复制错误。

有关详细信息,请参阅 “排查 Active Directory 复制问题”。

事件 ID 10013

LAPS failed to find the currently configured local administrator account

Windows LAPS 从组策略或要管理的管理员帐户名称的 Intune 设置中读取本地管理员的名称。 如果未配置此设置,它将查找以 500(管理员)结尾的安全标识符(SID)的本地帐户。 如果 Windows LAPS 找不到该帐户,则会记录事件 ID 10013。

在当前版本的 Windows LAPS 中,没有创建托管用户的功能。

解决方法

使用以下方法之一验证并确保托管用户存在于本地用户中:

- 使用 lusrmgr.msc 打开 本地用户和组。

- 运行

net user命令。注意

请确保帐户开头和末尾没有尾随空格。

事件 ID 10017

LAPS failed to update Active Directory with the new password. The current password has not been modified

这是 Windows LAPS 处理周期结束时的状态事件。 此事件没有根本原因,因此你需要查看早期处理 Windows LAPS 遇到问题的事件。

解决方法

- 打开提升的 PowerShell 命令提示符并运行

Invoke-lapsPolicyProcessingcmdlet。 - 打开事件查看器,转到 Windows>LAPS>操作Microsoft>应用程序和服务日志。>

- 筛选从事件 ID 10003 到事件 ID 10005 开始的最新事件处理。

- 修复事件 ID 10017 之前的任意错误。

事件 ID 10019

LAPS failed to update the local admin account with the new password

Windows LAPS 无法在本地计算机上更新本地托管用户帐户的密码。 Windows LAPS 找到了托管用户,但更改密码时遇到问题。

解决方法

- 确定是否存在资源问题,例如内存泄漏或内存不足问题。 重新启动计算机以验证是否观察到类似的错误。

- 管理同一托管用户的第三方应用程序或筛选器驱动程序不允许 Windows LAPS 管理密码。

事件 ID 10025

Azure discovery failed

配置为在 Microsoft Entra ID 中存储密码的设备(Microsoft已加入或混合联接)应发现企业注册终结点。

解决方法

- 验证是否可以成功连接到注册终结点(

https://enterpriseregistration.windows.net)。 如果打开 Microsoft Edge 或 Google Chrome 并连接到注册终结点(https://enterpriseregistration.windows.net),则会收到消息“找不到终结点”。 此消息表示可以连接到企业注册终结点。 - 如果使用代理服务器,请验证是否已在系统上下文下配置代理。 可以打开提升的命令提示符并运行

netsh winhttp show proxy命令以显示代理。

事件 ID 10026

LAPS was unable to authenticate to Azure using the device identity

如果设备的主刷新令牌(PRT)出现问题,则会出现此问题。

解决方法

- 验证是否已在 Azure 租户中启用 Windows LAPS 功能。

- 验证计算机未在 Azure 租户中删除或禁用。

- 打开命令提示符,运行

dsregcmd /status命令并检查以下部分是否有任何错误:Device statusSSO dataDiagnostic data

- 使用 dsregcmd 命令 验证错误消息并解决问题。

- 使用 Microsoft Entra 混合联接设备排除故障Microsoft Entra 混合联接设备。

- 使用设备注册疑难解答工具识别和修复任何设备注册问题。

- 如果收到错误消息,请参阅 Microsoft Entra 身份验证和授权错误代码 ,了解错误说明和进一步进行故障排除。

事件 ID 10027

LAPS was unable to create an acceptable new password. Please verify that the LAPS password length and complexity policy is compatible with the domain and local password policy settings

Windows LAPS 无法在本地计算机上更新本地托管用户帐户的密码。 Windows LAPS 找到了托管用户,但更改密码时遇到问题。

解决方法

通过在命令提示符中运行

net accounts命令来检查计算机上的密码策略。 如果密码策略不符合 Windows LAPS 配置的密码策略的条件(例如密码复杂性、密码长度或密码期限),请验证任何密码策略。通过

GPRESULT /h运行命令确定设置是通过本地组策略对象(GPO)、域 GPO 还是本地安全设置应用的。 修改 GPO 或安全设置以匹配 Windows LAPS GPO 密码设置。 这些设置是通过 GPO 或 Intune 中的密码设置 设置(MDM)配置的。注意

在 Active Directory、本地 GPO 或安全设置中配置的密码策略应与 Windows LAPS 密码设置匹配,或者应包含低于 Windows LAPS 密码设置 配置中的设置。

检查是否有任何可能阻止设置密码的第三方密码筛选器。

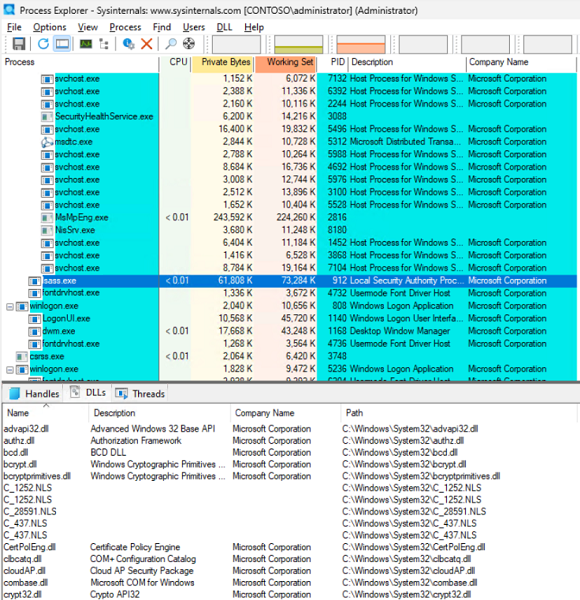

下载 进程资源管理器。

以管理员身份提取并运行进程资源管理器。

选择 左窗格中的LSASS.exe 进程。

选择“视图>显示下窗格”。

选择“查看>下窗格视图>”DLL。

下窗格显示加载的 DLL 或模块。 使用 公司名称 字段(除Microsoft以外的任何模块)确定是否存在任何第三方模块。

查看 DLL 列表,以确定第三方 DLL(模块)的名称是否具有一些关键字,例如“安全性”、“密码”或“策略”。卸载或停止可能使用此 DLL 的应用程序或服务。

已加入 Microsoft Entra ID 的计算机

Microsoft Entra ID 或混合加入的设备可以使用移动设备管理(MDM)(INtune)、本地 GPO 或任何类似的第三方软件进行管理。

- 通过在命令提示符中运行

net accounts命令来检查计算机上的密码策略。 如果密码策略不符合 Windows LAPS 配置的密码策略的条件(例如密码复杂性、密码长度或密码期限),请验证任何密码策略。 - 确定是否通过 Intune、本地 GPO 或类似的第三方软件(如 Intune)应用冲突策略来管理计算机上的密码策略。

事件 ID 10028

LAPS failed to update Azure Active Directory with the new password

Windows LAPS 客户端计算机定期更新密码。 如果配置有 Windows LAPS 的客户端计算机无法将密码更新为 Microsoft Entra ID,则会出现此事件。

解决方法

- 验证是否已在 Azure 租户中启用 Windows LAPS 功能。

- 验证计算机未在 Azure 租户中删除或禁用。

- 打开命令提示符并运行

dsregcmd /status该命令,检查以下部分是否存在任何错误:Device statusSSO dataDiagnostic data

- 使用 dsregcmd 命令 验证错误消息并解决问题。

- 使用 故障排除Microsoft Entra 混合联接设备 对Microsoft Entra 混合联接设备进行故障排除。

- 使用设备注册疑难解答工具识别和修复任何设备注册问题。

- 如果收到错误消息,请参阅 Microsoft Entra 身份验证和授权错误代码 ,了解错误说明和进一步进行故障排除。

事件 ID 10032

LAPS was unable to authenticate to Azure using the device identity

使用设备 PRT 时,可能存在与 Microsoft Entra 身份验证相关的问题。

解决方法

- 验证是否已在 Azure 租户中启用 Windows LAPS 功能。

- 验证计算机未在 Azure 租户中删除或禁用。

- 打开命令提示符并运行

dsregcmd /status该命令,检查以下部分是否存在任何错误:Device statusSSO dataDiagnostic data

- 使用 dsregcmd 命令 验证错误消息并解决问题。

- 使用 故障排除Microsoft Entra 混合联接设备 对Microsoft Entra 混合联接设备进行故障排除。

- 使用设备注册疑难解答工具识别和修复任何设备注册问题。

- 如果收到错误消息,请参阅 Microsoft Entra 身份验证和授权错误代码 ,了解错误说明和进一步进行故障排除。

事件 ID 10034

The configured encryption principal is an isolated (ambiguous) name. This must be corrected before the configured account's password can be managed. Please specify the name in either user@domain.com or domain\user format.

加密主体是使用 GPO 或 MDM (Intune) 通过配置授权密码解密器 设置配置的。 设置似乎未正确配置。

解决方法

更正 Intune 或 GPO 配置。 此设置接受两个值:

- 域组或用户的 SID

- 域名\<组名称>>、<域名>\用户名>或<<用户名@<域名中的<组名称>>

注意

验证设置的开头和末尾没有尾随空格。

事件 ID 10035

The configured encryption principal name could not be mapped to a known account. This must be corrected before the configured account's password can be managed.

加密主体是使用 GPO 或 MDM (Intune) 通过配置授权密码解密器 设置配置的。 该设置接受域名\组名称>、<域名>\<用户名>或用户名>@<域名中的 <SID 或<域名>。<> 当 Windows LAPS 客户端无法将 SID 解析为名称或名称到 SID 时,会发生此错误。

解决方法

- 验证 Active Directory 中是否存在域组,并且尚未删除。

- 如果新创建组,请等待 Active Directory 复制聚合在客户端计算机的本地域控制器上。

- 使用 Sysinternal 工具 PsGetSid 手动解析 SID 或名称。

- 下载 PsGetSid。

- 提取下载的文件,并在遇到问题的客户端计算机上打开提升的命令提示符。

- 运行

psgetsid -accepteula <SID> or <Name>命令。 使用事件 ID 10035 中提到的 SID 或名称。

- 检查林中是否存在任何 Active Directory 复制错误并对其进行故障排除。 有关详细信息,请参阅 “排查 Active Directory 复制问题”。

事件 ID 10048

The currently pending post-authentication reset timer has been retried the maximum allowed number attempts and will no longer be scheduled

身份验证后重试是尝试使用相应目录(Microsoft Entra ID 或 Active Directory)重置密码的重试操作数。 如果此数字超过启动时的最大 100 个,则会触发此事件。

解决方法

- 如果连接到相应目录时遇到问题(例如 Active Directory 或 Microsoft Entra ID),则标识。

- 排查 Windows LAPS 事件处理过程中的任何其他错误。

事件 ID 10049

LAPS attempted to reboot the machine as a post-authentication action but the operation failed

Windows LAPS 可以通过将身份验证后操作设置与 GPO 或 MDM(Intune)配合使用 来配置身份验证后操作 。 在此方案中,此设置配置为在检测到身份验证后操作时重启计算机。 此事件表示计算机无法重新启动。

解决方法

- 确定是否有应用程序阻止关闭计算机。

- 确定你是否具有关闭计算机所需的权限。

事件 ID 10056

LAPS failed to locate a writable domain controller

Windows LAPS 客户端使用轻型目录访问协议 (LDAP) 修改操作从 Windows LAPS 客户端将密码写入 Active Directory。 Windows LAPS 需要在域中发现可写域控制器才能写入托管帐户的密码。

解决方法

在客户端计算机上打开命令提示符并运行以下命令:

nltest /dsgetdc:<Domain Name> /force /writable如果收到错误 1355(找不到域的域控制器),则表示需要排查可写 DC 发现问题。

如果位于仅连接到可写域控制器的环境中,请打开客户端计算机和域控制器之间的网络端口。 有关详细信息,请参阅 Windows 的服务概述和网络端口要求。

事件 ID 10057

LAPS was unable to bind over LDAP to the domain controller with an <Error Code>:

在计划的后台处理期间,Windows LAPS 需要连接到域控制器。 此处理是使用计算机上下文完成的。 如果客户端计算机和域控制器之间存在任何 Active Directory 身份验证问题,则会出现此错误。

解决方法

验证是否未在 Active Directory 中删除计算机帐户。

通过运行提升的命令验证客户端和域控制器之间的任何安全通道问题:

nltest /sc_query:<Domain Name>将计算机重新加入域。

注意

确保知道本地管理员的密码。

事件 ID 10059

Azure returned a failure code

该事件还包含 HTTP 错误。 连接、进行身份验证或将密码更新到 Microsoft Entra ID 时发生此错误。

解决方法

- 验证是否可以成功连接到 Microsoft Entra 注册终结点(

https://enterpriseregistration.windows.net)。 - 验证是否已在 Azure 租户中启用 Windows LAPS 功能。

- 验证计算机未在 Azure 租户中删除或禁用。

- 打开命令提示符并运行

dsregcmd /status该命令,检查以下部分是否存在任何错误:Device statusSSO dataDiagnostic data

- 使用 dsregcmd 命令 验证错误消息并解决问题。

- 使用 故障排除Microsoft Entra 混合联接设备 对Microsoft Entra 混合联接设备进行故障排除。

- 使用设备注册疑难解答工具识别和修复任何设备注册问题。

- 如果收到错误消息,请参阅 Microsoft Entra 身份验证和授权错误代码 ,了解错误说明和进一步进行故障排除。

事件 ID 10065

LAPS received an LDAP_INSUFFICIENT_RIGHTS error trying to update the password using the legacy LAPS password attribute. You should update the permissions on this computer's container using the Update-AdmPwdComputerSelfPermission cmdlet, for example:

发生此错误的原因是 Windows LAPS 客户端计算机需要写入托管用户的密码。

如果将计算机移动到其他组织单位(OU),并且目标 OU 没有计算机的“自我权限”,则也会发生此问题。

解决方法

如果尚未运行 Windows LAPS PowerShell cmdlet 以将“自我权限”分配给计算机帐户,请运行以下 cmdlet:

Set-LapsADComputerSelfPermission -identity <OU Name>例如:

Set-LapsADComputerSelfPermission -Identity LAPSOU Set-LapsADComputerSelfPermission -Identity OU=LAPSOU,DC=contoso,DC=Com注意

如果 OU 的名称相同,但在不同的层次结构中,则可以使用可分辨名称(DN)。

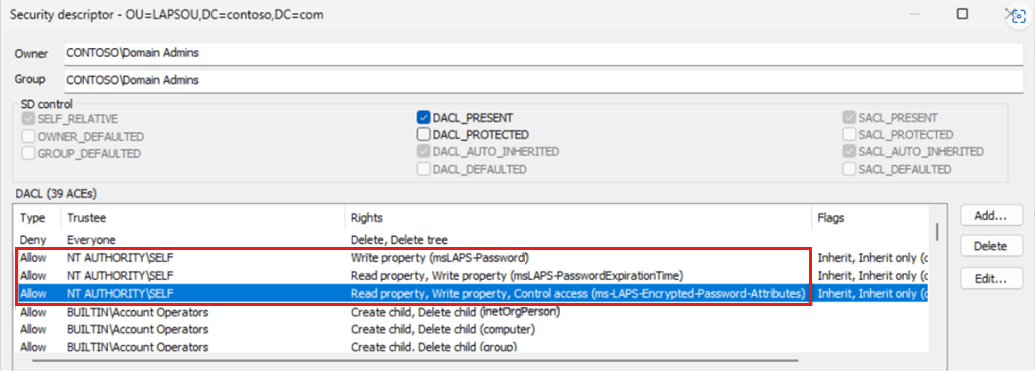

验证计算机帐户是否具有计算机帐户所在的 OU 的自权限。

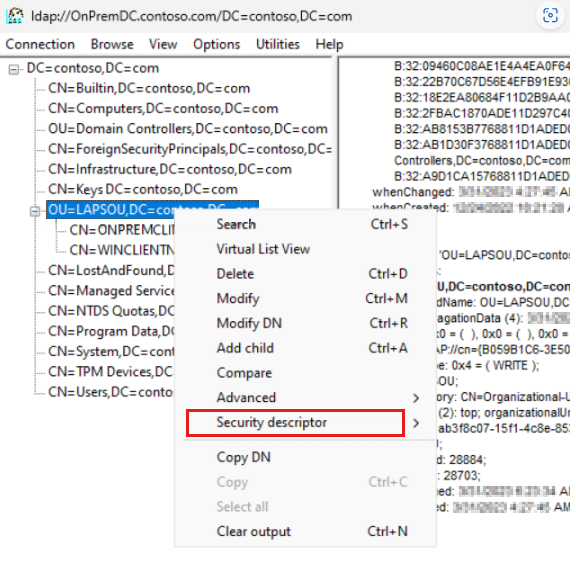

使用域管理员权限登录到域控制器

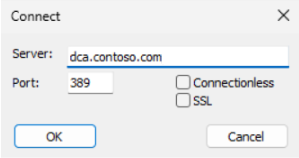

打开 LDP.exe。

选择“连接>连接”并配置服务器和端口,如下所示:

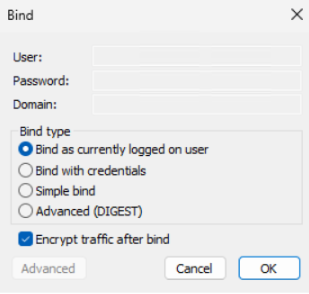

选择“连接>绑定”,配置以下设置,然后选择“确定”。

选择“视图>树”。 然后,从 BaseDN 的下拉列表中选择客户端计算机所在的域。

浏览域树以标识客户端计算机所在的 OU。 右键单击该 OU,然后选择“安全描述符>编辑”。

对受托人列进行排序,并查找属性权限的以下用户权限

NT AUTHORITY\SELFmsLAPS-Password。