使用 Intune 加密报告对 BitLocker 进行故障排除

Microsoft Intune 提供了一个内置 加密报告,该报表 提供有关所有托管设备的加密状态的详细信息。 Intune 加密报告是排查加密失败的有用起点。 可以使用报告识别和隔离 BitLocker 加密失败,并查看 Windows 设备的受信任平台模块(TPM)状态和加密状态。

本文介绍如何使用 Intune 加密报告帮助排查 BitLocker 加密问题。 有关其他故障排除指南,请参阅 从客户端排查 BitLocker 策略问题。

注意

若要充分利用此故障排除方法和加密报告中可用的错误详细信息,需要配置 BitLocker 策略。 如果当前使用的是设备配置策略,请考虑迁移策略。 有关详细信息,请参阅使用 Intune 管理 Windows 设备的 BitLocker 策略,以及 Intune 中终结点安全性的磁盘加密策略设置。

加密先决条件

默认情况下,BitLocker 安装向导会提示用户启用加密。 还可以配置以无提示方式在设备上启用 BitLocker 的 BitLocker 策略。 本部分介绍每个方法的不同先决条件。

注意

自动加密与无提示加密不同。 在现代待机或硬件安全测试接口(HSTI)兼容设备上,在 Windows 现用体验(OOBE)模式下执行自动加密。 在无提示加密中,Intune 通过 BitLocker 配置服务提供程序 (CSP) 设置禁止用户交互。

启用用户的加密的先决条件:

- 必须将硬盘分区为格式化为 NTFS 的操作系统驱动器,并且系统驱动器的格式至少为 350 MB(对于 UEFI)和 BIOS 的 NTFS 格式为 FAT32。

- 设备必须通过 Microsoft Entra 混合联接、Microsoft Entra 注册或Microsoft Entra 联接在 Intune 中注册。

- 不需要受信任的平台模块 (TPM) 芯片,但 强烈建议 提高安全性。

BitLocker 无提示 加密的先决条件:

- 必须解锁的 TPM 芯片(版本 1.2 或 2.0)。

- 必须启用 Windows 恢复环境(WinRE)。

- 必须将硬盘分区为格式化为 NTFS 的操作系统驱动器,并且系统驱动器至少必须格式化为 FAT32,以便统一可扩展固件接口(UEFI)和 BIOS 的 NTFS。 TPM 版本 2.0 设备需要 UEFI BIOS。 (不需要安全启动,但将提供更多的安全性。

- 已注册 Intune 的设备连接到 azure 混合服务或Microsoft Entra ID Microsoft。

标识加密状态和失败

Intune 注册的 Windows 10 设备上的 BitLocker 加密失败可能属于以下类别之一:

- 设备硬件或软件不符合启用 BitLocker 的先决条件。

- Intune BitLocker 策略配置错误,导致组策略对象(GPO)冲突。

- 设备已加密,加密方法与策略设置不匹配。

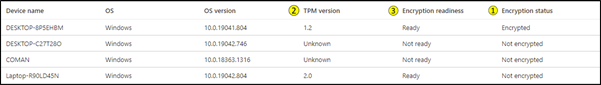

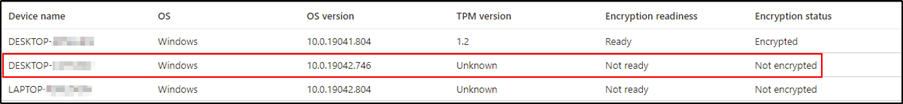

若要标识设备加密失败的类别,请登录到 Microsoft Intune 管理中心,然后选择“设备>监视器>加密”报告。 报告将显示已注册设备的列表,并显示设备是否已加密或已准备好加密,以及设备是否具有 TPM 芯片。

注意

如果 Windows 10 设备显示 “未就绪 ”状态,它仍可能支持加密。 对于“就绪”状态,Windows 10 设备必须激活 TPM。 TPM 设备不需要支持加密,但强烈建议提高安全性。

上面的示例显示 TPM 版本 1.2 的设备已成功加密。 此外,可以看到两个设备无法无提示加密,以及一个可用于加密但尚未加密的 TPM 2.0 设备。

常见故障方案

以下部分介绍了可以使用加密报告中的详细信息诊断的常见故障方案。

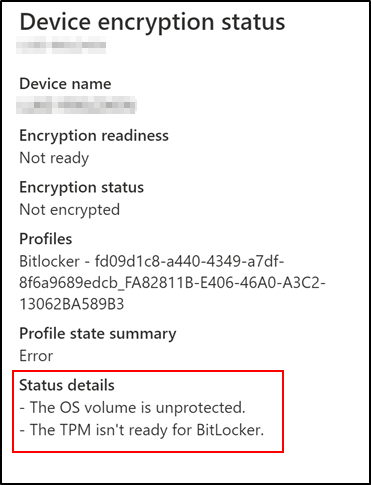

方案 1 - 设备未准备好加密,且未加密

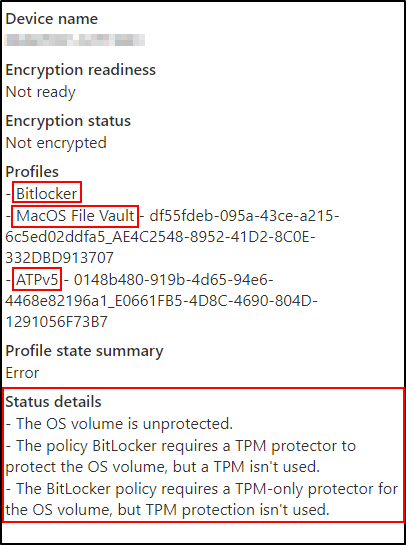

单击未加密的设备时,Intune 会显示其状态摘要。 在下面的示例中,有多个面向设备的配置文件:终结点保护策略、Mac 操作系统策略(不适用于此设备)和Microsoft Defender 高级威胁防护(ATP)基线。

加密状态说明:

状态详细信息下的消息是 BitLocker CSP 状态节点从设备返回的代码。 加密状态处于错误状态,因为 OS 卷未加密。 此外,BitLocker 策略对设备不满足的 TPM 有要求。

消息表示设备未加密,因为它没有 TPM,并且策略需要一个。

方案 2 – 设备已准备就绪,但未加密

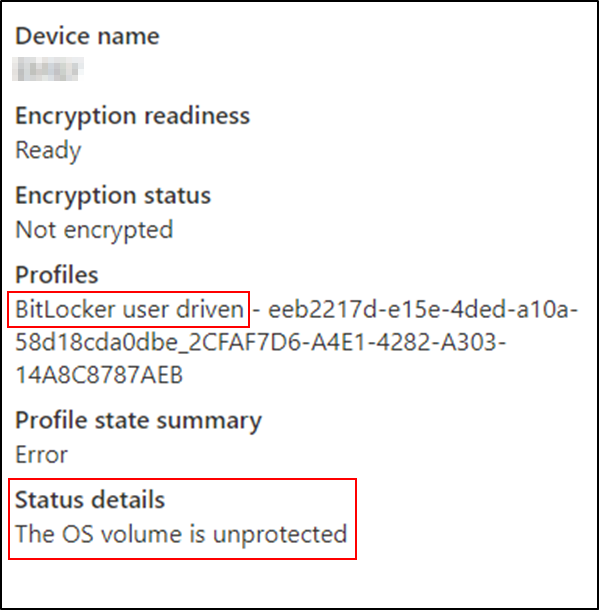

此示例显示 TPM 2.0 设备未加密。

加密状态说明:

此设备具有为用户交互而不是无提示加密配置的 BitLocker 策略。 用户尚未启动或完成加密过程(用户收到通知消息),因此驱动器保持未加密状态。

方案 3 – 设备未准备就绪,不会以无提示方式加密

如果加密策略配置为禁止用户交互并无提示加密,并且加密报告加密就绪状态不适用或未就绪,则 TPM 可能尚未准备好用于 BitLocker。

设备状态详细信息显示原因:

加密状态说明:

如果设备上尚未准备好 TPM,可能是因为它已在固件中禁用,或者需要清除或重置。 从受影响设备上的命令行运行 TPM 管理控制台(TPM.msc),将有助于了解和解决 TPM 状态。

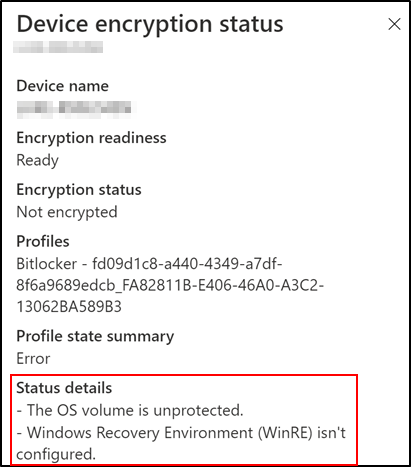

方案 4 – 设备已准备就绪,但未以无提示方式加密

有几种原因导致以无提示加密为目标的设备已准备就绪,但尚未加密。

加密状态说明:

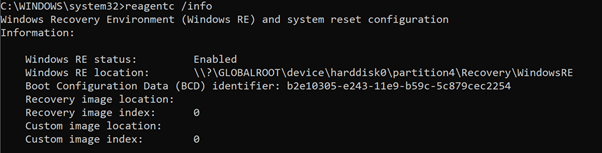

一个解释是,在设备上未启用 WinRE,这是先决条件。 可以使用管理员身份使用 reagentc.exe/info 命令验证设备上的 WinRE 状态。

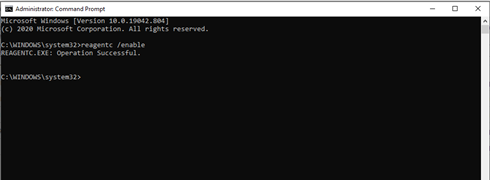

如果禁用 WinRE,请以管理员身份运行 reagentc.exe/info 命令以启用 WinRE。

如果未正确配置 WinRE,“ 状态详细信息 ”页将显示以下消息:

登录到设备的用户没有管理员权限。

另一个原因可能是管理权限。 如果 BitLocker 策略面向没有管理权限的用户,并且 未启用 Autopilot 期间允许标准用户启用加密,你将看到以下加密状态详细信息。

加密状态说明:

将 “允许标准用户在 Autopilot 期间启用加密”设置为 “是 ”,以解决Microsoft已加入 Entra 的设备的问题。

方案 5 – 设备处于错误状态但已加密

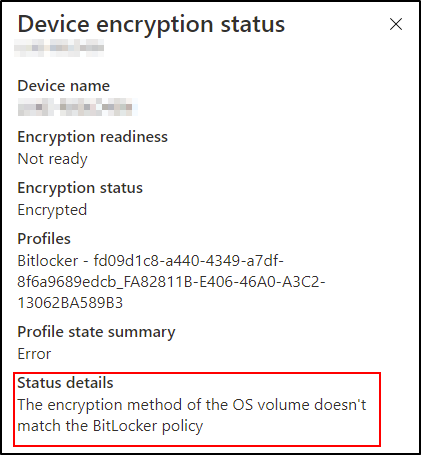

在此常见方案中,如果 Intune 策略配置为 XTS-AES 128 位加密,但目标设备使用 XTS-AES 256 位加密(或相反)进行加密,则会收到如下所示的错误。

加密状态说明:

当已使用另一种方法(由用户手动使用 Microsoft BitLocker 管理和监视(MBAM)或注册前Microsoft Configuration Manager 进行加密的设备时,就会发生这种情况。

若要更正此问题,请手动或使用 Windows PowerShell 解密设备。 然后,让 Intune BitLocker 策略在下一次策略到达设备时再次加密设备。

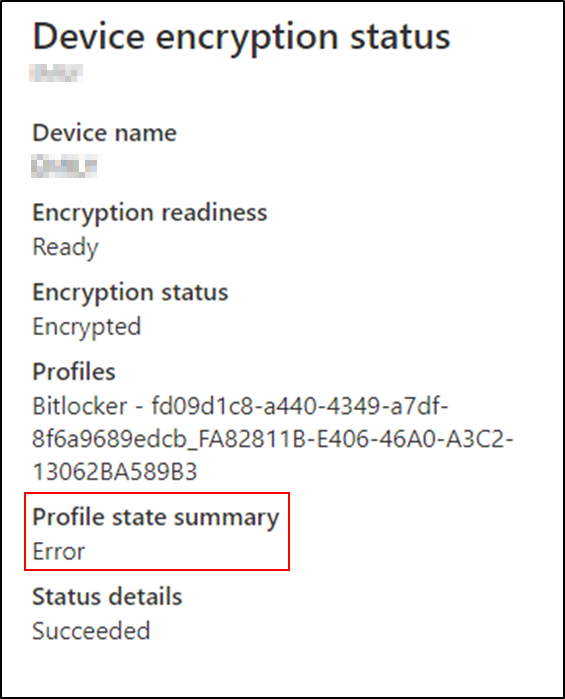

方案 6 – 设备已加密,但配置文件状态出错

有时,设备会加密,但在配置文件状态摘要中出现错误状态。

加密状态说明:

当设备已通过另一种方式(可能手动)加密时,通常会发生这种情况。 这些设置与当前策略匹配,但 Intune 尚未启动加密。