“零信任”和网络

传统的网络安全模型是围绕以下前提构建的:一旦通过身份验证,你将获得访问网络上数据和资源的授权级别。 但是,随着越来越多的公司和组织转向基于云的服务和混合工作模型,网络安全外围会遭到攻击。

网络安全是一个战场,安全团队使用最新工具保护网络、数据和资源免受攻击,网络犯罪者寻找可以利用的漏洞。 他们希望获取对网络的访问权限以造成破坏,并查找他们可以窃取和销售的敏感数据。

零信任不是工具,而是安全模型。 使用此模型,在保护网络时,有两个关键目标:

- 尝试限制攻击造成的损害及其传播速率。

- 使网络犯罪者更难攻击你的网络。

为了实现这些目标,遵循零信任方法的网络会做出以下断言:

- 假设你的网络不受攻击。

- 威胁(无论是内部还是外部)一直存在于网络上。

- 设备在网络上的位置不应授予信任。

- 应对每个用户和设备进行身份验证和授权。

- 应从多个数据点动态评估设备和用户行为。

零信任成熟度模型

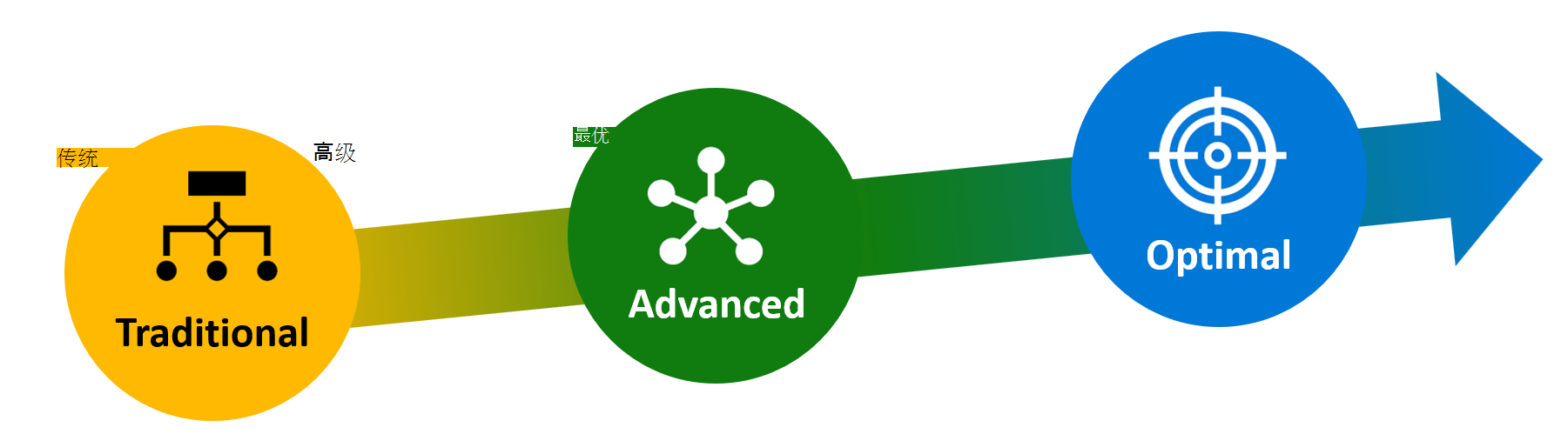

在网络安全方面,每个组织都将处于不同的成熟度级别。 在零信任中,有一个成熟度模型,让你知道你的位置。 它有三个类别:传统、高级和最佳。 大多数组织将介于传统组织和高级组织之间。

传统

传统阶段是大多数组织在考虑网络零信任方法时开始使用的大致阶段。 可以按如下所示对其进行汇总:

- 访问权限和授权权限是手动管理的,基本上是静态的。

- 用户可以直接访问某些 Internet 资源。

- 虚拟专用网络和开放网络提供对大多数资源的访问。

- 监视设备和用户工作负荷是否存在已知威胁和静态流量筛选。

- 某些内部和外部流量已加密。

高级

组织正在改善其网络安全状况并实施改进的安全策略。 可以按如下所示进行汇总:

- 用户对网络和数据的访问权限使用安全策略进行管理。

- 对云应用、Internet 资源和敏感专用网络的访问现在具有受限访问权限。

- 网络流量是受监视的。

- 大多数内部和外部流量都是加密的。

最优

在零信任成熟度方面,这是所有组织都希望达到的位置。 他们实现了大规模的安全更改。 可以按如下所示对其进行汇总:

- 使用根据用户使用情况和数据风险自动检查的自适应访问权限。

- 每个用户或设备会话都使用多个数据点针对策略进行持续评估,如果违反策略,则会撤销访问权限。

- 监视所有网络流量以识别潜在威胁,并在发现威胁时通知管理员。

- 所有数据和网络流量都是端到端加密的。

无论组织在何处,使用零信任策略可帮助你提高网络安全性,并更好地保护资产、资源和数据。