使用零信任保护网络

“零信任”网络策略需要转变网络安全方法。 轻松实现的小步骤可能会产生很大影响。 考虑网络的“零信任”策略时,请重点关注三个关键领域:

- 网络分段

- 威胁防护

- 网络加密

网络分段

网络分段是将网络划分为较小离散区域并限制有权访问每个段的人员的过程。 这可以缓解泄露的影响,限制网络犯罪者可能造成的损害量,并降低网络中横向移动的轻松程度。

让我们看看这如何应用于你的家庭。 它由许多房间组成—休息室、厨房、餐厅、浴室、卧室等。 在传统的安全模型中,当某人通过前门后,他们可以根据需要访问每个会议室。

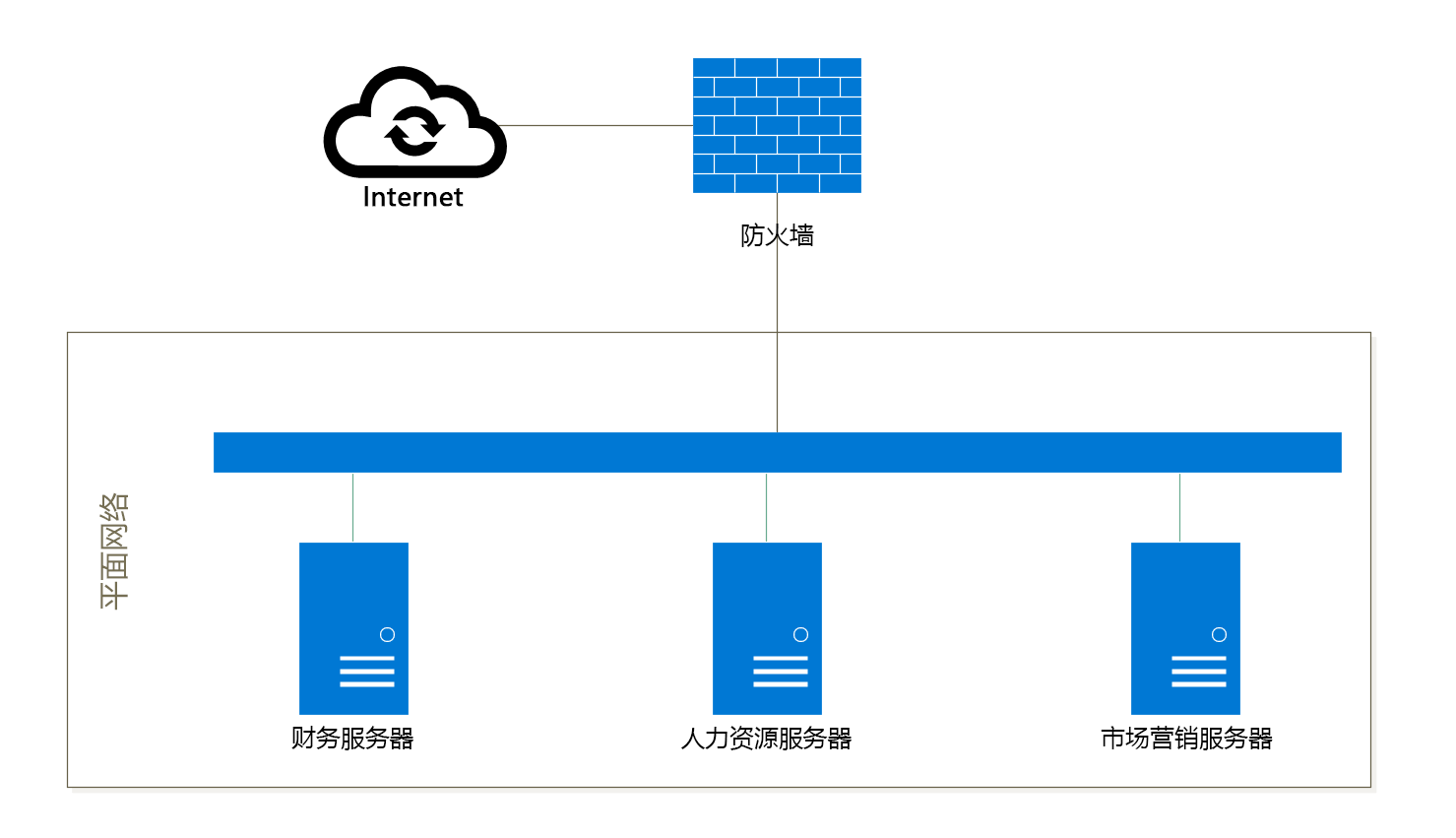

下图显示了平面网络的简化呈现。 当攻击者进入你的网络时,他们可以转到任何位置。

但是,使用分段法可以确保每个房间都有一个始终锁定的门,并且需要唯一的密钥才能解锁。 如果有人进入家中,他们可以访问的位置受到严重限制,需要更多精力和时间才能访问。

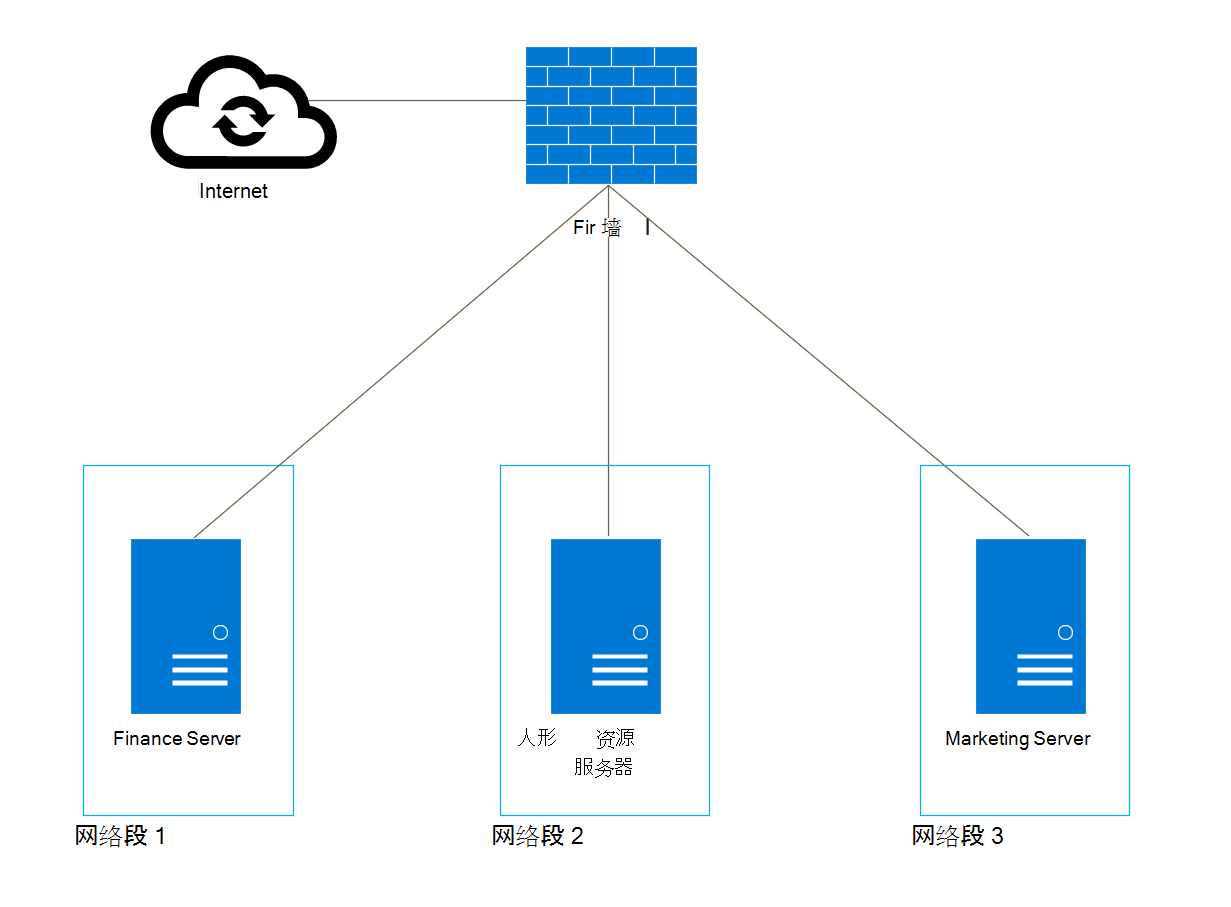

下图显示了分段网络的简化渲染。 网络犯罪者必须依次攻击每个段才能访问你的数据。

网络分段围绕关键操作或资产创建边界,方式与将财务团队置于自己的办公室的方式大致相同。 它通过确保即使网络被破坏,攻击者也无法访问分段区域,从而提高网络资产的完整性。

发生攻击时,此策略有助于防止网络犯罪者跨网络移动 – 称为横向移动,因为每个段都与“零信任”策略集成,并且不会在没有身份验证和授权的情况下授予访问权限。

实时威胁防护

随着网络攻击越来越复杂,需要使用威胁情报来帮助关联警告和威胁指示器,从而确定对攻击的响应的优先级。 若要实现此目的,需要部署复杂的软件工具,实时监视网络上和跨网络发生的所有活动。 这些工具依赖于网络中多个源的最新数据来确定流量是好是坏。

因此,可靠的威胁防护解决方案必须扫描所有查找恶意有效负载的流量,以及异常的设备和用户行为。

使用扩展检测和响应 (XDR) 工具对于提供必要的端到端可见性和自动响应来保护资产、修正威胁和支持调查至关重要。 典型的 XDR 解决方案使用威胁智能将每个活动分类为已知或未知恶意软件或有效操作。 XDR 还会监视用户活动—例如,用户登录事件—以了解用户的地理位置、他们通常访问的应用程序以及用于准确查明威胁的设备。

通常,威胁分为两大类: 已知攻击和未知攻击。

- 已知攻击 是以前由其他来源发现的那些攻击。 攻击通常具有唯一的指示器,从而能够识别它。 通过使威胁检测工具保持最新状态,将会发现这些攻击,并在它们造成任何损害之前缓解这些攻击。

- 未知攻击 是新威胁和攻击,与任何已知指示器都不匹配。 这些称为零时差漏洞。 威胁防护系统识别这些攻击的能力取决于它了解什么是正常的流量和行为,以及哪些不是。

使用这些工具可为安全团队提供检测、阻止和抵御内部和外部最严重攻击和风险所需的必要信息。

使用加密限制访问

数据是我们所做的一切的核心,无论是你所喜爱的人的照片,你的在线购物篮的内容,还是客户的财务记录。 网络提供了我们可以访问此数据的方法,但网络犯罪者也可能会滥用这些数据。

确保数据安全的最佳方式之一是确保数据已加密。 加密是向没有正确密钥对其进行解码的任何人无法理解地渲染消息的过程。

加密数据不仅适用于存储在设备上的数据,无论是本地、云中还是外部驱动器—称为静态数据—,还适用于通过网络发送的数据 (称为传输中的数据)。

将“零信任”策略应用于网络的关键目标之一是确保任何访问数据的应用对其进行加密。 还应考虑加密从本地网络移动到云或 Internet 的所有数据。 市场上有许多工具可以对用户设备和他们正在使用的应用程序以及数据源之间的所有通信进行无缝加密。 如果要开发自己的应用程序,则对传输中的所有数据进行加密至关重要。