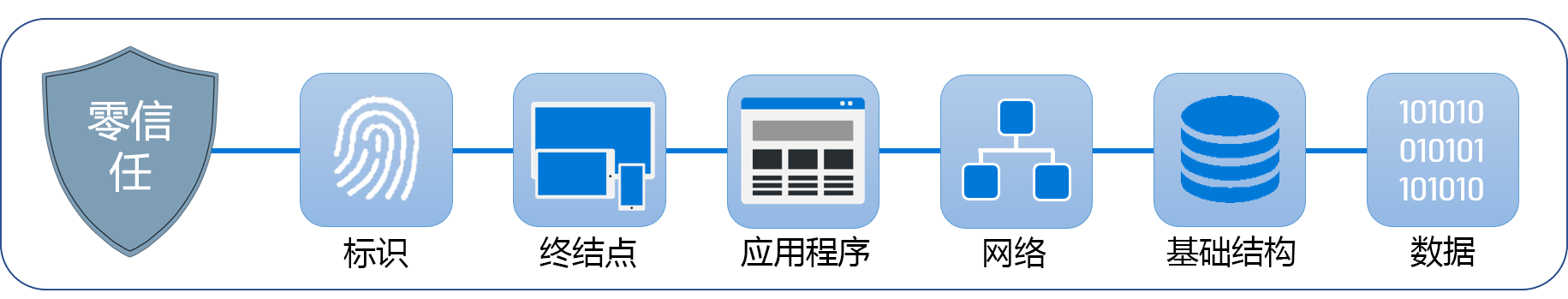

零信任安全模型

零信任是一种端到端安全策略,用于监视和控制六大安全支柱:标识、终结点、应用程序、网络、基础结构和数据。

零信任方法解决了由于数字环境不断发展而出现的安全问题。 如今,几乎每个组织都有移动、远程或混合员工、云应用程序、存储在不同环境中的数据以及从不同位置注册的设备。 如果没有可靠的安全模型,所有这些因素都可能会无意中导致重大安全漏洞。

在实践中,“信任没有人并验证一切”规则表明,在允许访问网络之前,每个请求、设备或用户都 不得 受信任,并且应被视为潜在威胁,直到通过强身份验证方法进行验证。 这也意味着 仅 允许用户和设备访问所需的特定应用程序或数据。

零信任原则

零信任安全框架遵循关键原则来提供多层防御:

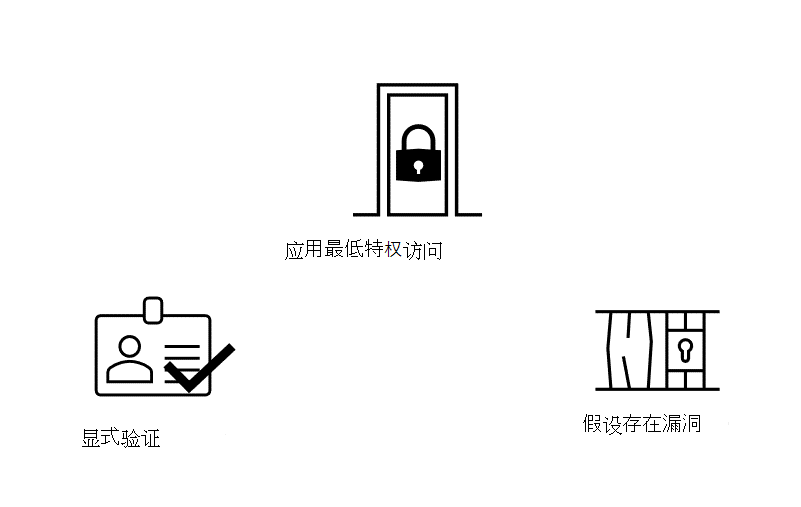

- 显式验证:零信任需要对尝试访问资源的每个用户和设备进行严格的标识验证。 使用零信任,用户和设备的身份验证是一个持续过程,通常在多个级别进行。 这可确保持续监视和验证 谁 可以访问 哪些内容。

- 使用最低权限访问:最低权限访问原则可确保通过实时 (JIT) 和 足够访问(JEA) 将用户访问降到最低。 这意味着仅在最短时间内向授权用户授予对特定任务的系统和应用程序的访问权限。

- 假设存在漏洞:此原则假定攻击者已在你的网络中,并且希望横向移动并获取详细信息。 它体现了“全部拒绝”方法,并使用实时监视针对已知行为评估每个请求,以限制和控制访问。 假定泄漏是一种思维模式,即创建必要的访问隔离,以小范围控制破坏,这样做会最大程度地降低对业务的影响。