简介

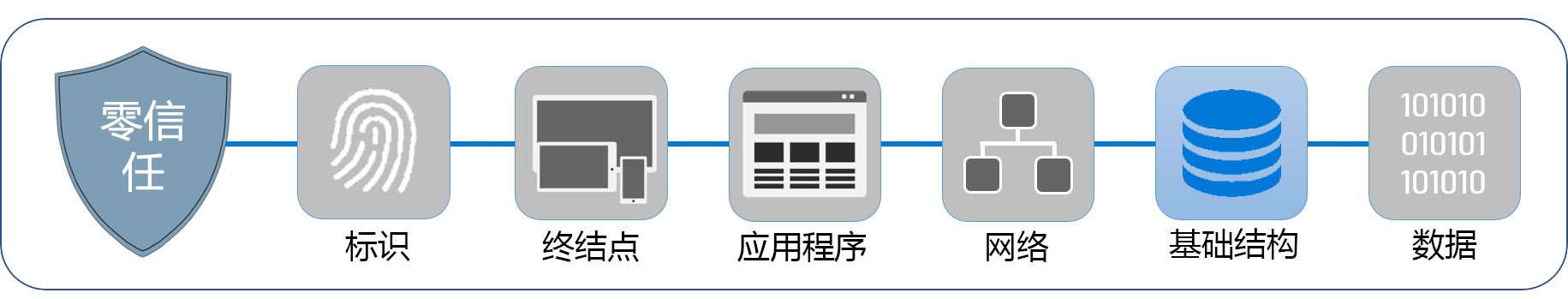

零信任体现显式验证、应用最小特权访问权限和始终假定泄露的原则。 在我们的零信任旅程中,我们现在正在研究基础结构。

基础结构(如空气)在我们周围无处不在。 但是,在大多数情况下,我们都不会过多地考虑它。 它就在那里。 对于组织来说,IT 基础结构涉及并绑定了零信任方法的几个方面。 无论是使用云服务器还是本地服务器,所有 IT 基础结构都涵盖组织运行所需的硬件、软件、网络和设施。 由于其覆盖面广,IT 基础结构往往更经常地成为网络罪犯的目标。

零信任方法通过使用监视和控制来发现漏洞和弱点,帮助你解决基础结构的安全威胁。 通过将零信任原则应用于配置管理,可确保基础结构的每个元素都与最新的修补程序和升级保持最新。 为基础结构应用零信任原则将使组织能够履行安全和合规性义务。

在这里,你将了解术语基础结构的含义,以及为什么它是关键威胁向量。 你将了解配置管理如何确保每个设备和终结点都以最佳性能运行,以及如何通过实时策略限制对关键服务的访问。