简介

实施“零信任”策略的第一步是验证和保护标识。 在“零信任”旅程中,标识控制和管理对关键数据和资源的访问。 此策略对定义的网络边界内一切安全的假设提出挑战。 在验证之前,不会信任任何用户、设备或应用程序。

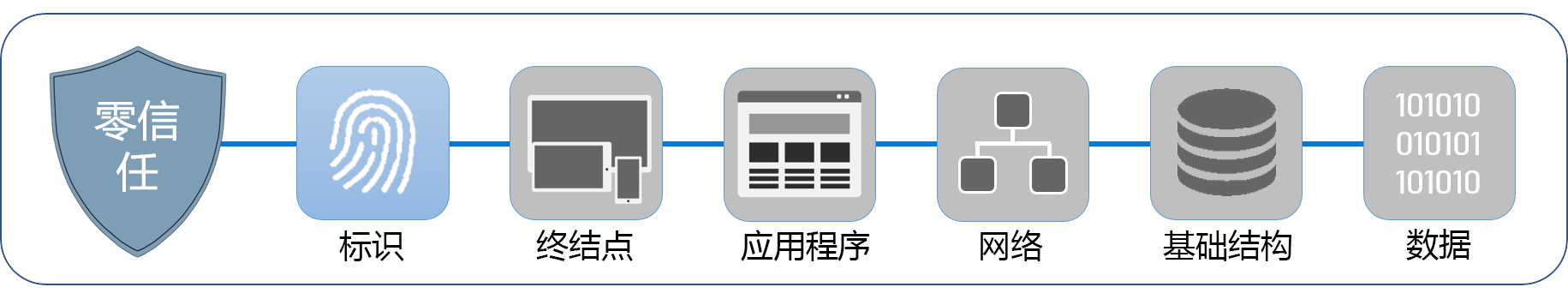

在本模块中,你将了解标识,这是“零信任”的六个组件中的第一个组件。 你将了解标识和访问管理的“零信任”方法,以及它对于安全和法规合规性的重要性。 必须记住“零信任”的关键原则 — 显式验证、应用最低权限访问权限,并始终假定违规。