简介

新式组织需要处理各种终结点,它们的数量比以往任何时候都要多。 它们都需要访问权限才能执行任务或使用户能够执行其日常工作。 随着最近远程工作量的增加,现在更需要终结点在需要时随时随地获得安全访问权限。

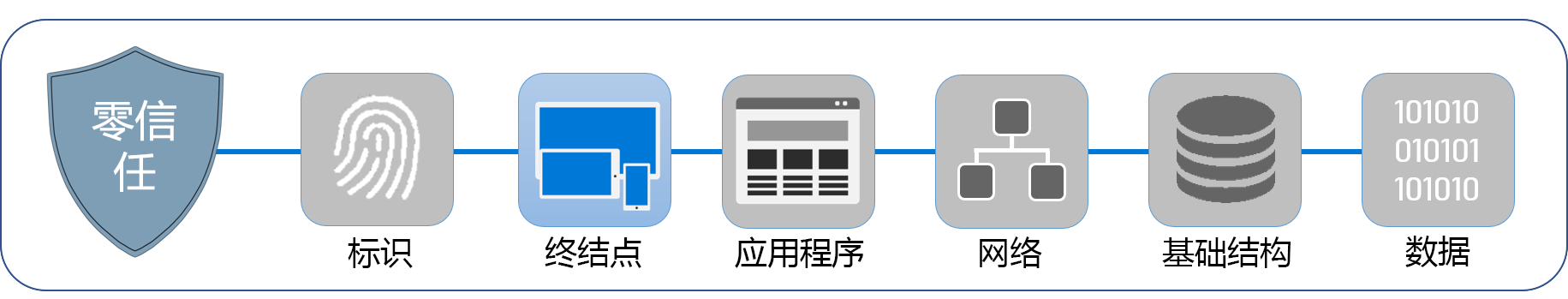

让我们看看零信任旅程中的终结点:

请记住,零信任需要遵守以下安全原则:

- 显式验证

- 使用最小特权

- 假定漏洞

若要保护组织及其用户,需要将这些原则应用于所有终结点。

首先,你将了解如何定义终结点,然后你将了解如何使用零信任方法来保护它们。