使用零信任保护云应用程序

为了安全地从云应用程序中受益,组织需要实现良好的平衡,从而能够访问应用,同时确保并保持充分的控制,以保护自己及其用户免受风险。 零信任框架使组织能够执行此操作。 使用零信任,可以:

- 应用技术来控制和发现阴影 IT。

- 确保应用使用相应的权限。

- 基于实时分析的见解限制访问。

- 监视应用中的异常行为。

- 控制用户操作。

- 验证安全配置选项。

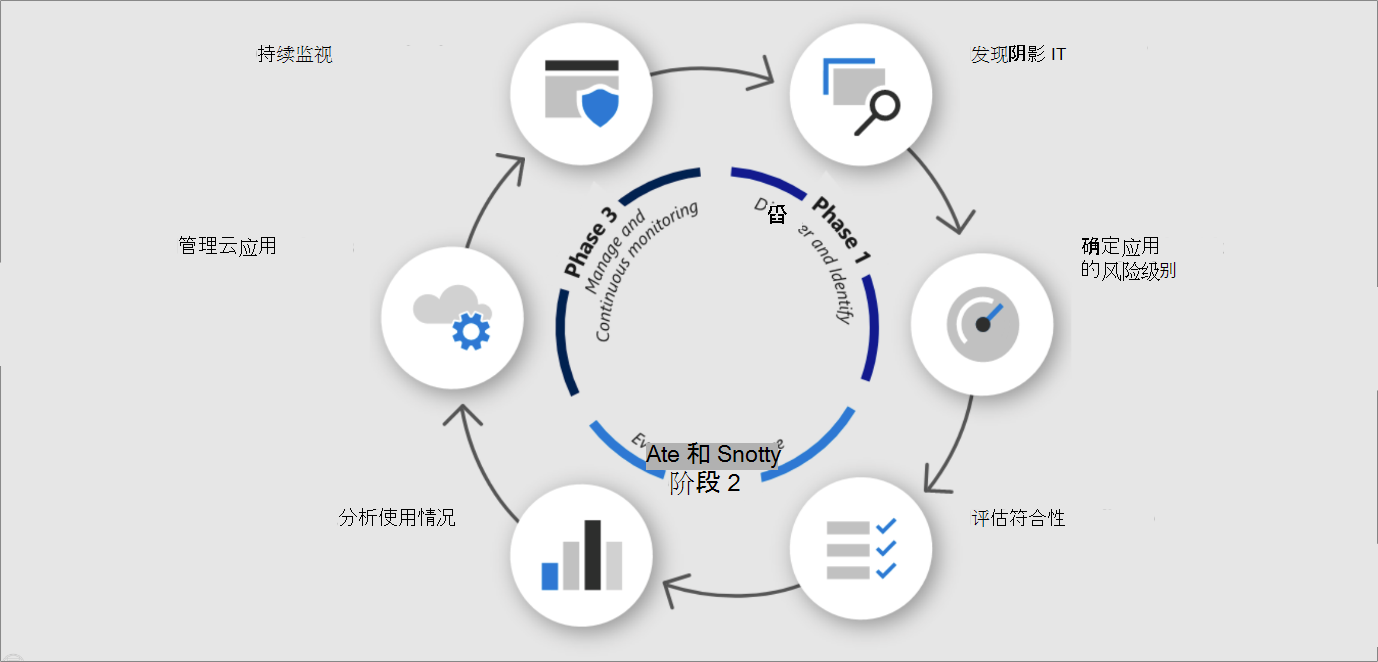

为了实现这些目标,组织可以使用持续保护流程。 零信任方法鼓励实施可靠且持续的保护流程。

此流程包含三个广泛的阶段:

- 发现并识别:发现阴影 IT 并识别风险级别。

- 评估和分析:评估应用的符合性并分析使用模式。

- 管理和持续监视:根据发现、评估和分析管理云应用,并继续监视应用。

为此,组织可以使用云应用发现工具来帮助你实现此过程。 这些工具将自动查找整个组织使用的云应用,并使你能够:

- 评估应用风险级别:例如,通过从 1 到 10 计算分数来表示应用的风险。

- 评估应用符合性:检查发现应用是否符合组织的合规性要求。

- 分析使用模式:了解个人如何使用应用,并了解高风险使用情况。

- 管理应用:强制实施治理操作,例如批准、审查或阻止应用。

这样,你的组织就可以自行发现并控制其人员使用所有影子 IT。

自动保护敏感信息和活动

为了保护敏感信息和活动,组织必须监视和控制其希望用户在云应用程序中的行为方式。 为此,可以创建各种策略,包括:

- 访问策略:控制对云应用用户登录的访问。 例如,使用基于角色的访问控制,仅根据用户的角色为用户提供所需的访问权限。

- 活动策略:监视应用中的特定用户活动。

- 文件策略:扫描云应用以获取特定文件、文件类型以及专有或个人信息等数据,然后将治理规则应用于这些文件。

可以使用云应用发现工具创建这些策略,以便检测可疑活动,并在云应用程序之间做出适当的响应。

组织还应启用对云应用访问权限的实时监视和控制。 然后,它可以对所有应用使用自适应访问控制。 例如,可以使用实时监视根据多个数据点(例如位置、设备和应用)在登录时动态调整和限制访问。 这使你能够实时停止泄漏和违规。

加强对网络威胁和恶意应用的保护

网络罪犯继续改进其攻击技术和工具,以破坏防御,并访问应用程序中的业务关键和个人信息。 为了加强对最新攻击和攻击工具的保护,组织应使用高级云应用安全功能,包括:

- 用户和实体行为分析 (UEBA):使用许多风险指示器(如 IP 地址、登录失败、来自非活动帐户的活动或可疑的管理员登录)评估行为并做出响应。

- 异常情况检测:检测和响应云应用中的异常活动。 例如,用户在以前从未执行过此操作时,会突然将 500 GB 的数据上传到云存储应用。

- 恶意软件保护:在所有应用中使用最新信息检测恶意软件。 例如,检测与新类型的恶意软件关联的活动,此类恶意软件将关键数据扣押以索要赎金。

- 自动调查和修正:自动调查和修正安全警报。 或允许安全管理员在自动调查后修正特定类型的安全警报。

你的组织可以使用这些和其他功能来持续保护自己免受不断变化的环境威胁。