简介

如今,我们在个人生活和工作中比以往更依赖于云应用程序。 组织的典型成员使用许多不同的云应用程序来执行其日常任务。 例如,他们可能使用单独的应用来检查电子邮件、发送消息和拨打电话。 用户现在可以在一台设备 (如笔记本电脑) 上运行应用,然后在其他设备 (如智能手机) 上运行同一应用,然后从上次离开的位置继续操作。

但是,这意味着,如果单个应用遭到入侵,设备、用户和整个组织可能会面临风险。 这就是为什么无论其用途或范围如何,保护所有云应用都至关重要。

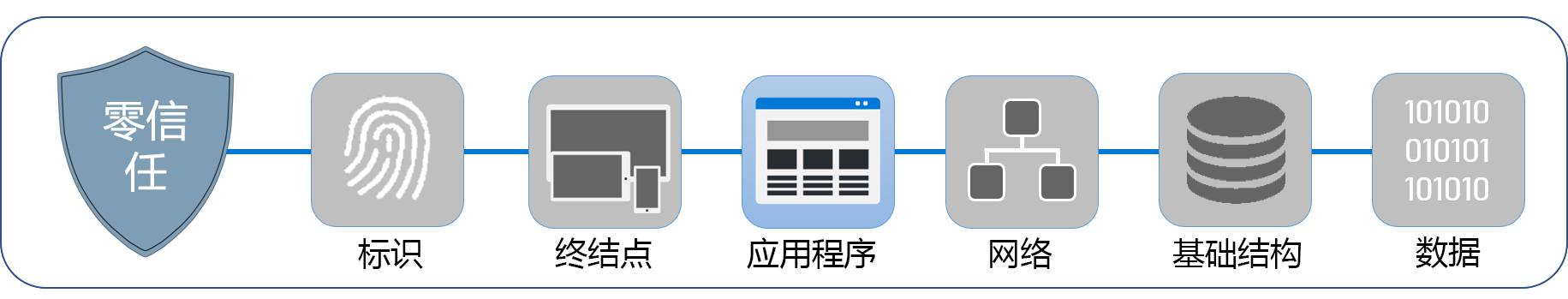

让我们看看“零信任”旅程中的应用程序。

请记住,“零信任”要求你应用以下安全原则:

- 显式验证

- 使用最小特权

- 假定漏洞

为了保护组织及其用户,所有应用都必须遵守这些原则。

在本模块中,你将了解云应用程序,并了解影子 IT 的概念及其影响。 还将了解如何使用“零信任”方法来保护应用程序。