介绍 Microsoft Defender XDR 中的 Copilot

Microsoft 安全 Copilot 嵌入在 Microsoft Defender XDR 中,可支持安全团队快速高效地调查和响应事件。 Microsoft Copilot for Microsoft Defender XDR 支持以下功能。

- 汇总事件

- 引导式响应

- 脚本分析

- 自然语言到 KQL 查询

- 事件报告

- 分析 文件

- 设备摘要

所有这些功能中也有一些常见选项,包括提供有关提示响应的反馈以及无缝迁移到独立体验的功能。

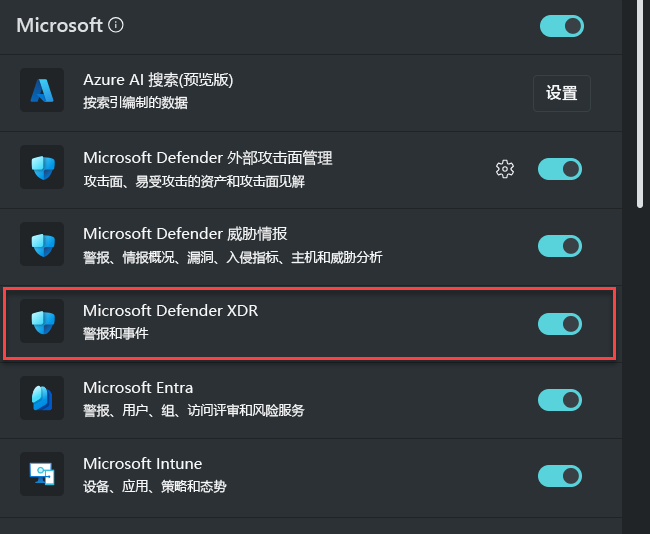

如介绍单元中所述,在嵌入式体验中,Copilot 能够直接调用产品特定的功能,从而提供处理效率。 也就是说,为了确保访问这些 Microsoft Security Copilot 功能,需要启用 Microsoft Defender XDR 插件,并且此操作是通过独立体验完成的。 要了解详细信息,请参阅介绍 Microsoft Security Copilot 独立体验中提供的功能。

汇总事件

若要立即了解某个事件,可以使用 Microsoft Defender XDR 中的 Microsoft Copilot 来让其对该事件进行汇总。 Copilot 会创建攻击概述,其中包含重要信息,供你了解攻击中发生的情况、涉及哪些资产以及攻击的时间线。 当你导航到事件的页面时,Copilot 会自动创建摘要。

系统可将最多包含 100 个警报的事件汇总为一个事件摘要。 事件摘要(具体取决于数据的可用性)包括以下内容:

- 攻击的起始时间和日期。

- 攻击的起始实体或资产。

- 关于攻击如何展开的时间线摘要。

- 攻击所涉及的资产。

- 入侵的指示信号 (IOC)。

- 所涉威胁行动者的姓名。

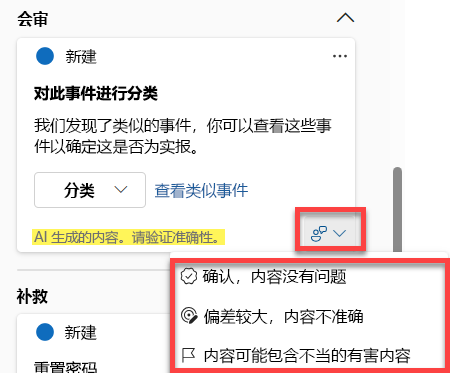

引导式响应

Microsoft Defender XDR 中的 Copilot 使用 AI 和机器学习功能来将事件上下文化并通过以前的调查进行学习,以生成适当的响应操作,这些操作将显示为引导式响应。 借助 Copilot 的引导式响应功能,各级事件响应团队可自信并快速地采取响应操作,以轻松解决事件。

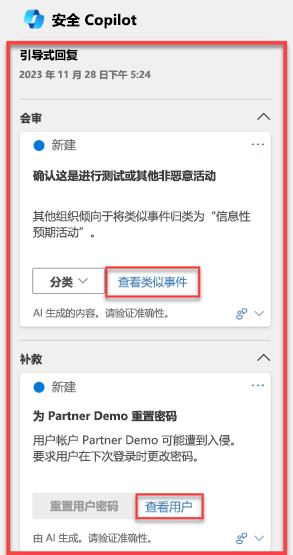

引导式响应推荐以下类别的操作:

- 会审 - 包括将事件分类为信息性、真正或误报的建议

- 包含 - 包括用于包含事件的建议操作

- 调查 - 包括进一步调查的建议操作

- 修正 - 包括建议的响应操作,以应用于事件中涉及的特定实体

每个卡片都包含有关建议操作的信息,包括建议操作的原因和类似的事件等。 例如,当组织中存在类似于当前事件的其他事件时,将会提供“查看类似的事件”操作。 事件响应团队还可以查看用户信息以执行修正操作,例如重置密码。

并非所有事件/警报都会提供引导式响应。 引导式响应适用于网络钓鱼、业务电子邮件泄露和勒索软件等事件类型。

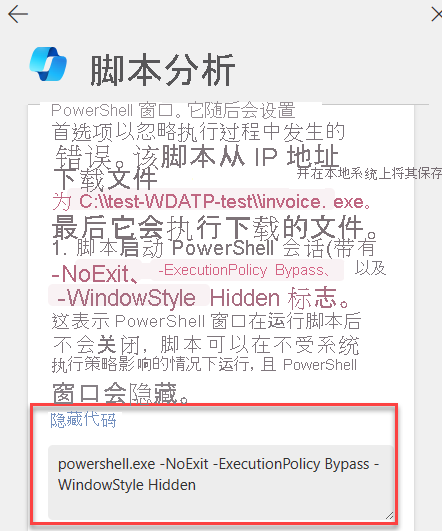

分析脚本和代码

大多数复杂的攻击(如勒索软件)都通过多种方式逃避检测,包括使用脚本和 PowerShell。 此外,这些脚本通常被模糊处理,这增加了检测和分析的复杂性。 安全运营团队需要快速分析脚本和代码以了解其功能,并采取适当的缓解措施,以防止攻击在网络中进一步发展。

Microsoft Defender XDR 中的 Copilot 的脚本分析功能为安全团队提供了在不使用外部工具的情况下检查脚本和代码的额外功能。 此功能还降低了分析的复杂性,因此最大限度地减少了挑战,并允许安全团队快速评估脚本并将其识别为恶意或良性脚本。

对于由脚本或代码组成的时间线条目,可以在事件内的警报时间线中访问脚本分析功能。 在下图中,时间线显示了 powershell.exe 条目。

注意

脚本分析函数正在不断开发中。 我们正在评估除 PowerShell、批处理和 bash 之外的语言的脚本分析。

Copilot 会分析脚本,并在脚本分析卡片中显示结果。 用户可以选择“显示代码”以查看与分析相关的特定代码行。 若要隐藏代码,用户只需选择“隐藏代码”。

生成 KQL 查询

Microsoft Defender XDR 中的 Copilot 在高级搜寻中提供了查询助手功能。

尚不熟悉或尚未了解 KQL 的威胁搜寻者或安全分析师可以用自然语言提出请求或问题(例如,“获取涉及用户 admin123 的所有警报”)。 然后,Copilot 会使用高级搜寻数据架构生成一个与该请求相对应的 KQL 查询。

此功能减少了从头开始编写搜寻查询所需的时间,让威胁搜寻者和安全分析师可以专注于搜寻和调查威胁。

若要访问 KQL 查询助手的自然语言,有权访问 Copilot 的用户需从 Defender XDR 门户的左侧导航窗格中选择高级搜寻。

借助提示栏,用户可以用自然语言请求进行威胁搜寻查询,例如“给我提供过去 10 分钟内登录过的所有设备”。

然后,用户可以通过选择“添加并运行”来选择运行该查询。 然后,生成的查询将在查询编辑器中显示为最后一个查询。 若要进行进一步调整,请选择“添加到编辑器”。

运行生成的查询的选项也可以通过设置图标自动设置。

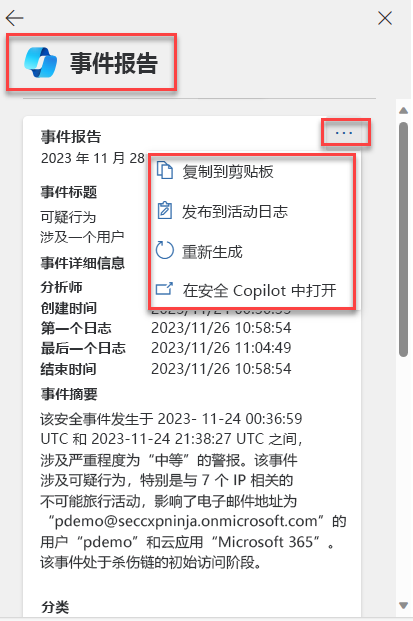

创建事件报告

全面、清晰的事件报告是安全团队和安全运营管理团队的重要参考。 但是,对于安全运营团队而言,编写包含重要详细信息的全面报告可能耗时颇多,因为这涉及从多个来源收集、组织和汇总事件信息。 现在,安全团队可以在门户中即刻创建内容广泛的事件报告。

利用 Copilot 中的 AI 支持的数据处理,安全团队只需单击一下 Microsoft Defender XDR 中的按钮即可迅速创建事件报告。

虽然事件摘要概述了一个事件及其发生方式,但事件报告合并了来自 Microsoft Sentinel 和 Microsoft Defender XDR 中各种数据源的事件信息。 事件报告还包括所有分析师驱动的步骤和自动化操作、参与响应的分析师以及分析师的评论。

Copilot 会创建包含以下信息的事件报告:

- 主要事件管理操作的时间戳,包括:

- 事件创建和关闭

- 在事件中捕获的第一个和最后一个日志,无论该日志是分析师驱动的还是自动化的

- 参与事件响应的分析师。

- 事件分类,包括分析师对事件评估和分类方式的评论。

- 分析师采取且在事件日志中注明的调查操作

- 已执行的修正操作,包括:

- 分析师采取且在事件日志中注明的手动操作

- 系统采取的自动化操作,包括运行的 Microsoft Sentinel Playbook 和采取的 Microsoft Defender XDR 操作

- 跟进分析师在事件日志中指出的操作,例如建议、待解决问题或后续步骤等。

若要创建事件报告,用户需选择事件页面右上角的“生成事件报告”或“Copilot”窗格中的图标。

生成的报告取决于 Microsoft Defender XDR 和 Microsoft Sentinel 提供的事件信息。 通过选择事件报告卡片上的省略号,用户可以将报告复制到剪贴板、发布到活动日志、重新生成报告或选择在 Copilot 独立体验中打开报告。

分析文件

复杂的攻击通常使用模仿合法文件或系统文件的文件来规避检测。 借助 Microsoft Defender XDR 中的 Copilot,安全团队能够通过 AI 支持的文件分析功能快速识别恶意和可疑文件。

可以通过多种方法访问特定文件的详细配置文件页面。 例如,可以使用搜索功能,可以从事件的证据和响应选项卡中选择文件,或使用“事件”图。

在此示例中,你将通过包含受影响文件的事件的事件图导航到文件。 事件图会显示攻击的完整范围、攻击在一段时间内通过网络的传播方式、启动位置以及攻击者的攻击范围。

从事件图中,选择文件将显示用于查看文件的选项。 选择视图文件会在列出受影响文件的屏幕右侧打开一个面板。 选择任何文件都会显示文件详细信息的概述和用于分析文件的选项。 选择“分析”将打开 Copilot 文件分析。

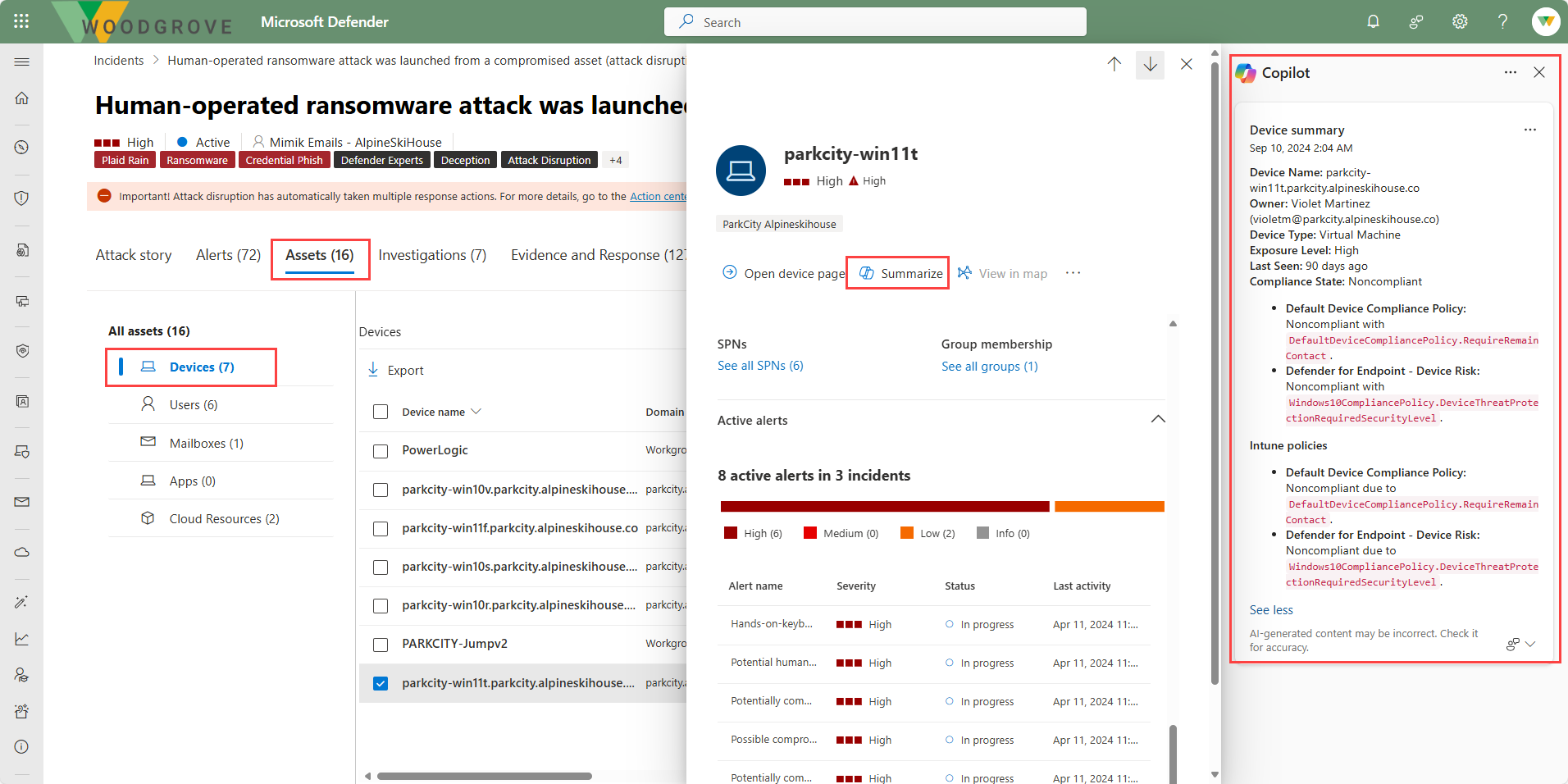

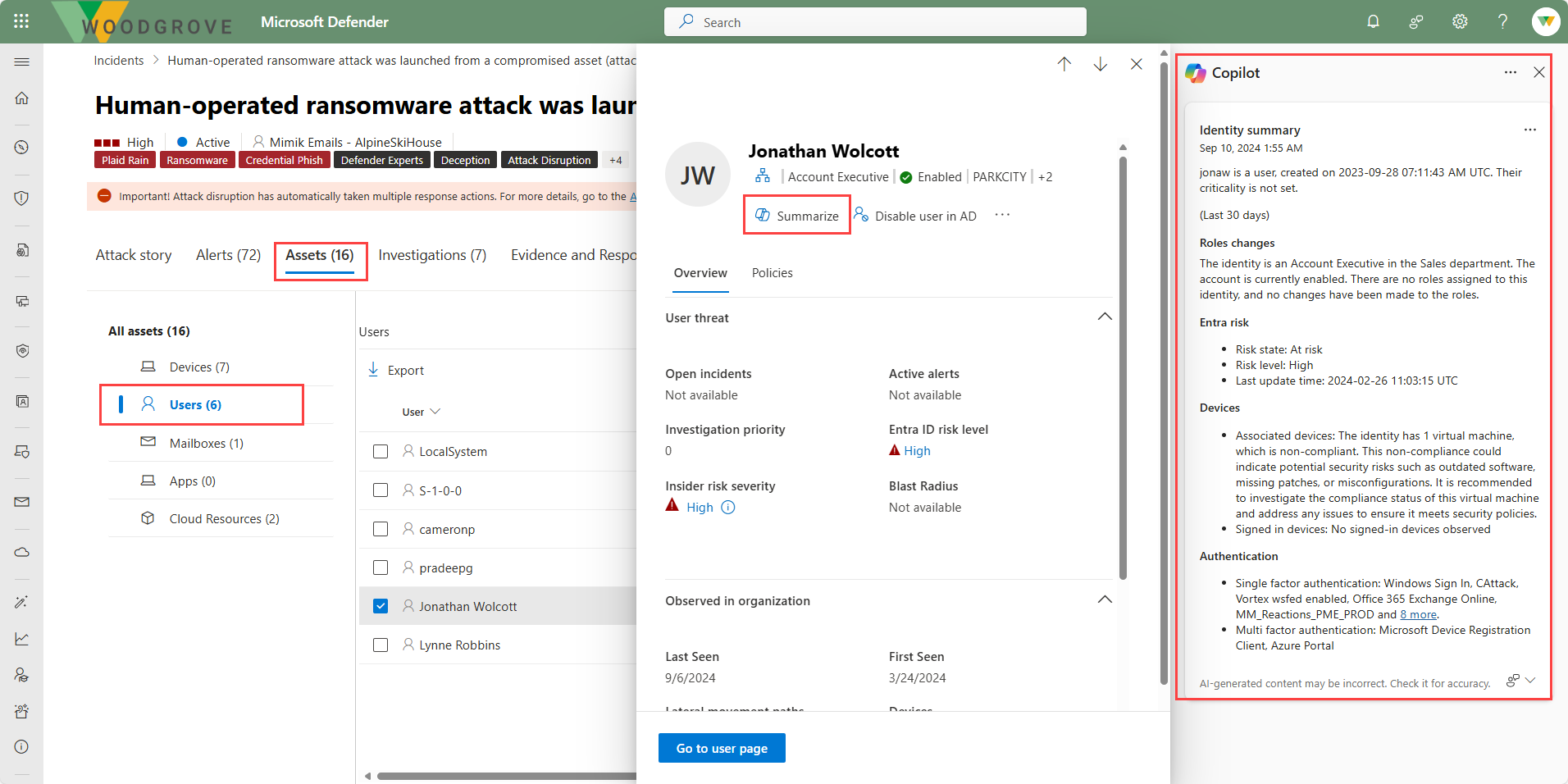

汇总设备和标识

使用 Defender 中的 Copilot 设备摘要功能,安全团队能够了解设备的安全状况、易受攻击的软件信息和任何异常行为。 安全分析师可以使用设备的摘要来加快对事件和警报的调查。

可通过多种方式访问设备摘要。 在此示例中,逆境通过“事件资产”页导航到设备摘要。 选择事件的“资产”选项卡将显示所有资产。 在左侧导航面板中,选择“设备”,然后选择特定的设备名称。 从右侧打开的概述页中,可以选择 Copilot。

同样,Microsoft Defender XDR 中的 Copilot 可以汇总标识。

关键功能中的常见功能

在适用于 Microsoft Defender XDR 的 Copilot 功能中,可以使用一些常见选项。

提供反馈

与独立体验一样,嵌入式体验为用户提供了一种机制,供其就 AI 生成的响应的准确度提供反馈。 对于任何 AI 生成的内容,可以选择内容窗口右下角的反馈提示,然后从可用选项中进行选择。

移动到独立体验

作为使用 Microsoft Defender XDR 的分析师,你可能在 Defender XDR 中花费大量时间,因此嵌入式体验是开始安全调查的绝佳位置。 根据所了解的内容,你可能会确定需要进行更深入的调查。 在这种情况下,你可以轻松过渡到独立体验,以进行更详细的跨产品调查,从而利用为角色启用的所有 Copilot 功能。

对于通过嵌入体验生成的内容,可以轻松转换到独立体验。 若要转到独立体验,请选择生成的内容窗口中的省略号,然后选择“在 Security Copilot 中打开”。