配置条件访问

条件访问是一项功能,可定义用户可连接到 Azure 订阅和访问服务的条件。 条件访问提供了额外的安全层,它可与身份验证结合来增强对网络的安全访问。

最简单地讲,条件访问策略是一些 if-then 语句:如果用户想要访问某个资源,则必须完成某个操作。 例如,如果数据工程师希望访问 Azure Synapse Analytics 中的服务,条件访问策略可能会要求他们执行额外的多重身份验证 (MFA) 步骤,完成身份验证后再进入服务

条件访问策略根据信号来确定是否应先应用条件访问。 常见信号包括:

- 用户或组成员身份名称

- IP 地址信息

- 设备平台或类型

- 应用程序访问请求

- 实时风险和计算风险检测

- Microsoft Cloud App Security (MCAS)

然后,可根据这些信号选择阻止访问。 替代方法是,可授予访问权限,同时要求用户执行额外操作,包括:

- 进行多重身份验证

- 使用特定设备进行连接

考虑到可能存储的数据量,Azure Synapse Analytics 专用 SQL 池支持条件访问,以便为数据提供保护。 它确实要求将 Azure Synapse Analytics 配置为支持 Microsoft Entra ID,如果你选择了多重身份验证,则你使用的工具也要支持此服务。

若要配置条件访问,可执行以下步骤:

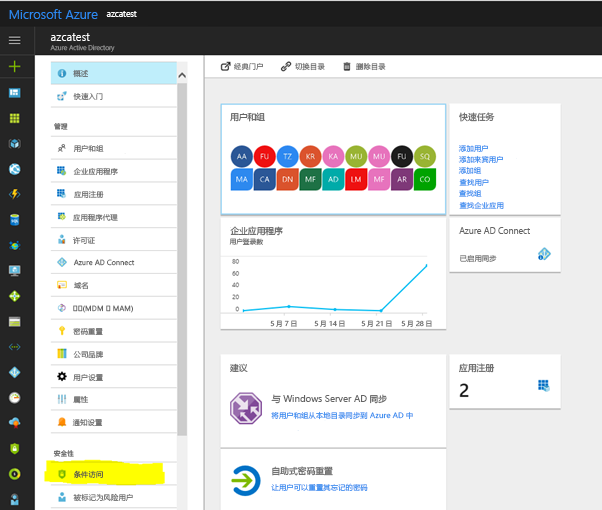

登录到 Azure 门户,选择“Microsoft Entra ID”,然后选择“条件访问”。

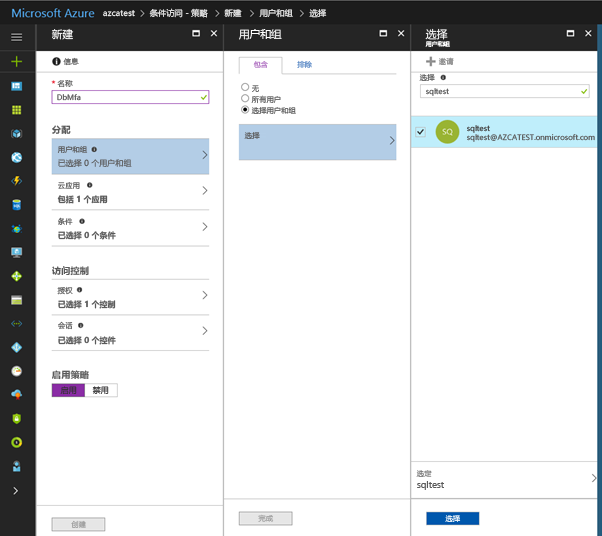

在“条件性访问策略”边栏选项卡中,单击“新建策略”,提供一个名称,然后单击“配置规则”。

在“分配”下,选择“用户和组”,勾选“选择用户和组”,然后选择用于条件访问的用户和组。 单击“选择”,然后单击“完成”应用所选内容。

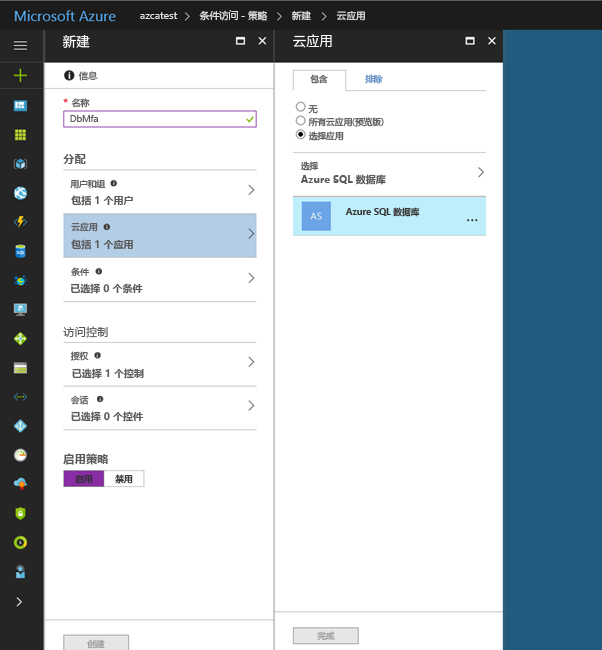

选择“云应用”,单击“选择应用”。 此时将显示可用于条件访问的所有应用。 选择“Azure SQL 数据库”,单击底部的“选择”,然后单击“完成”。

如果下面 3 个屏幕截图中均未列出“Azure SQL 数据库”,请完成以下步骤:

- 通过 Microsoft Entra 管理员帐户使用 SSMS 连接到 Azure SQL 数据库中的数据库。

- 执行 CREATE USER [user@yourtenant.com] FROM EXTERNAL PROVIDER。

- 登录 Microsoft Entra ID,并验证 Azure SQL 数据库、SQL 托管实例或 Azure Synapse 是否在 Microsoft Entra 实例中的应用程序中列出。

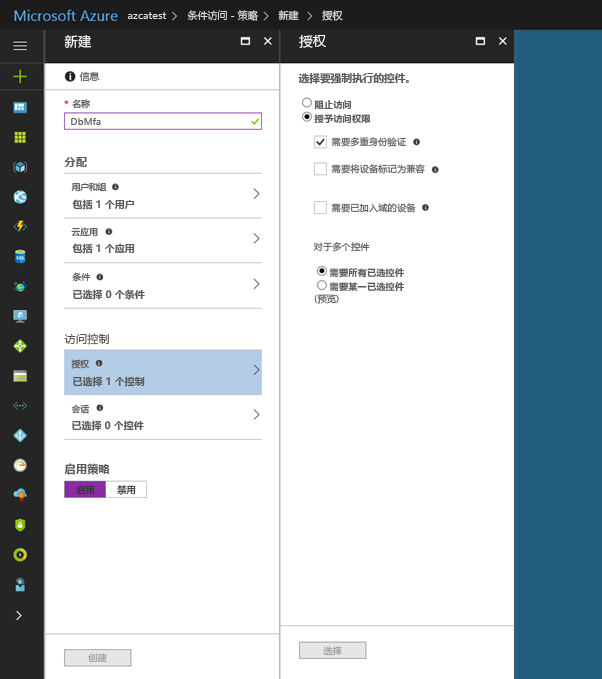

选择“访问控制”,选择“授予”,然后勾选要应用的策略。 对于此示例,我们选择“需要多重身份验证”。