生成威胁情报报表

会审和调查安全警报可能会非常耗时,即使对于技术高超的安全分析员也是如此。 对于许多安全分析员而言,很难知道从何处着手。

Defender for Cloud 使用分析来连接不同安全警报之间的信息。 使用这些连接,Defender for Cloud 可以提供攻击活动及其相关警报的单一视图,以帮助你了解攻击者的操作和受影响的资源。

事件显示在“安全警报”页上。 选择事件以查看相关警报并获取详细信息。

在 Defender for Cloud 的“概述”页面中,选择“安全警报”磁贴。 此时会列出事件和警报。 请注意,安全事件与安全警报的图标不同。

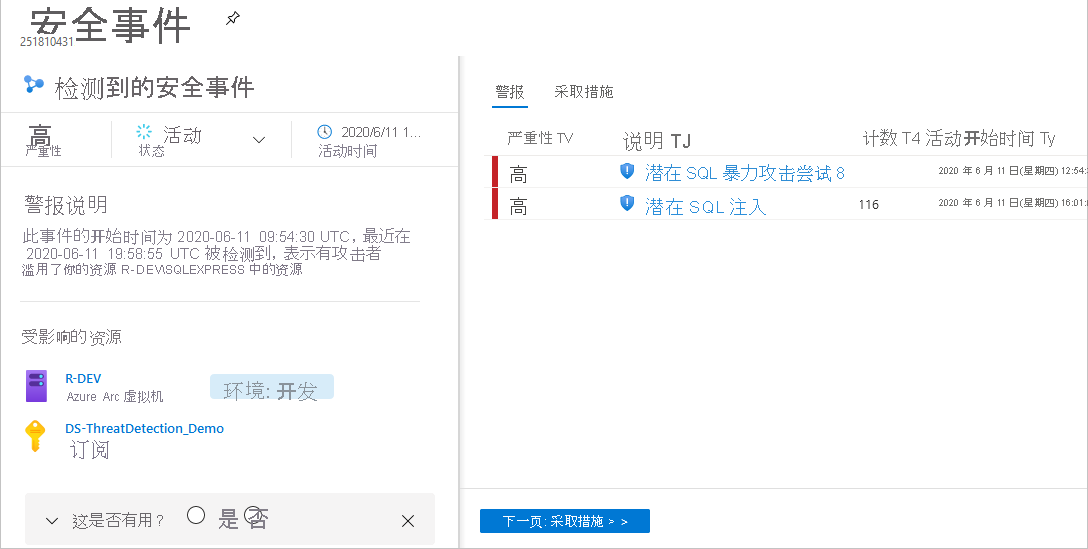

若要查看详细信息,请选择某个事件。 “安全事件”页显示更多详细信息。

“安全事件”页的左窗格显示有关安全事件的大致信息:标题、严重性、状态、活动时间、说明以及受影响的资源。 在受影响的资源旁边,可以看到相关的 Azure 标记。 在调查警报时,可以使用这些标记来推断资源的组织环境。

右窗格包含“警报”选项卡,其中包含与此事件相关联的安全警报。

若要切换到“执行操作”选项卡,请选择该选项卡或右窗格底部的按钮。 使用此选项卡执行更多操作,例如:

缓解威胁 - 为此安全事件提供手动修正步骤

防范未来的攻击 - 提供安全建议,帮助减少攻击面、提高安全状况和防范未来的攻击

触发自动响应 - 提供触发逻辑应用以响应此安全事件的选项

抑制类似的警报 - 如果警报与组织无关,则提供可抑制具有类似特征的未来警报的选项

若要修正事件中的威胁,请按照每个警报提供的修正步骤操作。

生成威胁情报报表

Defender for Cloud 威胁防护的工作原理是监视来自 Azure 资源、网络和连接的合作伙伴解决方案的安全信息。 分析该信息(通常需将多个来源的信息关联起来)即可确定威胁。

当 Defender for Cloud 识别到威胁时,它将触发安全警报,其中包含有关事件的详细信息,包括修正建议。 为帮助事件响应团队调查并修正威胁,Defender for Cloud 提供威胁情报报告,其中包含有关已检测到的威胁的信息。 该报告包含如下所示的信息:

攻击者的身份或关联项(如果此信息可用)

攻击者的目标

当前和历史攻击活动(如果此信息可用)

攻击者的策略、工具和过程

相关危害指标 (IoC),例如 URL 和文件哈希

受害者研究,即研究行业和地理普遍性,帮助确定 Azure 资源有无风险

缓解计划和修复信息

Defender for Cloud 有三种类型的威胁报告,可因攻击而异。 可用报告有:

活动组报告:深入分析攻击者、其目标和策略。

活动报告:重点提供特定攻击活动的详细信息。

威胁摘要报告:包含前两个报告中的所有项目。

在事件响应过程中,这种类型的信息很有用,该过程包括进行调查以了解攻击来源、攻击者动机以及可以执行什么操作来防止将来出现此问题。

访问威胁情报报告

生成报告的步骤:

从 Defender for Cloud 的边栏,打开“安全警报”页。

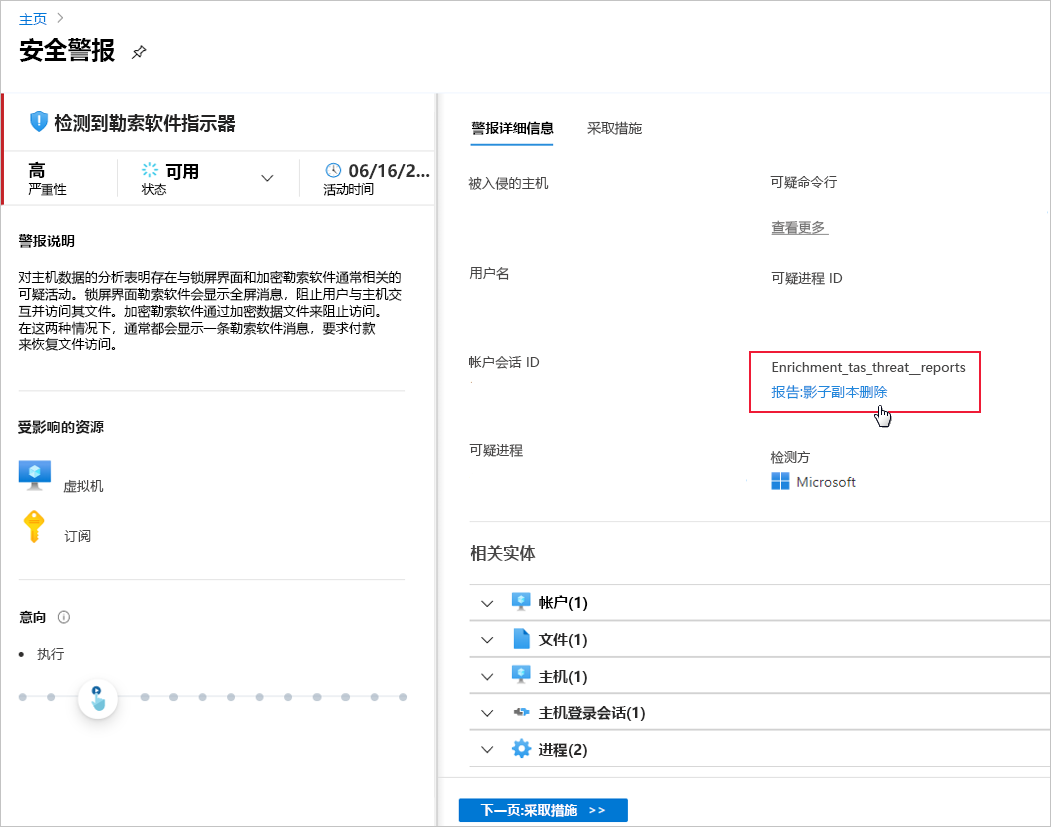

选择警报。 此时将打开警报详细信息页面,其中包含有关警报的更多详细信息。 下面是“检测到勒索软件痕迹”警报详细信息页面。

选择指向报告的链接,随机将在默认浏览器中打开 PDF。