监视和可视化数据

Microsoft Sentinel 日志使你能够访问从安全连接器收集的各种日志。 Microsoft Sentinel 从其集成连接器收集这些日志,并将它们存储在 Azure Log Analytics 工作区中。

Log Analytics 工作区

Log Analytics 工作区是存储数据和配置信息的存储库。 可创建查询来筛选重要信息,然后再使用这些信息创建分析规则并检测威胁。 例如,可使用 Microsoft Sentinel 日志来搜索多个源中的数据、聚合大型数据集以及执行复杂操作来找出潜在的安全威胁和漏洞。

浏览 Microsoft Sentinel 日志页

可在“Microsoft Sentinel 日志”页面中搜索特定日志。 可通过在 Microsoft Sentinel 的导航窗格中选择“日志”来查看此页面。

“日志”页包含以下主要部分:

- 页面页眉包含指向“查询”、设置和帮助部分的链接。

- “表”窗格显示从表中的日志收集的数据,每个表包含多个列。

- 可在查询窗格中编写自己的查询表达式。

- 查询结果窗格将显示查询的结果。

查询

当在页眉中选择“查询”链接时,将打开一个新窗口,可在其中从一些预定义的示例查询中进行选择。 从“查询”下拉菜单中,可根据以下内容筛选这些查询:

- Category

- 查询类型

- 资源类型

- 解决方案

- 主题

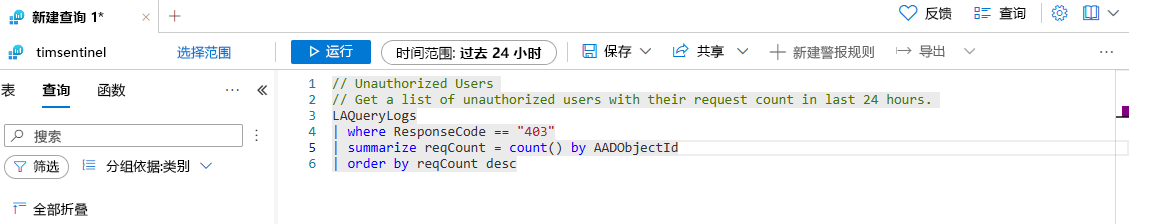

选择“运行”启动预定义的查询。 此操作将你重定向到查询窗格。 可以观察查询结构和结果。 若要解决 Contoso 对未经授权的用户的担忧,请运行预定义查询“未经授权的用户”。

查询资源管理器

使用查询资源管理器访问以前保存的查询。 还可访问某些“解决方案查询”,这些查询主要用于筛选可用于筛选数据的最常见查询。 在“解决方案查询”列表中,可运行查询或通过选择星号在收藏夹部分中组织查询。

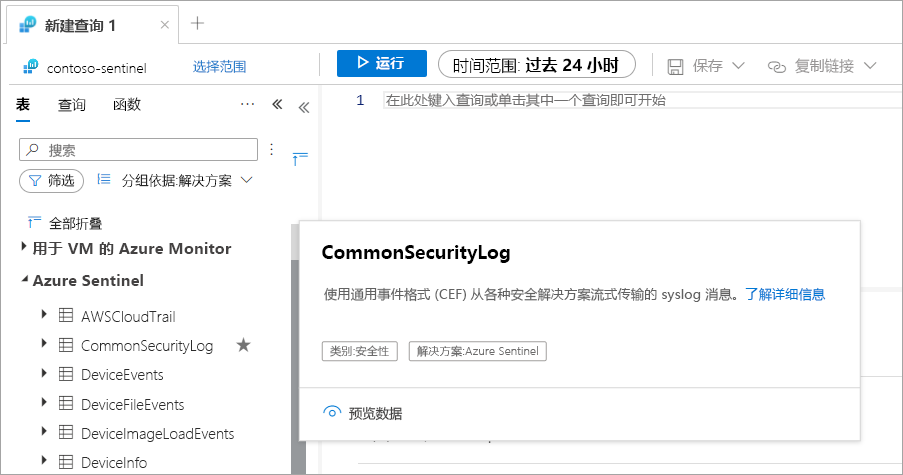

“表”窗格

“表”窗格将不同解决方案中的日志分组到表中。 可展开解决方案组并观察收集的所有日志。 还可以从“表”窗格中选择其中一个日志。 可以预览数据或将该日志添加到“收藏夹”部分。

以下屏幕截图显示在 Microsoft Sentinel 解决方案中收集的日志。

“查询”窗格

使用“查询”窗格创建查询,使其基于你提供的表达式检索数据。 “查询”窗格通过提供建议并自动填充查询的预期元素来帮助你编写准确的查询。

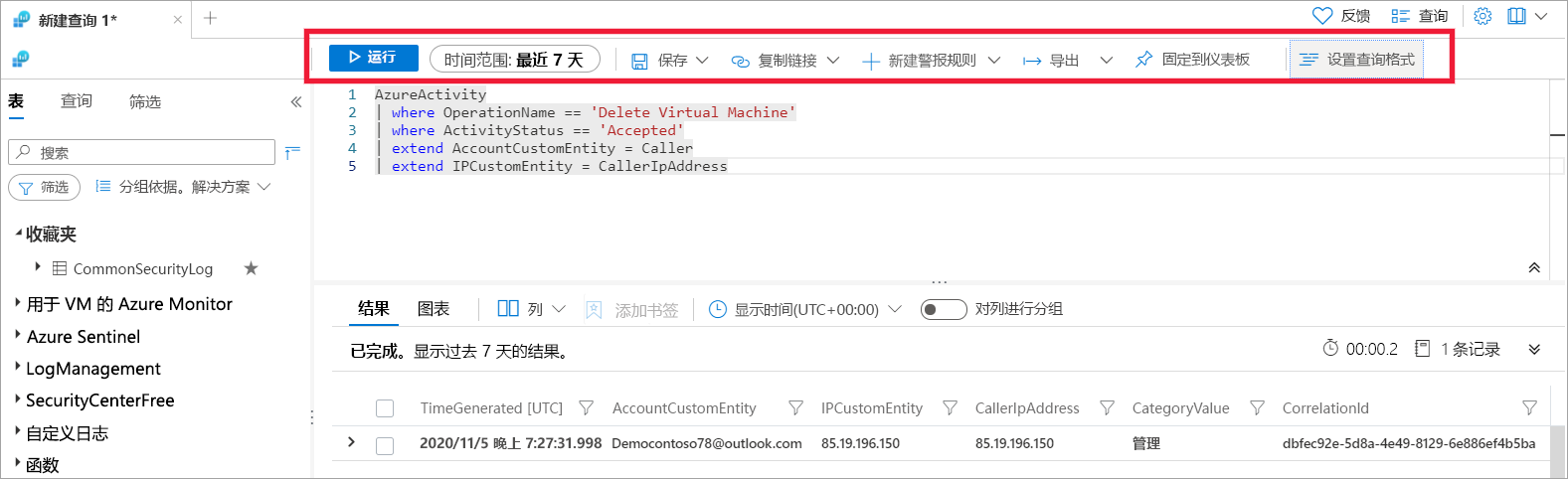

利用 Kusto 查询语言 (KQL) 的功能编写从日志中检索数据的查询。 下面的示例演示如何在查询中使用 KQL 代码来识别已删除的虚拟机。

AzureActivity

| where OperationName == 'Delete Virtual Machine'

| where ActivityStatus == 'Accepted'

| extend AccountCustomEntity = Caller

| extend IPCustomEntity = CallerIpAddress

标题工具栏

标题工具栏提供与查询的额外交互,如以下屏幕截图所示。

通过选择“保存”,从“查询”窗格保存查询。 此操作会打开一个新窗口,系统将提示你输入已保存的查询和类别的名称。 保存的查询将显示在查询资源管理器中。

在“时间范围”字段中,可提供其他时间来更改要显示查询结果的时间范围。

为查询创建链接,并通过选择“复制查询链接”与其他团队成员共享。 还可以复制查询文本。

从“查询”窗格的标题工具栏中,可创建“新的 Azure Monitor 警报”或“新的 Microsoft Sentinel 警报”。 如果你选择创建新的 Microsoft Sentinel 警报,将会定向到创建分析规则的后续步骤。

将查询导出为以下格式之一:

- 导出到 CSV。 将显示和隐藏的所有列导出到可使用 Microsoft Excel 打开的 CSV 文件中。

- 导出到 CSV - 显示的列。 仅导出查询结果窗口中显示的列。

- 导出到 Power BI (M 查询)。 创建和下载可使用 Microsoft Power BI 应用程序打开的 PowerBIQuery.txt 文件。

可将查询结果固定到专用或共享仪表板中,以便快速查看查询结果。

可使用标题工具栏上的“格式查询”,使查询更具可读性。

注意

仅当查询表达式在查询结果部分中生成数据时,才可导出或固定查询。

查询结果

在“结果”下,可查看查询结果。 还可使用图表显示结果,或隐藏和显示其他列来筛选查询结果。