允许 Azure 虚拟桌面的出站网络访问

规划 Azure 防火墙部署以保护 Azure 虚拟桌面等工作负载时,需要知道为了允许适当的网络流量,应部署哪些规则。

回想一下会计公司的示例,Azure 虚拟桌面环境中不能有任何未经授权的网络流量。 你想要使用 Azure 防火墙来限制 Azure 虚拟桌面的出站网络流量。

要使 Azure 虚拟桌面正常工作,主机池需要对 Azure 虚拟桌面服务进行出站 Internet 访问。 主机池可能还需要为用户提供出站 Internet 访问。

创建防火墙规则

为了允许适当的 Azure 虚拟桌面网络流量,需要创建应用程序和网络防火墙规则。 你需要允许主机池对 Azure 虚拟桌面和支持服务进行出站网络访问。 视组织的需求而定,你可能想要为最终用户启用安全的出站 Internet 访问。

配置应用程序规则

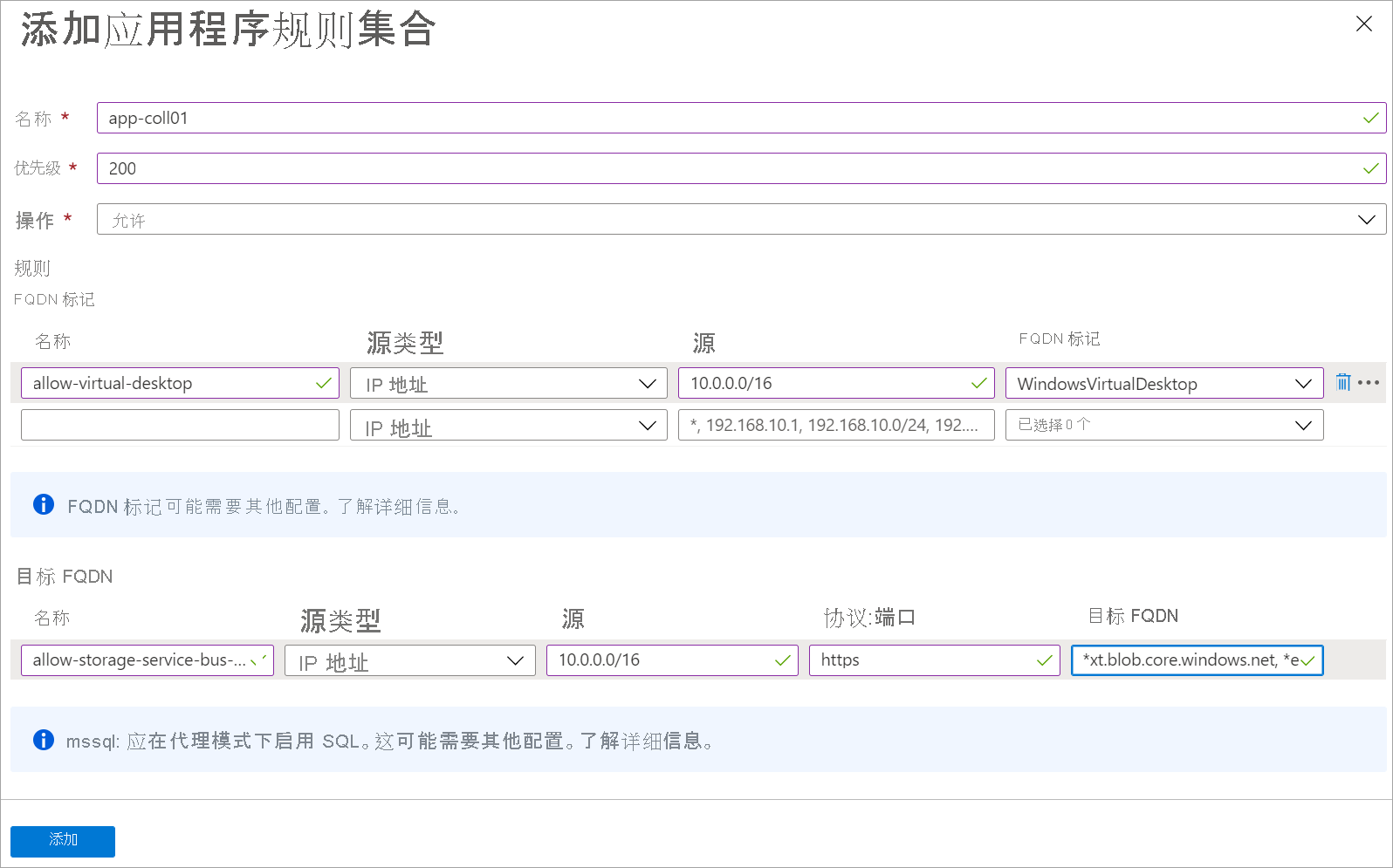

若要允许主机池对 Azure 虚拟桌面进行出站网络访问,请创建具有以下两个规则的应用程序规则集合:

| 规则 | 描述 |

|---|---|

| 允许 Azure 虚拟桌面 | 使用 FQDN 标记“WindowsVirtualDesktop”允许来自主机池虚拟网络的流量。 |

| 允许存储和服务总线帐户 | 使用目标 FQDN 允许从主机池虚拟网络访问主机池使用的一组存储和服务总线帐户。 使用通配符 FQDN 来启用所需的访问,若要更严格的话,也可以添加确切的 FQDN。 |

下表显示可用于创建规则以允许存储和服务总线帐户的目标选项:

| 选项 | 要使用的 FQDN |

|---|---|

| 通配符 FQDN | *xt.blob.core.windows.net、*eh.servicebus.windows.net |

| 确切的 FQDN | 在 Azure Monitor 日志中使用以下 Log Analytics 查询,以列出主机池使用的所需的确切 FQDN。 |

AzureDiagnostics

| where Category == "AzureFirewallApplicationRule"

| search "Deny"

| search "gsm*eh.servicebus.windows.net" or "gsm*xt.blob.core.windows.net"

| parse msg_s with Protocol " request from " SourceIP ":" SourcePort:int " to " FQDN ":" *

| project TimeGenerated,Protocol,FQDN

当你同时添加这两个规则时,规则集合将类似于以下屏幕截图:

你将在下一个练习中逐步完成创建应用程序规则集合的具体步骤。

配置网络规则

若要让 Azure 虚拟桌面正常工作,你需要为 DNS 和 Windows 激活服务添加 Azure 防火墙规则。

创建网络规则集合,并添加以下规则:

| 规则 | 描述 |

|---|---|

| 允许 DNS | 针对 TCP 和 UDP 端口 53,允许从 Active Directory 域服务器专用 IP 地址流向 * 的流量。 某些部署可能不需要 DNS 规则。 例如,Microsoft Entra 域服务会将 DNS 查询转发到位于 168.63.129.16 的 Azure DNS。 |

| 允许 KMS | 允许从 Azure 虚拟桌面 VM 流向 Windows 激活服务 TCP 端口 1688 的流量。 |

当你同时添加这两个网络规则时,规则集合将类似于以下屏幕截图:

你将在下一个练习中逐步完成创建网络规则集合的具体步骤。

允许用户进行安全的出站 Internet 访问

若要允许用户进行出站 Internet 访问,你可能需要创建更多 Azure 防火墙应用程序和网络规则。

如果你有定义完善的允许目标列表(如 Microsoft 365),请使用 Azure 防火墙应用程序和网络规则将最终用户流量直接路由到目标。 有关 Office 365 IP 地址和 URL Web 服务的信息,请参阅本模块摘要部分列出的资源。

你可能想要使用现有的本地安全 Web 网关筛选出站用户 Internet 流量。 为此,可以使用显式代理配置来配置在 Azure 虚拟桌面主机池上运行的 Web 浏览器或其他应用程序。 例如,可以使用 Microsoft Edge 命令行选项配置代理设置。 这些代理设置仅影响用户的 Internet 访问,并允许 Azure 虚拟桌面服务出站流量直接通过 Azure 防火墙。 有关详细信息,请参阅本模块的摘要部分中列出的资源。