安全配置的计划注意事项

考虑到已启用 Arc 的服务器的部署将包含跨多个办公室跨多个办事处处理业务关键工作负载,安全是 Wide World importer 最关心的问题。 在规划安全部署时,请务必考虑如何结合使用访问角色、策略和网络,以确保资源的合规性和安全性。

已启用 Azure Arc 的服务器不仅受益于设计时仔细加密和数据共享的内置安全机制,而且还具有一系列已添加的安全配置。 为了确保安全部署,可能需要通过配置相应的访问控制、治理基础结构和高级网络选项,为已启用 Arc 的资源准备有效的登陆区域。 在本单元中,你将了解:

配置基于角色的访问控制 (RBAC):制定访问计划,控制谁有权管理已启用 Azure Arc 的服务器,以及从其他 Azure 服务查看其数据的能力。

制定 Azure Policy 治理计划:确定如何使用 Azure Policy 在订阅或资源组范围内实现混合服务器和计算机的治理。

选择高级网络选项:评估已启用 Arc 的服务器部署是否需要代理服务器或 Azure 专用链接

安全标识和访问控制

每个已启用 Azure Arc 的服务器均有一个托管标识,作为 Azure 订阅内资源组的一部分。 该标识表示在本地或其他云环境中运行的服务器。 对此资源的访问权限由标准的 Azure 基于角色的访问控制 (RBAC) 控制。 两个已启用 Arc 的服务器特定角色是 Azure Connected Machine 加入角色和 Azure Connected Machine 资源管理员角色。

Azure Connected Machine Onboarding 角色可用于进行大规模加入,只能在 Azure 中读取或创建新的已启用 Azure Arc 的服务器。 它不能删除已注册的服务器或用于管理扩展。 最佳做法是,建议仅将此角色分配给用于大规模载入计算机的 Microsoft Entra 服务主体。

具有 Azure Connected Machine 资源管理员角色的用户可以读取、修改、重新加入和删除计算机。 此角色旨在支持对已启用 Azure Arc 的服务器进行管理,但不支持对资源组或订阅中的其他资源进行管理。

此外,Azure Connected Machine Agent 使用公钥身份验证与 Azure 服务进行通信。 将服务器加入 Azure Arc 后,私钥将保存到磁盘,并在代理与 Azure 通信时使用。 如果被盗,则可以在另一台服务器上使用私钥与服务进行通信,让该服务器充当原始服务器。 这包括获取对系统分配的标识以及标识有权访问的任何资源的访问权限。 私钥文件受到保护,只允许 HIMDS 帐户访问来读取它。 为了防止脱机攻击,我们强烈建议在服务器的操作系统卷上使用完整磁盘加密(例如 BitLocker、dm-crypt 等)。

Azure Policy 治理

Azure Policy 中的法规遵从性为与不同合规性标准相关的“合规性域”和“安全控制”提供由 Microsoft 创建和管理的计划定义,称为“内置项” 。 某些法规合规性 Azure 策略包括:

- 澳大利亚政府 ISM PROTECTED

- Azure 安全基准

- Azure 安全基准 v1

- 加拿大联邦 PBMM

- CMMC 级别 3

- FedRAMP High

- FedRAMP Moderate

- HIPAA HITRUST 9.2

- IRS 1075 2016 年 9 月

- ISO 27001:2013

- 受限于新西兰 ISM

- NIST SP 800-171 R2

- NIST SP 800-53 修订版 4

- NIST SP 800-53 修订版 5

- 英国官方和英国 NHS

在将已启用 Azure Arc 的服务器部署到资源组之前,可以在资源组、订阅或管理组级别以系统方式定义和分配 Azure 策略及其各自的修正任务,以确保实施审核和合规性护栏到位。

使用专用链接的安全网络

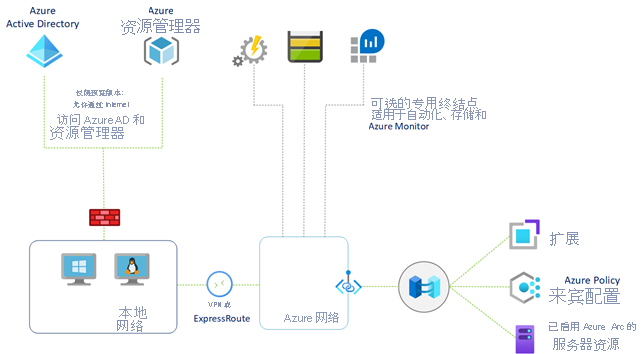

除了公共终结点以外,已启用 Azure Arc 的服务器的其他两个安全网络选项是代理服务器和 Azure 专用链接。

如果计算机通过代理服务器进行通信以连接到 Internet,则可以指定代理服务器 IP 地址或计算机用于与代理服务器通信的名称和端口号。 生成脚本以将多台计算机加入 Arc 时,可直接在 Azure 门户中编写此规范。

对于高安全性方案,Azure 专用链接允许使用专用终结点将 Azure PaaS 服务安全地链接到虚拟网络。 对于很多服务,一个资源只需设置一个终结点即可。 这意味着你可以使用 Azure Arc 连接本地或多云服务器,并通过 Azure ExpressRoute 或站点到站点 VPN 连接(而不是使用公用网络)发送所有流量。 将专用链接和已启用 Arc 的服务器结合使用,你可以:

- 以专用方式连接到 Azure Arc,无需开放任何公共网络访问权限。

- 确保仅通过授权的专用网络访问已启用 Azure Arc 的计算机或服务器的数据。

- 使用 ExpressRoute 和专用链接将你的专用本地网络安全地连接到 Azure Arc。

- 将所有流量保留在 Microsoft Azure 主干网络中。