实现安全性以保护 Azure SQL

了解并有效地管理服务器和数据库防火墙规则以及 Microsoft Defender for SQL,对于确保在迁移期间及之后保护 Azure SQL 资源至关重要。

配置服务器和数据库防火墙规则

在 Azure SQL 数据库中,可以在服务器级别和数据库级别配置防火墙规则。

服务器级防火墙规则

服务器级防火墙规则在更广泛的级别上控制对 Azure SQL 数据库的访问,并确定哪些 IP 地址可以连接到服务器。 相比之下,

服务器级防火墙规则允许用户连接到所有服务器数据库,而数据库级防火墙则控制特定 IP 地址对各个数据库的访问。

可通过 Azure 门户或使用 sp_set_firewall_rule 存储过程从 master 数据库配置服务器级防火墙规则。

注意

“允许 Azure 服务和资源访问此服务器”服务器设置在启用时会计为单个防火墙规则。 默认情况下,阻止所有访问并仅在需要时打开它。

数据库级防火墙规则

数据库级规则在各个数据库中提供的控制更具体。 只能使用用户数据库中的 sp_set_database_firewall_rule 存储过程通过 T-SQL 配置数据库级防火墙规则。

连接时,Azure SQL 数据库会检查是否存在特定于所提供数据库名称的数据库级防火墙规则。 如果未找到该规则,它将检查适用于服务器上的所有数据库的服务器级 IP 防火墙规则。 只要存在任一规则,就会建立连接。

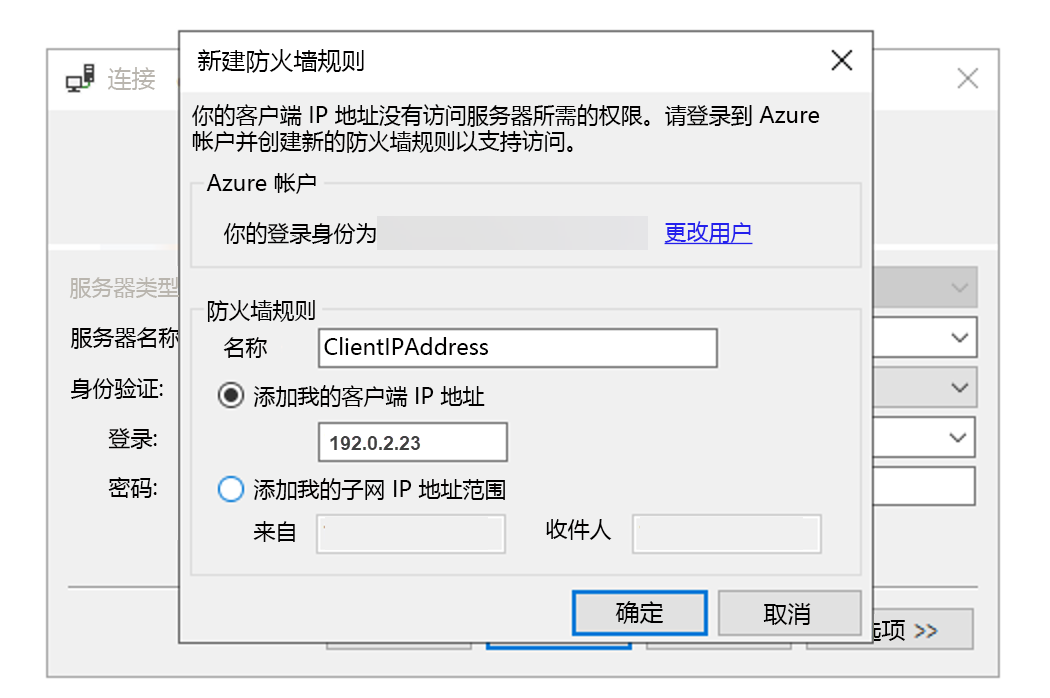

如果两个规则都不存在,并且用户使用 SQL Server Management Studio 或 Azure Data Studio 进行连接,则系统将提示其创建防火墙规则。

要详细了解服务器级防火墙规则和数据库级防火墙规则,请参阅 Azure SQL 数据库和 Azure Synapse IP 防火墙规则。

Microsoft Defender for SQL

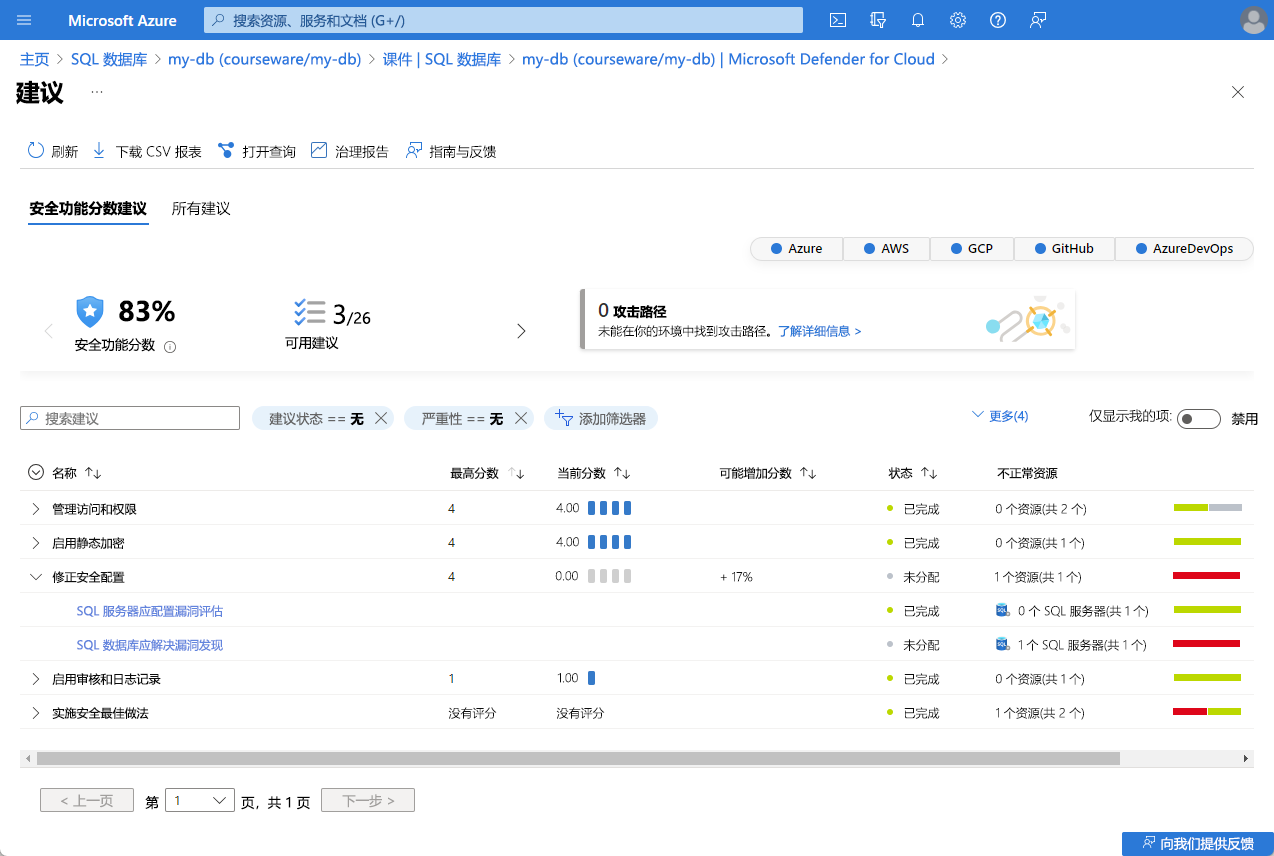

Microsoft Defender for SQL 是适用于 Azure SQL 数据库、Azure SQL 托管实例和 Azure VM 上的 SQL Server 的全面的安全解决方案。 它会持续监视和评估数据库的安全性,并提供自定义建议来增强安全性。

此外,它还提供高级安全功能,包括 SQL 漏洞评估和高级威胁防护,以主动保护数据状态。 此一站式解决方案有助于在 SQL 环境中保持高度安全。

可通过两种不同的方式启用 Microsoft Defender for SQL。

| 方法 | 说明 |

|---|---|

| 订阅级别(推荐) | 可在订阅级别启用它,以全面保护 Azure SQL Database 和 Azure SQL 托管实例中的所有数据库。 然后可根据需要单独禁用它们。 |

| 资源级别 | 或者,如果想要手动管理特定数据库的保护,也可在资源级别启用它。 |

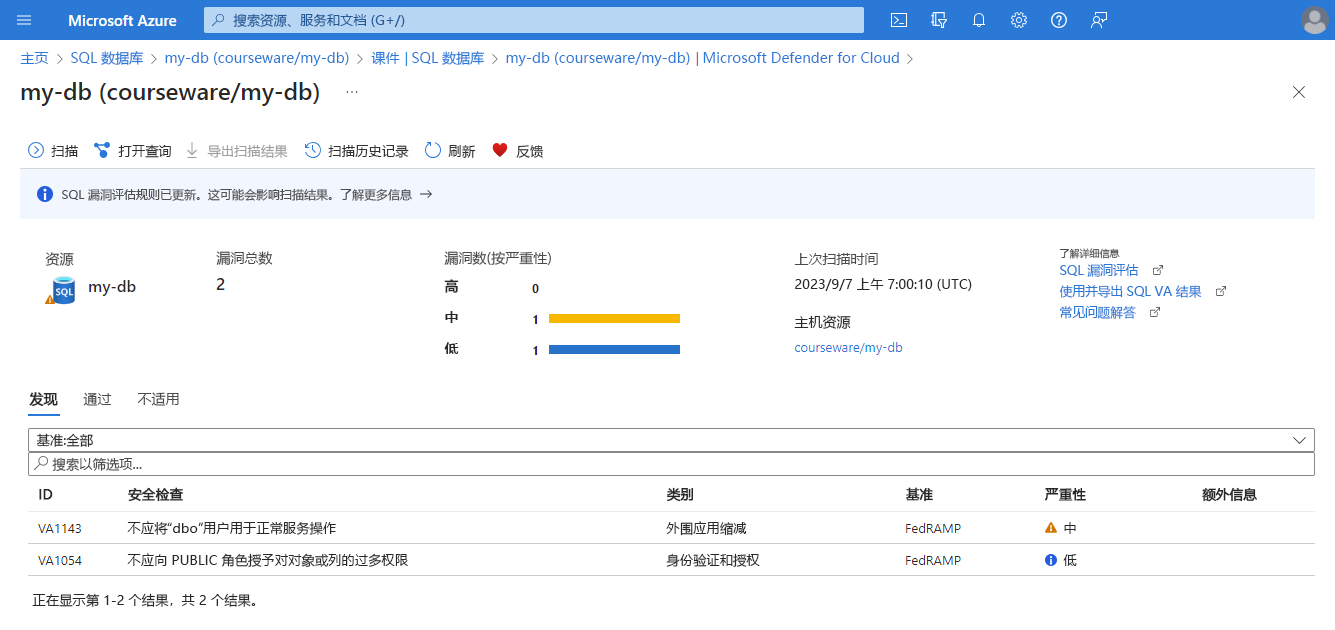

SQL 漏洞评估

SQL 漏洞评估根据 Microsoft 的最佳做法使用规则的知识库。 它会标记安全漏洞、错误配置、过多的权限和未受保护的敏感数据。

SQL 漏洞评估有两种配置选项:

高级威胁防护

高级威胁防护通过检测和响应异常或可能有害的数据库访问尝试来增强 Azure SQL 的安全性。

它提供针对可疑数据库活动、潜在漏洞、SQL 注入攻击和异常访问模式的安全警报,并与 Microsoft Defender for Cloud 集成。 此集成提供用于调查和缓解威胁的见解和建议操作,以供非安全专家参考。

有关警报列表,请参阅 Microsoft Defender for Cloud 内关于 SQL 数据库和 Azure Synapse Analytics 的警报。