分析威胁分析

威胁分析是 Microsoft 专业安全研究人员提供的威胁情报解决方案。 它旨在帮助安全团队尽可能高效地应对新出现的威胁,例如:

- 活动威胁执行组件及其活动

- 热门和新的攻击技术

- 严重漏洞

- 常见攻击面

- 流行的恶意软件

你可以从 Microsoft Defender 安全门户导航菜单的左上角,通过展开“威胁情报”来访问威胁分析,也可从专门展示组织所面临的威胁影响和暴露情况的“威胁分析”仪表板卡片进行访问。

影响最大的威胁具有造成伤害的最大潜力,而高曝光率的威胁是资产最容易受到的威胁。 了解处于活动状态或正在进行的市场活动,并了解通过威胁分析执行哪些操作有助于为安全运营团队提供明智的决策。

攻击者变得越来越老练,新的威胁不断涌现并四处传播,此时最重要的是能够快速:

- 识别并应对新出现的威胁

- 了解你当前是否受到攻击

- 评估威胁对资产的影响

- 查看你从威胁中复原的能力或暴露于威胁的程度

- 确定你可以采取的缓解、恢复或预防措施,以阻止或遏制威胁的发生

每个报告均提供对跟踪的威胁的分析,以及有关如何防御该威胁的广泛指导。 报告还合并了网络上的数据,指出威胁是否处于活动状态,以及你是否有适当的保护措施。

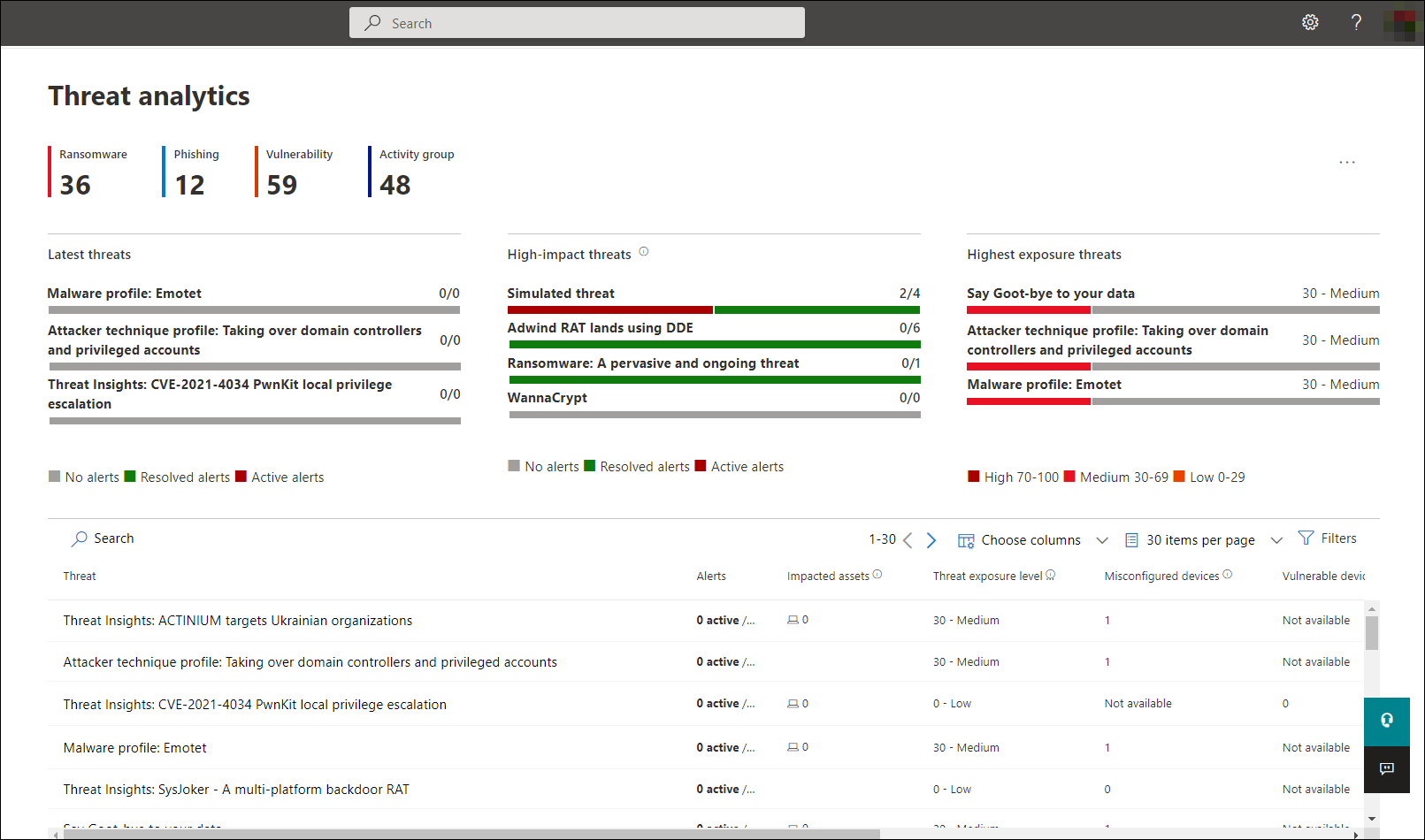

查看威胁分析仪表板

威胁分析仪表板突出显示与组织最相关的报表。 它在以下部分中对威胁进行了总结:

- 最新威胁 - 列出最近发布或更新的威胁报告,以及活动警报和已解决警报的数量。

- 影响最大的威胁 - 列出对组织影响最大的威胁。 这一部分首先列出了活动和已解决的警报数量最多的威胁。

- 最高曝光率 - 首先列出具有最高曝光级别的威胁。 威胁的曝光级别是通过两个信息计算的:与威胁关联的漏洞有多严重,以及组织中有多少设备可能被这些漏洞利用。

从仪表板中选择一个威胁,以查看该威胁的相关报告。

查看威胁分析报告。 每份威胁分析报告都提供以下几部分信息:

- 概述

- 分析报告

- 关联事件

- 受影响的资产

- 阻止的电子邮件尝试

- 曝光和缓解措施

概述:快速了解威胁、评估其影响并查看防御措施

“概述”部分提供详细分析师报告的预览。 它还提供一些图表,这些图表突出显示了威胁对组织的影响以及由于配置错误和未修补的设备而暴露于威胁的程度。

评估对组织的影响

每个报告均包含一些图表,旨在提供有关威胁带来的组织影响的信息:

- 相关事件 - 概述跟踪的威胁对组织的影响,包括活动警报的数量和与之相关的活动事件的数量以及活动事件的严重性

- 一段时间内的警报 - 显示一段时间内的活动警报和已解决警报的数量。 已解决警报的数量表示组织对与威胁相关的警报的响应速度。 理想情况下,该图表应显示几天内已解决的警报。

- 受影响的资产 - 显示目前至少有一个与跟踪的威胁关联的活动警报的不同设备和电子邮件帐户(邮箱)的数量。 为接收威胁电子邮件的邮箱触发警报。 查看组织级别策略和用户级策略,了解是否有导致传递威胁电子邮件的重写。

- 阻止的电子邮件尝试次数 - 显示过去七天内在送达前被阻止或被传递到垃圾邮件文件夹中的电子邮件数量。

查看安全复原能力和状况

每个报告都包含一些图表,这些图表概述了组织从给定威胁中复原的能力:

- 安全配置状态 - 显示具有配置错误的安全设置的设备数。 应用建议的安全设置来帮助缓解威胁。 如果设备已应用所有跟踪的设置,则认为它们是安全的。

- 漏洞修补状态 - 显示易受攻击的设备数量。 应用安全更新或修补程序来解决威胁利用的漏洞。

查看每个威胁标记的报告

可以筛选威胁报告列表,根据特定威胁标记(类别)或报告类型查看最相关的报告。

- 威胁标记 - 帮助你根据特定威胁类别查看最相关的报告。 例如,与勒索软件相关的所有报告。

- 报告类型 - 帮助你根据特定报告类型查看最相关的报告。 例如,涵盖工具和技术的所有报告。

- 筛选器 - 帮助你高效地查看威胁报告列表,并根据特定的威胁标记或报告类型筛选视图。 例如,查看与勒索软件类别相关的所有威胁报告,或涵盖漏洞的威胁报告。

它是如何工作的?

Microsoft 威胁情报团队已经为每个威胁报告添加了威胁标记:

现提供四个威胁标记:

- 勒索软件

- 网络钓鱼

- 漏洞

- 活动组

威胁标记显示在威胁分析页面的顶部。 每个标记下的可用报告的数量都有计数器。

分析师报告:获取来自 Microsoft 安全研究人员的专家见解

在“分析师报告”部分中,阅读专家撰写的详细内容。 大多数报告都提供了攻击链的详细说明,包括映射到 MITRE ATT&CK 框架的策略和技术、详尽的建议列表以及功能强大的威胁搜寻指南。

相关事件:查看和管理相关事件

“相关事件”选项卡提供了与跟踪的威胁相关的所有事件的列表。 你可以分配事件,或者管理链接到每个事件的警报。

受影响的资产:获取受影响的设备和邮箱的列表

如果资产受到活动的、未解决的警报的影响,则被视为受影响。 “受影响的资产”选项卡列出了以下类型的受影响资产:

受影响的设备 - 包含未解决的 Microsoft Defender for Endpoint 警报的终结点。 这些警报通常在看到已知的威胁指标和活动时发出。

受影响的邮箱 - 已接收已触发 Microsoft Defender for Office 365 警报的电子邮件的邮箱。 虽然触发警报的大多数消息通常被阻止,但用户级别或组织级别的策略可以重写筛选器。

阻止的电子邮件尝试次数:查看被阻止的或被放入垃圾邮件文件夹的威胁电子邮件数量

Microsoft Defender for Office 365 通常阻止具有已知威胁指标的电子邮件,包括恶意链接或附件。 在某些情况下,检查可疑内容的主动筛选机制会改为将威胁电子邮件发送到垃圾邮件文件夹。 在任一情况下,威胁在设备上启动恶意软件代码的可能性会降低。

“阻止的电子邮件尝试次数”选项卡列出了所有在送达之前被阻止,或者被 Microsoft Defender for Office 发送到垃圾邮件文件夹的电子邮件。

曝光和缓解措施:查看缓解措施和设备状态列表

在“曝光和缓解措施”部分中,查看可操作的特定建议的列表,这些建议可帮助你提高组织从威胁中复原的能力。 跟踪的缓解措施列表包括:

- 安全更新 - 为加入的设备上发现的漏洞部署支持的软件安全更新

- 支持的安全配置

- 云端保护

- 潜在有害应用程序 (PUA) 保护

- 实时保护

本部分中的缓解措施信息包含来自威胁和漏洞管理的数据,此外还提供了来自报告中各个链接的详细向下钻取信息。

设置报告更新的电子邮件通知

你可以设置电子邮件通知,获取有关威胁分析报告的更新。

若要为威胁分析报告设置电子邮件通知,请执行以下步骤:

在 Microsoft Defender XDR 边栏中选择“设置”。 从设置列表中选择“Microsoft Defender XDR”。

选择“电子邮件通知 > 威胁分析”,然后选择“+ 创建通知规则”按钮。 将显示浮出控件。

按照浮出控件中列出的步骤操作。 首先,为新规则命名。 说明字段是可选的,但名称是必填项。 可以使用说明字段下的复选框启用或禁用规则。

注意

新通知规则的名称和说明字段仅接受英文字母和数字。 它们不接受空格、短划线、下划线或任何其他标点符号。

选择你要接收哪一类报告的通知。 可以选择接收有关所有新发布的或更新的报告的通知,也可以选择仅接收那些具有特定标记或类型的报告的通知。

添加至少一个收件人,用来接收通知电子邮件。 在此屏幕中,还可以通过发送测试电子邮件来检查通知的接收方式。

- 审阅新规则。 如果想要更改任何内容,请选择每个子部分末尾的“编辑”按钮。 审阅完成后,选择“创建规则”按钮。

你已成功创建新规则。 选择“完成”按钮完成该过程并关闭浮出控件。 新规则现在将显示在“威胁分析电子邮件通知”列表中。