将自定义计划添加到 Microsoft Defender for Cloud

什么是安全策略和计划

Microsoft Defender for Cloud 对订阅应用安全计划。 这些计划包含一个或多个安全策略。 这些策略每一个都会产生一个安全建议,用于改进安全态势。

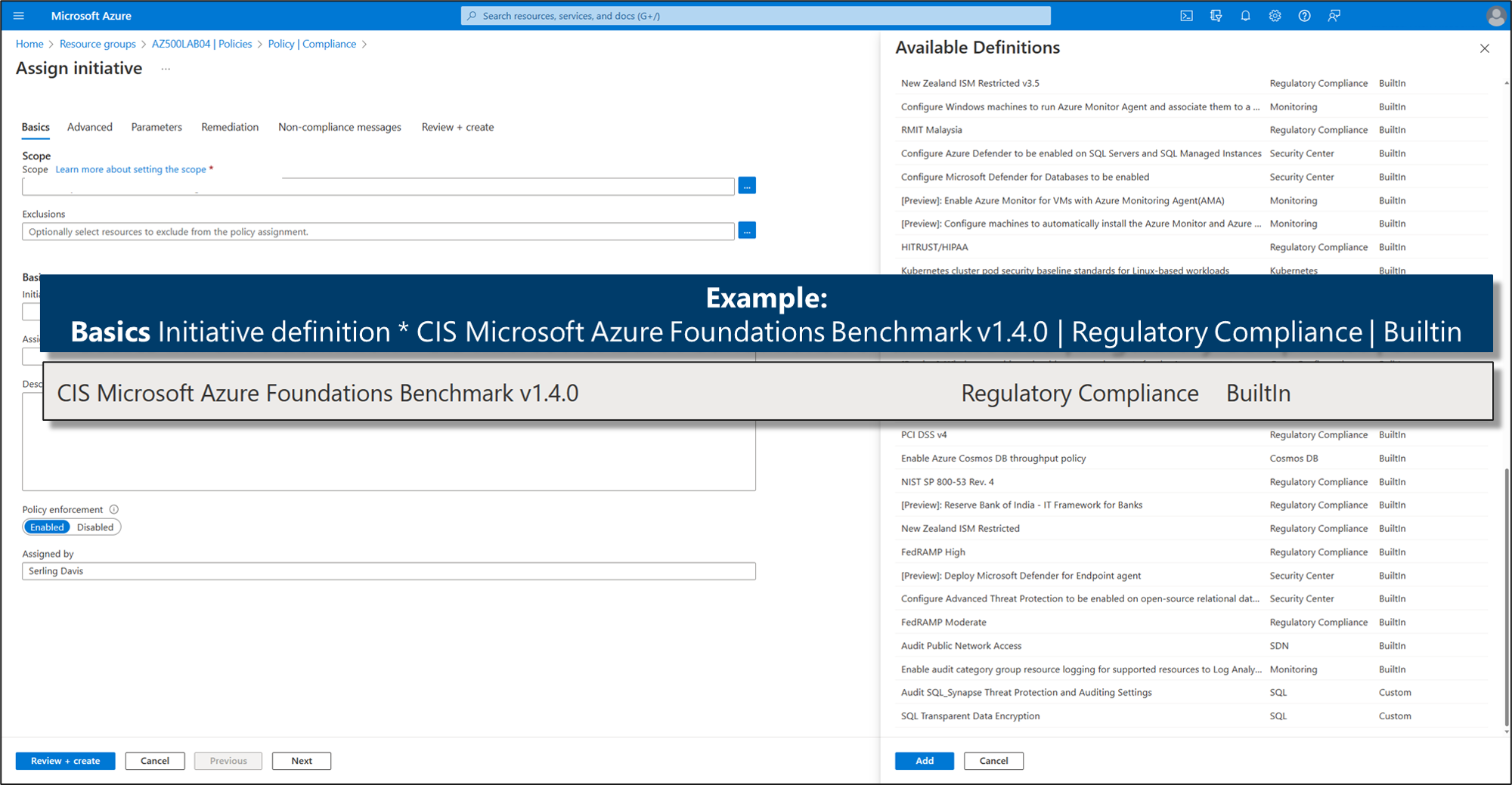

什么是安全计划?

安全计划是指组合在一起以满足特定目标或目的的 Azure Policy 定义或规则的集合。 安全计划通过将一系列策略按逻辑分组为单个项,简化了对策略的管理。

安全计划定义了工作负载的所需配置,帮助确保你遵守公司或监管机构的安全要求。

与安全策略一样,Defender for Cloud 也是在 Azure Policy 中创建的。 你可以使用 Azure Policy 来管理策略、构建计划,以及将计划分配到多个订阅或整个管理组。

在 Microsoft Defender for Cloud 中,自动分配给每个订阅的默认计划是 Microsoft 云安全基准。 此基准是 Microsoft 制定的一组准则,适合基于常见合规框架的安全性与合规性最佳做法。 这一公认的基准建立在 Internet 安全中心 (CIS) 和国家标准与技术研究院 (NIST) 的控制基础上,重点关注以云为中心的安全性。

Defender for Cloud 提供以下用于处理安全计划和策略的选项:

- 查看和编辑内置默认计划 - 启用 Defender for Cloud 时,会将名为“Microsoft 云安全基准”的计划自动分配到所有已在 Defender for Cloud 中注册的订阅。 若要自定义此计划,可以通过编辑策略的参数来启用或禁用计划中的各个策略。

- 添加自己的自定义计划 - 如果你希望自定义要应用到自己的订阅的安全计划,可以在 Defender for Cloud 中执行此操作。 如果计算机不遵循创建的策略,则你会收到建议。

- 将法规符合性标准添加为计划 - Defender for Cloud 的法规符合性仪表板显示环境内的所有评估在特定标准或法规(例如 Azure Center for Internet Security (CIS)、美国国家标准和技术研究院 (NIST) 特别出版物 (SP) SP 800-53 Rev.4、Swift 客户安全计划 (CSP) 呼叫会话控制功能 (CSCF) v2020)上下文中的状态。

示例:内置安全计划

什么是安全策略?

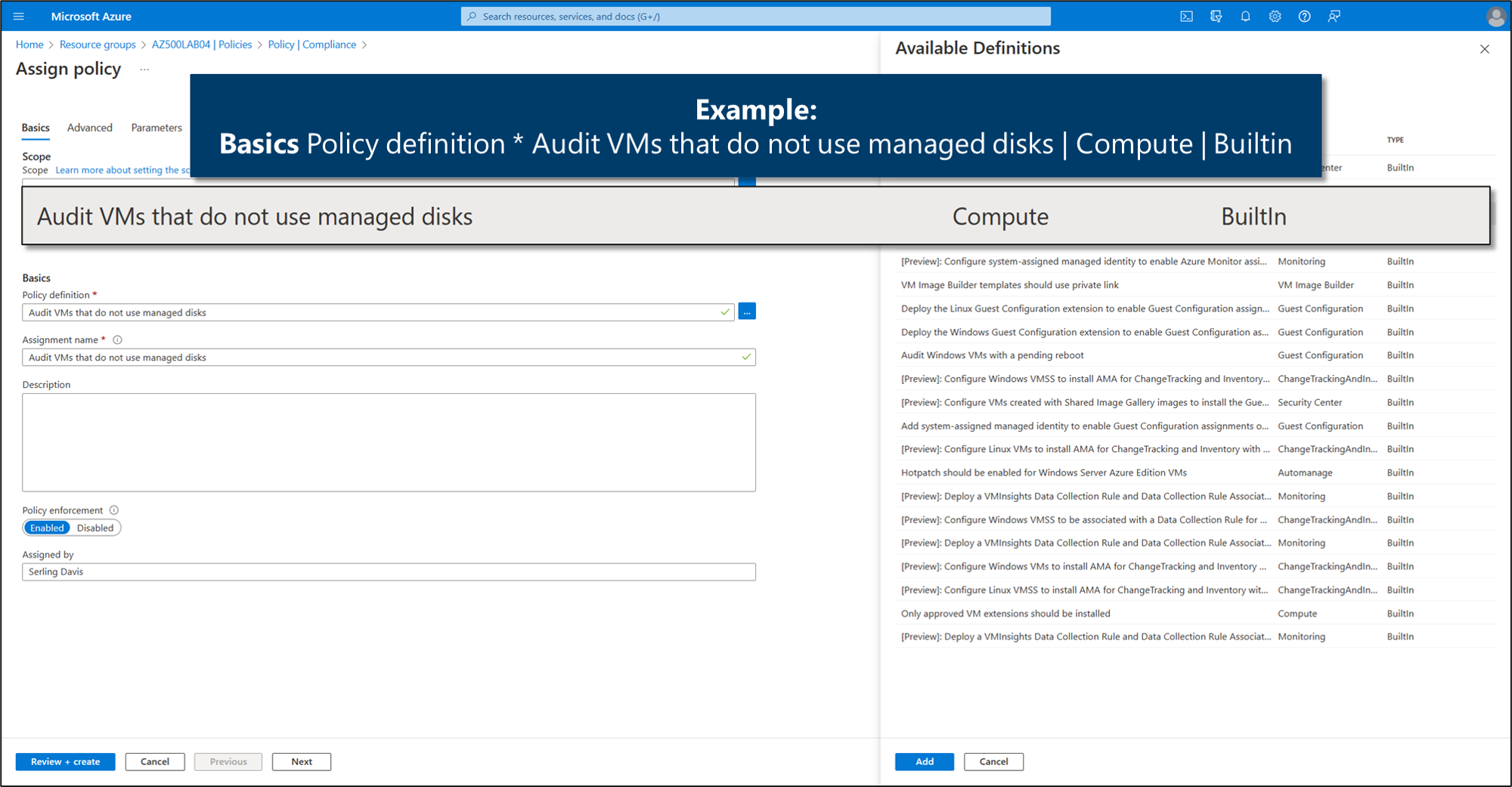

一种 Azure Policy 定义,创建于 Azure Policy,是一种有关你要控制的特定安全状况的规则。 内置的定义包括诸如控制可以部署什么类型的资源或在所有资源上强制使用标签之类的事情。 你还可以创建你自己的自定义策略定义。

若要实现这些策略定义(不管是内置定义还是自定义定义),你需要分配它们。 可通过 Azure 门户、PowerShell 或 Azure CLI 来分配上述任意策略。 可以从 Azure Policy 禁用或启用策略。

Azure Policy 中有各种类型的策略。 Defender for Cloud 主要使用“审核”策略,该策略检查特定条件和配置,然后报告合规性。 还存在可用于“应用安全设置”的“强制”策略。

示例:内置安全策略

Defender for Cloud 使用 Azure 基于角色的访问控制 (Azure RBAC) 提供可分配给 Azure 用户、组和服务的内置角色。 用户打开 Defender for Cloud 时,只能看到有权访问的资源的相关信息。 将为用户分配资源订阅的所有者、参与者或读取者角色。

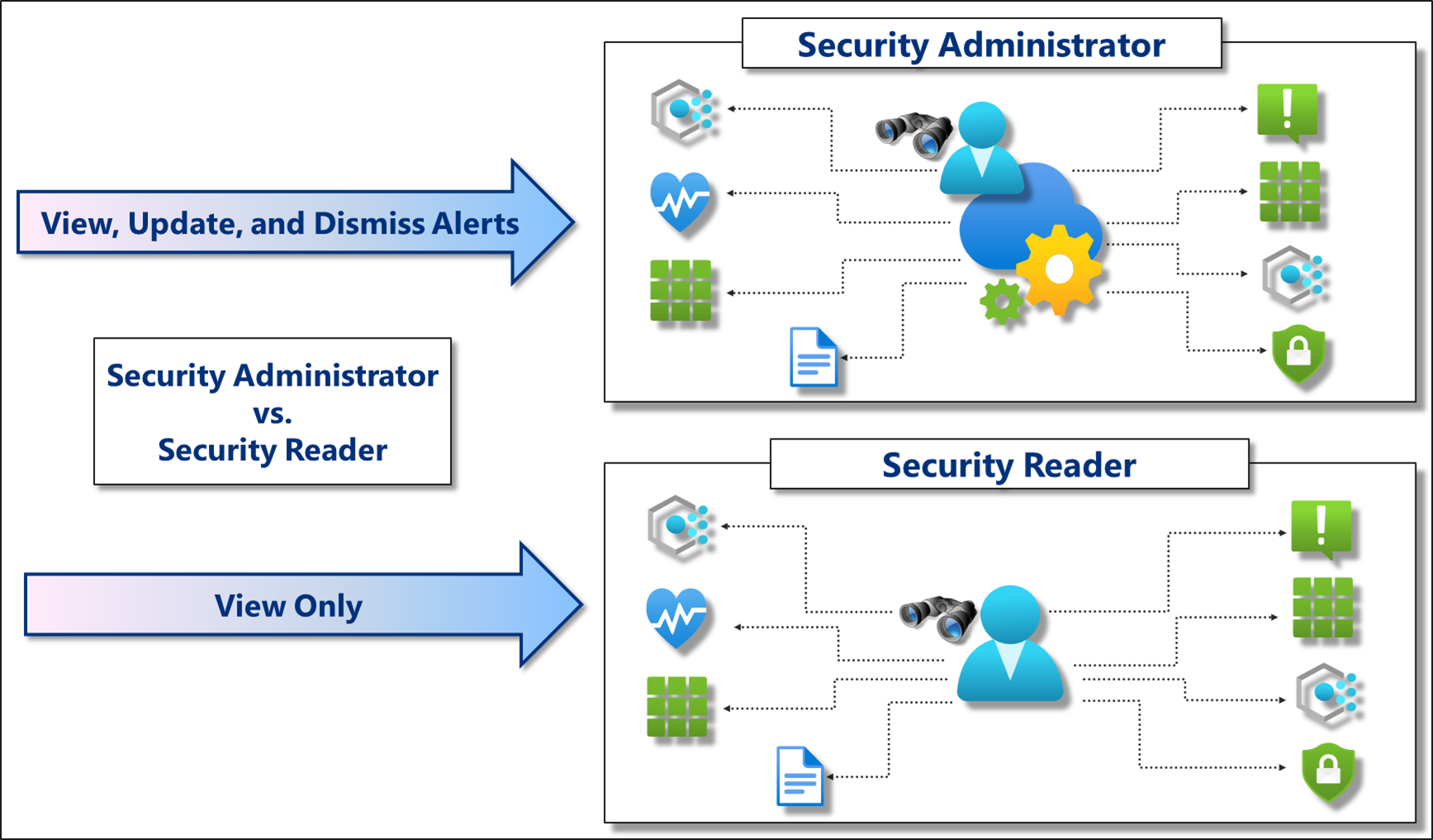

Defender for Cloud 有两个特定角色:

- 安全管理员:与安全读者具有相同的查看权限。 还可以更新安全策略并消除警报。

- 安全读取者:有权查看 Defender for Cloud 项(如建议、警报、策略和运行状况)。 无法执行更改。

可以通过 Azure Policy 门户通过表述性状态转移应用程序编程接口 (REST API) 或使用 Windows PowerShell 编辑安全策略。

“安全策略”屏幕反映分配给所选订阅或管理组的策略所执行的操作。

- 使用顶部的链接打开应用于订阅或管理组的每个策略分配。 可以使用这些链接访问分配,以及编辑或禁用策略。 例如,如果你发现特定的策略分配正在有效地拒绝终结点保护,可使用该链接来编辑或禁用该策略。

- 在策略列表中,可以看到策略有效应用于订阅或管理组。 将考虑适用于该范围的每个策略的设置,并显示该策略执行的操作的累积效果。 例如,如果策略的一个分配禁用,而另一个设置为 AuditIfNotExist,则累积效果将应用 AuditIfNotExist。 更积极的效果始终优先。

- 策略的效果可以是:追加、审核、AuditIfNotExists、拒绝、DeployIfNotExists 或禁用。