使用 RBAC 限制访问

Azure Monitor 将从托管系统收集的日志存储在 Log Analytics 工作区中。 每个工作区都构成一个安全边界,可以在工作区级别上使用 RBAC 进行保护。 但是,每个工作区的内容同时会受访问控制机制的制约,该机制会审查分配给从中收集日志的各个资源的权限。

要确定两种机制中是哪一种发生效用,取决于若干因素,包括:

访问模式。 这表示用于访问工作区的方法,并定义自动应用的访问控制模式。 有两种访问模式:

- 工作区上下文。 从 Azure 门户中的 Azure Monitor 边栏选项卡访问日志时,适用此访问模式。 在这种情况下,范围设置为工作区的所有表中的所有数据。

- 资源上下文。 从单个资源的窗格访问日志时,适用此访问模式。 在这种情况下,范围设置为该特定资源的所有数据。

访问控制模式。 这是一个工作区级别设置,用于定义如何在工作区和资源级别上确定权限。 有两种访问控制模式:

- 需要工作区权限。 此模式基于在工作区或资源的上下文中操作时的工作区级权限。

- 使用资源或工作区权限。 此模式基于工作区级权限(在工作区上下文中操作时)和资源级权限(在资源上下文中操作时)。 这是所有工作区的默认设置。

虽然这非常适用于 Azure 资源,但在访问从本地计算机收集的数据时会有难度。 因为它们不受 Azure RBAC 的约束。 Azure Arc 可帮助修正这一点,因为它将资源 ID 和相应的 Azure 资源组分配给每个非 Azure 计算机。 这样,你就可以使用适用于 Azure 资源的相同机制来配置对从本地计算机收集的日志的访问权限。

管理访问权限

若要使用 RBAC 管理本地资源的访问权限,请执行以下步骤:

- 在 Azure 门户中,导航到 Azure Arc。

- 选择“管理服务器”。

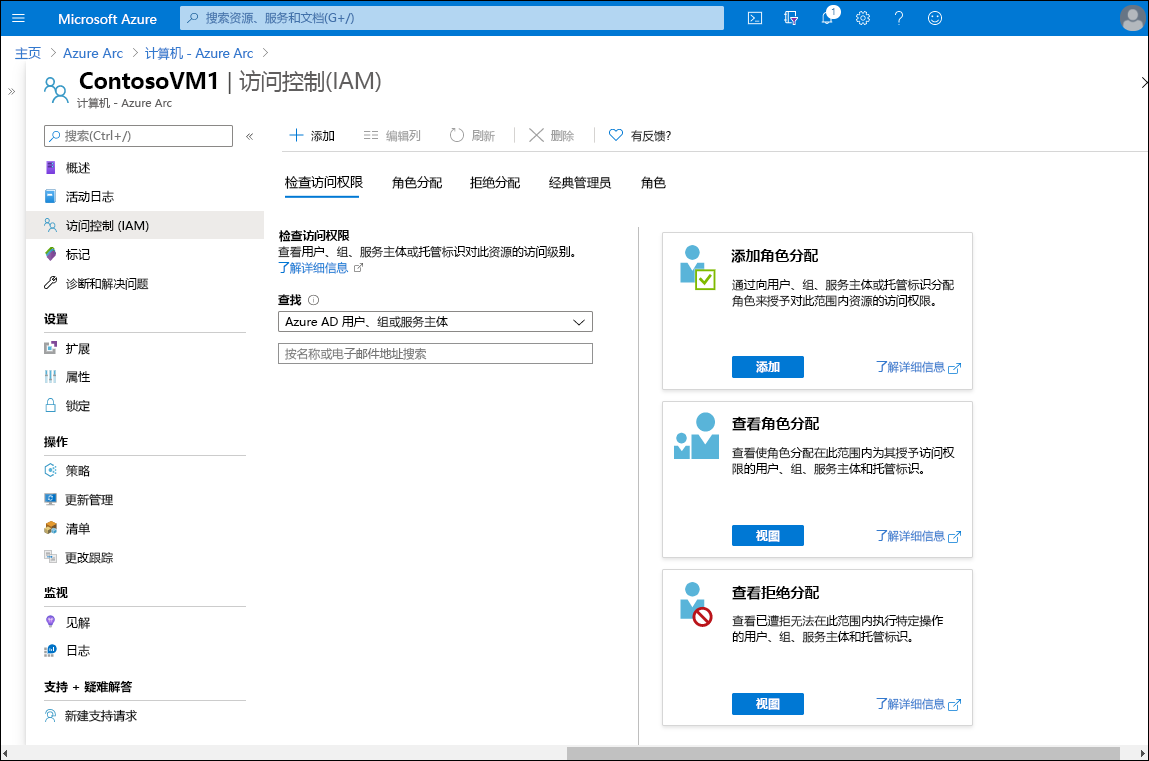

- 从托管服务器列表中,选择适当的服务器,然后在导航窗格中,选择“访问控制 (IAM)”。

下表描述了“访问控制 (IAM)”页上的五个可用选项卡,以及可以在这些选项卡上执行的操作。

Tab

解释

检查访问

可以使用“检查访问”选项卡上的链接,在资源上添加角色分配、审阅角色分配,以及查看拒绝分配。 还可以搜索特定 Microsoft Entra 安全主体(例如用户和组),并确定他们的资源访问级别。 有关详细信息,请参阅快速入门:查看用户对 Azure 资源的访问权限。

角色分配

在“角色分配”选项卡上,可以查看当前角色分配,并根据需要进行更改。 有关角色分配的详细信息,请参阅使用 Azure 门户添加或删除 Azure 角色分配。

拒绝分配

使用“拒绝分配”选项卡可以查看被阻止的用户,这些用户被阻止执行特定的操作,即使角色分配授予了他们所需的访问权限。 有关拒绝分配的详细信息,请参阅使用 Azure 门户列出 Azure 拒绝分配。

经典管理员

在“经典管理员”选项卡上,查看组织中的经典管理员。 只有在仍使用 Azure 经典部署的情况下,才需要这些用户。 有关详细信息,请参 阅Azure 经典订阅管理员。

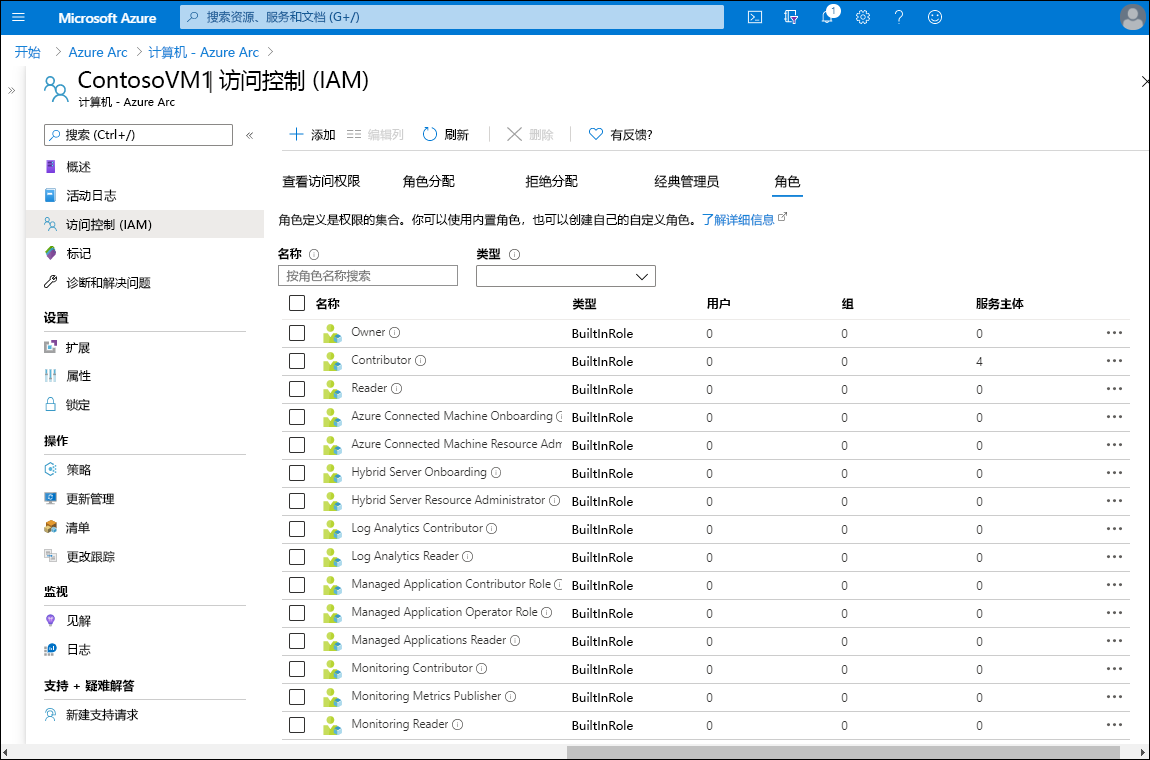

角色

在“角色”选项卡上,可以将用户帐户分配给内置角色。 可以从工具栏添加角色分配。 有关角色的详细信息,请参阅使用 Azure 门户添加或删除 Azure 角色分配。

提示

在工具栏上,选择“+ 添加”来添加共同管理员或新的角色分配。

附加阅读材料

可以通过查看以下文档来了解详细信息。