Azure 中的设备标识是什么?

在本单元中,你将了解设备标识和注册选项及其如何应用于各种设备。 你将了解如何应用条件访问来改进设备的访问控制。 最后,你将考虑在 Azure 中使用设备标识的益处和注意事项。

设备标识的基础知识

Microsoft Entra ID 中的设备标识可帮助你控制添加到组织的 Microsoft Entra 实例的设备。 它还有助于控制这些设备可访问的数据、资源和资产。 它提供了一个可实现基于设备的条件访问的框架。 可以使用基于设备的条件访问策略来限制设备对组织资产的访问。

当前的工作环境已超出了本地工作区的可控边界。 员工现在可以在不同的地点工作,不仅在本国或本地区,还可以在国外。 用户可以访问更广泛的技术。 贵组织拥有其中一些技术,但并不拥有其他技术。

IT 员工面临的挑战是如何在保护公司数据的同时为用户提供灵活性。 你需要为用户提供支持,并使他们能够在任何工作位置、在其使用的任何设备上提高工作效率,但仍然需要保护组织的资源和资产安全。

在保护资产和允许用户在所使用设备中拥有更大的灵活性之间找到平衡是设备标识的核心目的。 想要连接到你的网络的每个设备均必须是已知设备。 Microsoft Intune 等工具可以通过确保符合组织要求来增强对设备的了解。

将 Microsoft Entra ID 与单一登录相结合意味着用户可以通过任何设备访问服务和应用。 此解决方案可满足组织保护其资源和资产的需求,并为用户提供所需的灵活性。

设备注册选项

有三个设备注册选项可用于将设备添加到 Microsoft Entra ID:

Microsoft Entra 注册:这些设备属于“自带办公设备 (BYOD)”类别。 它们通常是私有的,或使用个人 Microsoft 帐户或其他本地帐户。 这种设备注册方法的限制最小,因为它支持运行 Windows 10 或更高版本、iOS、iPadOS、Android 和 macOS 的设备。 设备安全性通常由密码、PIN、模式或 Windows Hello 提供。

Microsoft Entra 联接:这些设备归你的组织所有。 用户通过其工作帐户访问基于云的 Microsoft Entra 实例。 设备标识仅存在于云中。 此选项仅适用于 Windows 10、Windows 11 或 Windows Server 2019 设备。 不支持 Windows Server 2019 服务器内核安装。 此选项使用密码或 Windows Hello 确保其安全性。

Microsoft Entra 混合联接:此选项类似于 Microsoft Entra 联接。 这些设备归组织所有,使用属于该组织的 Microsoft Entra 帐户登录它们。 设备标识位于云中或位于本地。 混合选项更适合需要本地和云访问的组织。 此选项支持 Windows 8.1、10 和 11 以及 Windows Server 2012 或更高版本。

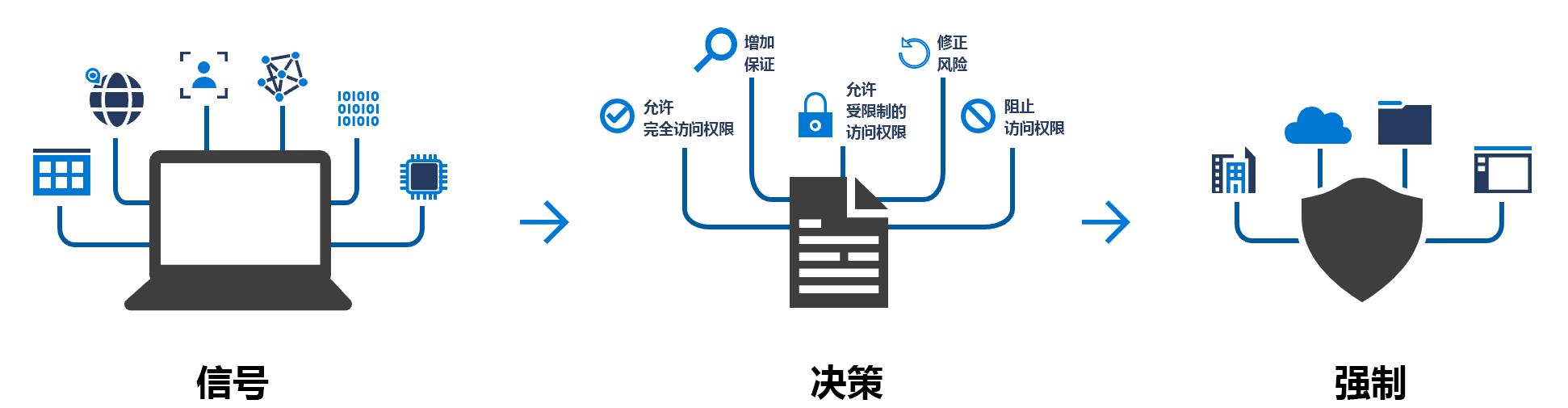

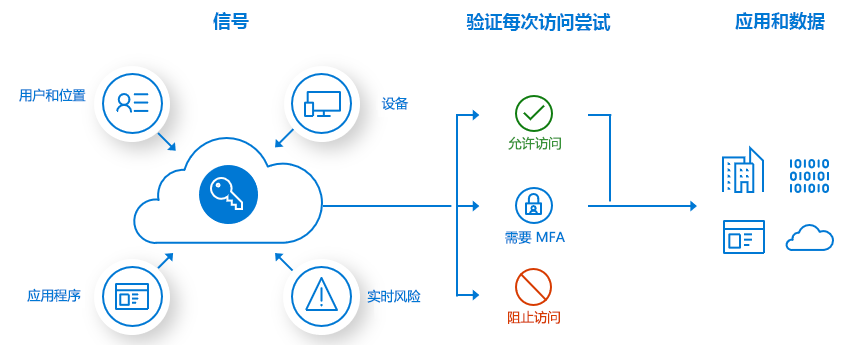

条件性访问

Microsoft Entra ID 中的条件访问使用来自称为“信号”的源的数据,根据用户可定义的规则库验证数据,并选择最佳结果来实施组织的安全策略。 条件访问支持设备标识管理,但条件访问策略可能很复杂。

最简单的是,可以将这些策略视为“if-then”语句。 如果用户想要访问资源,则必须满足条件才能完成请求。 示例:工资经理希望访问工资单应用程序。 条件访问策略要求他们使用合规设备并完成多重身份验证才能访问该应用程序。

条件访问策略在用户成功完成第一重身份验证(通常使用用户名和密码)后应用。 这些策略不能替代第一重身份验证。 它们用于评估设备、位置和应用程序等因素,并实时评估风险。

常见信号类型

条件访问使用许多常用信号类型来决定建议哪个结果。

信号包括以下类型:

- 用户或组成员身份,提供对资源的精细访问权限。

- IP 位置信息,使用受信任的 IP 地址的允许列表和被阻止或禁止的 IP 地址的阻止列表。

- 设备,允许指定设备的类型及其状态。

- 应用程序,允许控制对特定设备的应用程序的访问。

- 通过实时和计算的风险检测,Microsoft Entra ID 能够在登录期间和整个用户会话中识别行为。

- Microsoft Defender for Cloud Apps 提供对用户会话和应用程序访问的实时监视。 Defender for Cloud Apps 还可帮助控制云环境。

常见决策

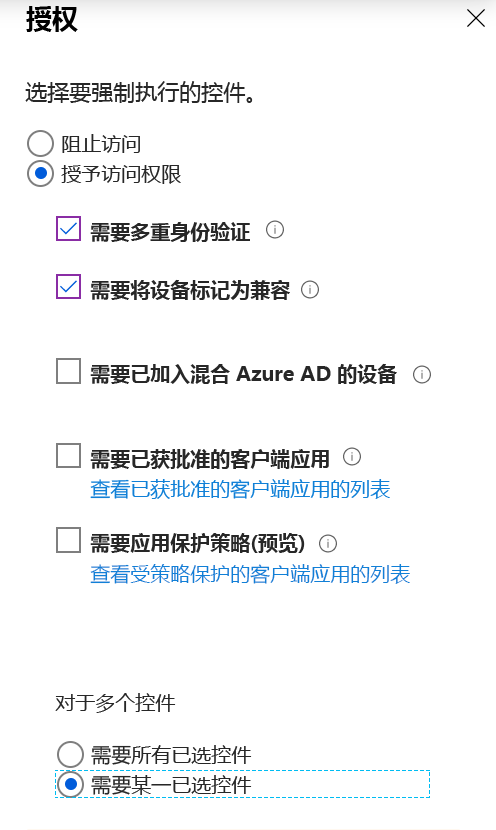

条件访问评估信号并提供决策:

- 阻止访问,这是最大限制。

- 授予访问权限,这是最小限制,但在允许访问之前可能需要其他条件。

可能有以下一个或多个条件:

- 多重身份验证

- 设备标记为“合规”

- 已建立 Microsoft Entra 混合联接的设备

- 已批准的应用程序

- 需要应用保护策略

如果你的组织使用 Microsoft Entra 多重身份验证,用户在使用符合移动设备管理 (MDM) 且已建立 Microsoft Entra 联接的设备时,无需执行多重身份验证。 可以选择“需要某一已选控件”选项并选择你的授权控件。 如果需要为工资单应用等内容增加额外的安全性,请选择“需要所有已选控件”以要求执行多重身份验证和使用合规设备。

最常应用的策略

许多组织都有条件访问策略可以帮助解决的常见访问问题,例如:

- 要求具有管理角色的用户进行多重身份验证。

- 要求对 Azure 管理任务进行多重身份验证。

- 阻止尝试使用较旧身份验证协议的用户登录。

- 需要受信任的位置进行 Microsoft Entra 多重身份验证注册。

- 阻止或允许来自特定位置的访问。

- 阻止风险登录行为。

- 需要在组织管理设备上使用特定应用程序。

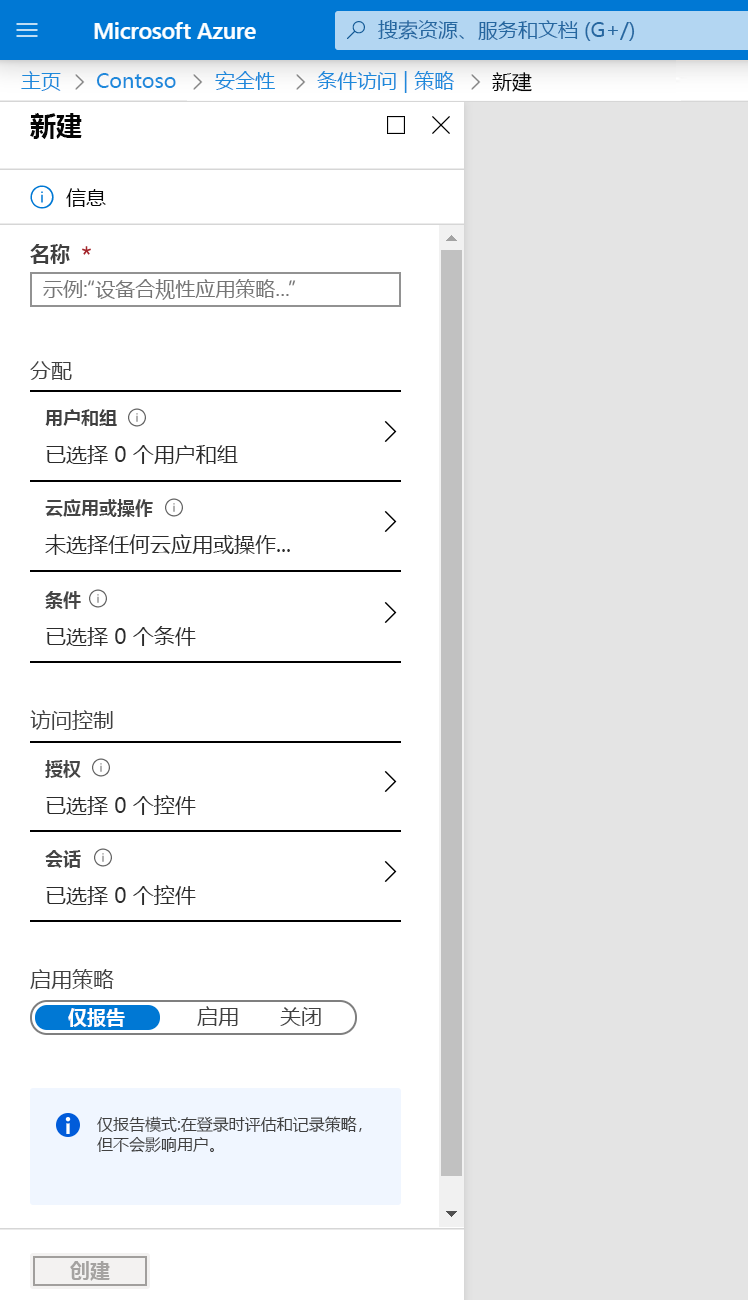

创建条件访问策略的选择

若要创建条件访问策略,请在 Azure 门户中转到“Microsoft Entra ID”>“安全性”>“条件访问”>“新建策略”。

若要使策略发挥作用,必须配置:

| 对象 | 方式 | 原因 |

|---|---|---|

| 云应用 | 选择一个或多个应用。 | 条件访问策略的目标是使你能够控制已授权用户访问云应用的方式。 |

| 用户和组 | 选择至少一个有权访问所选云应用的用户或组。 | 永远不会触发未分配用户和组的条件访问策略。 |

| 访问控制 | 至少选择一个访问控制。 | 如果满足条件,策略处理器将需要知道要执行什么操作。 |

设备标识管理的益处

下面是将设备标识与 Microsoft Entra ID 中的条件访问结合使用的一些好处:

- 这种结合简化了在 Microsoft Entra ID 中添加和管理设备的过程。

- 此组合减少了用户在设备之间切换时的摩擦。

- Microsoft Entra ID 支持 MDM 工具,例如 Microsoft Intune。

- 可以将单一登录 (SSO) 用于任何已注册或联接的设备。

使用设备标识管理的注意事项

评估设备标识时,请注意以下因素:

- 使用 Microsoft Entra 联接或混合选项时,只能在设备上使用基于 Windows 或 Windows Server 的操作系统。

- 条件访问需要 Microsoft Entra ID P1 许可证或 Microsoft 365 商业版许可证。