保护网络访问

如前文所述,Azure 虚拟桌面是一种共享服务产品。 Microsoft 代表客户管理部分服务,并为连接客户端和会话主机提供安全端点。

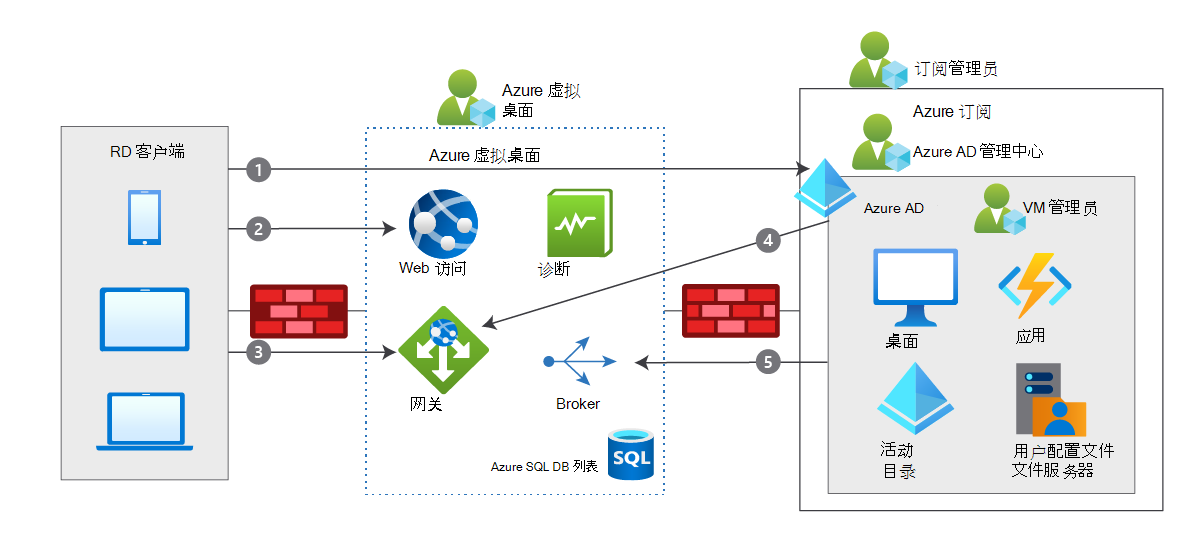

Azure 虚拟桌面使用远程桌面协议 (RDP) 通过网络连接提供远程显示和输入功能。 Azure 虚拟桌面的连接数据流从最近的 Azure 数据中心的 DNS 查找开始。

- 在 Microsoft Entra ID 中进行身份验证时,令牌将返回到远程桌面服务客户端。

- 网关使用连接代理检查令牌。

- 代理向 Azure SQL 数据库查询分配给用户的资源。

- 网关和代理为连接的客户端选择会话主机。

- 会话主机使用 Azure 虚拟桌面网关创建与客户端的反向连接。

没有打开任何入站端口。 在此版本中,网关充当了智能反向代理。 网关管理所有的会话连接,并且只有像素到达客户端。 下图显示了在 Azure 中运行的 Azure 虚拟桌面的五个步骤的连接过程。

使用 NSG 服务标记限制 Azure 虚拟桌面通信流

服务标记简化了 Azure 虚拟机的安全性。 由于 Azure 虚拟桌面部署中使用 Azure 虚拟网络,因此服务标记可轻松限制仅对 Azure 服务的网络访问。 你可以在你的网络安全组 (NSG) 规则中使用服务标记,以允许或拒绝对全球或每个 Azure 区域特定 Azure 服务的流量。

NSG

NSG 是允许或拒绝网络流量流入或流出 Azure 资源的安全规则集合。 每个规则都可以指定以下属性:名称、优先级、源或目标、协议、方向、端口范围和操作。 NSG 是第 3 层和第 4 层网络安全服务。

服务标记

服务标记代表 Azure 服务的一组 IP 地址前缀。 有助于将网络安全规则频繁更新的复杂性降至最低。 Microsoft 管理服务标记包含的地址前缀,并在地址更改时自动更新服务标记。 Azure 管理员不能创建自己的服务标记或指定标记中包含哪些 IP 地址。

使用 NSG 规则中的服务标记,全局或区域微调网络流量到 Azure 虚拟桌面服务。 在网络规则中的 目标 字段内,可以使用 Azure 防火墙服务标记。 可以使用它们来代替特定的 IP 地址。

提供应用程序级保护的 Azure 防火墙

Azure 虚拟桌面主机池中的虚拟机受虚拟网络安全控件控制。 它们需要访问 Azure 虚拟桌面服务的出站 Internet 访问以正常运行。 可能还需要用户的出站 internet 访问。 可以使用 Azure 防火墙来锁定你的环境并筛选出站流量。

若要正常运行,Azure 虚拟桌面主机需要访问完全限定的域名 (FQDN)。 Azure 防火墙提供 Azure 虚拟桌面 FQDN 标记来简化此配置。

允许出站流量和配置防火墙规则的步骤不在此模块范围内。 此模块的摘要包括指向更多信息的链接。