查看被盗用的帐户或数据

Microsoft Defender for Identity 安全警报是指 Microsoft Defender 在网络中检测到的可疑活动,以及每个威胁涉及的执行者和计算机。 警报证据列表包含所涉及的用户和计算机的直接链接,帮助你轻松开展调查。

Microsoft Defender for Identity 安全警报划分为以下类别或阶段,如典型的网络攻击链中看到的阶段:

- 侦查阶段警报

- 被危害的凭据阶段警报

- 横向移动阶段警报

- 域场阶段警报

- 外泄阶段警报

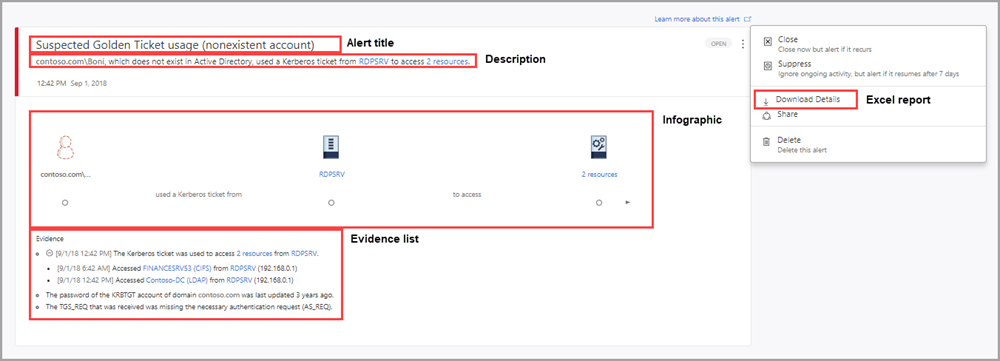

每个 Microsoft Defender for Identity 安全警报包括:

- 警报标题。 通知官方 Microsoft Defender for Identity 的名称。

- 说明。 有关所发生情况的简要说明。

- 证据。 和所发生情况相关的额外相关信息和数据,在调查中提供帮助。

- Excel 下载。 用于分析的详细 Excel 下载报告

还可以在 Microsoft Defender for Cloud Apps 中查看警报:

以下场景展示出对于获取域控制器管理员权限并危害 Active Directory 域和林的攻击者的调查。

我们在 Microsoft Defender for Cloud Apps 门户中注意到的第一个警报显示“用户和 IP 地址侦察”(SMB)。 单击此警报,会在(在“详细信息”)下方看到 1 名用户可以通过枚举域控制器上的 SMB 会话获取 2 个帐户的 IP 地址。

在此警报中,我们还能发现显示已运行命令更多相关信息的活动日志。

返回“警报概述”,我们可以看到指向某一 overpass-the-hash 攻击的最新警报。

打开可疑的 overpass-the-hash 攻击 (Kerberos) 警报,我们看到显示该用户帐户属于横向移动路径一部分的证据。

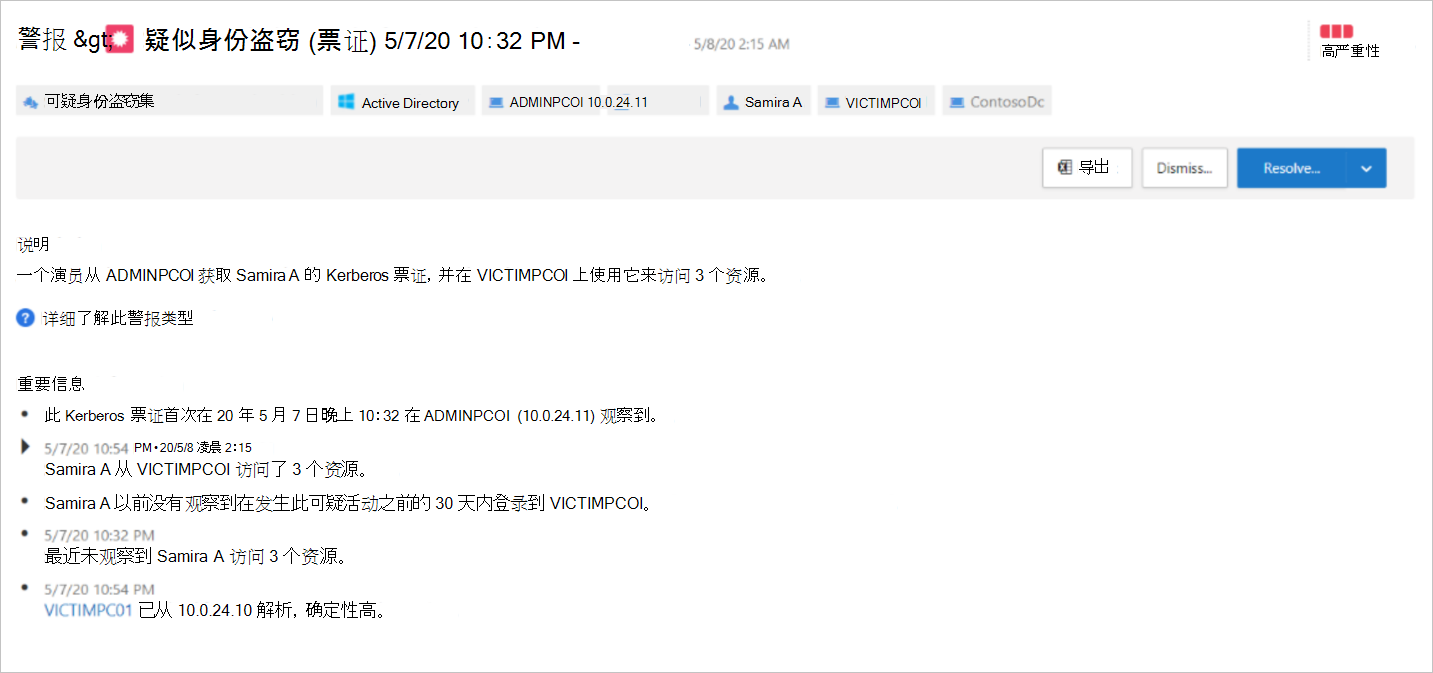

下一个警报显示可疑的身份盗用 (pass-the-ticket)。

Microsoft Defender for Identity 检测到从域管理员到已安装电脑的票证被窃取。 Microsoft Defender for Cloud Apps 门户会显示使用被盗票证访问过的具体资源。

在下一个警报中,我们看到被盗凭据用于域控制器上运行远程命令。

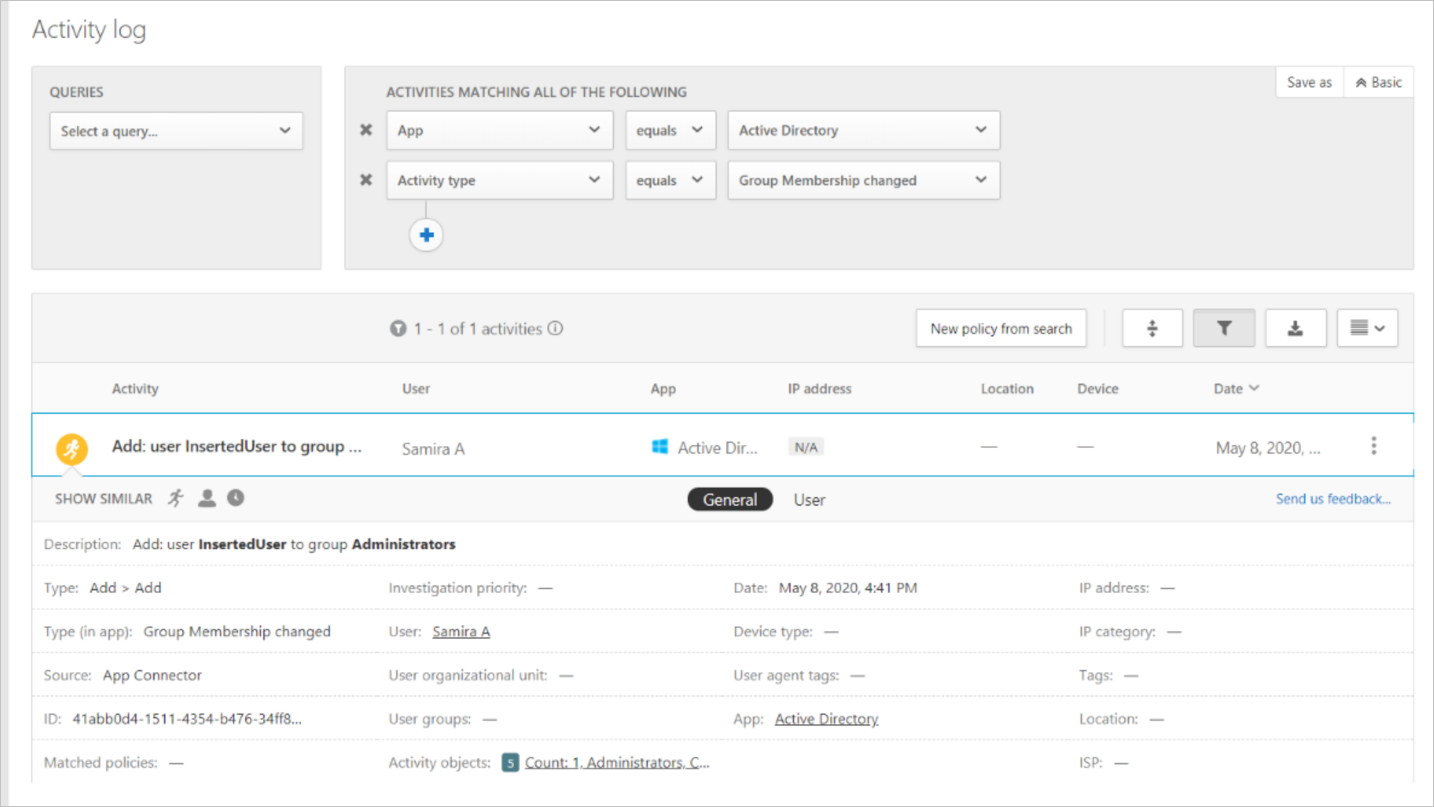

查看活动日志中的警报,我们会看到该命令为:在管理员组内新建一个用户。

根据以前所有的警报,我们怀疑攻击者已经:

- 成功渗透一台电脑。

- 使用这台电脑确定其他用户电脑的 IP 地址,其中一个属于域管理员。

- 通过窃取以前通过身份验证的另一名用户的 NTLM 希哈值,执行 overpass-the-hash 攻击以获取该用户有权访问的所有资源。 (在这种情况下,相关权限为对先前曝光的 IP 地址的本地管理员权限)

- 使用新近被盗的凭据获取对域管理员电脑的访问权限。

- 利用其对域管理员电脑的访问权限窃取域管理员的身份。

- 使用域管理员的身份访问域控制器,并创建具有域管理权限的新用户帐户。

借助域管理权限,攻击者已实际危害到整个环境。 现在,攻击者可以自由执行任意数量的攻击,如“万能钥匙”攻击。