管理特权访问管理

(PAM) 管理特权访问管理涉及监视和维护与特权管理访问关联的工作流、策略和审批。

管理请求

管理请求是特权访问管理 (PAM) 的核心功能,确保仅在必要时才授权需要提升权限的敏感任务。 提交、批准或拒绝请求可确保管理操作受到控制、记录并符合安全策略。

提交请求

提交请求允许用户获得临时提升的权限,以执行需要更高特权的任务。 这可确保在不授予长期访问权限的情况下安全地完成敏感操作,从而降低误用或违规的风险。 特权访问的请求在请求提交后的 24 小时内有效。 如果未批准或拒绝,则请求将过期,并且访问未获批准。

使用 Microsoft 365 管理 中心提交请求

登录到 Microsoft 365 管理 中心。

导航到 “设置”“>组织设置”>“安全 & 隐私>”“特权访问”。

选择“ 创建策略和管理请求>请求请求访问权限 ”并填写表单:

类型:任务、角色或角色组

范围:Exchange

访问:从可用选项中进行选择

持续时间 (小时): 请求访问的小时数。 可以请求的小时数没有限制。

原因:提供请求的原因

选择“ 创建 ”以创建新的特权访问管理请求。

使用 PowerShell 提交请求

New-ElevatedAccessRequest使用 PowerShell 中的 cmdlet 提交特权访问请求。 此请求临时授予指定任务的提升权限:

New-ElevatedAccessRequest -Task 'Exchange\<exchange management cmdlet name>' -Reason '<appropriate reason>' -DurationHours <duration in hours>

示例:

New-ElevatedAccessRequest -Task 'Exchange\New-MoveRequest' -Reason 'Attempting to fix the user mailbox error' -DurationHours 4

-

-Task:指定为其请求特权访问的 Exchange cmdlet。 -

-Reason:提供请求的理由。 -

-DurationHours:定义提升的访问的持续时间 () 小时。

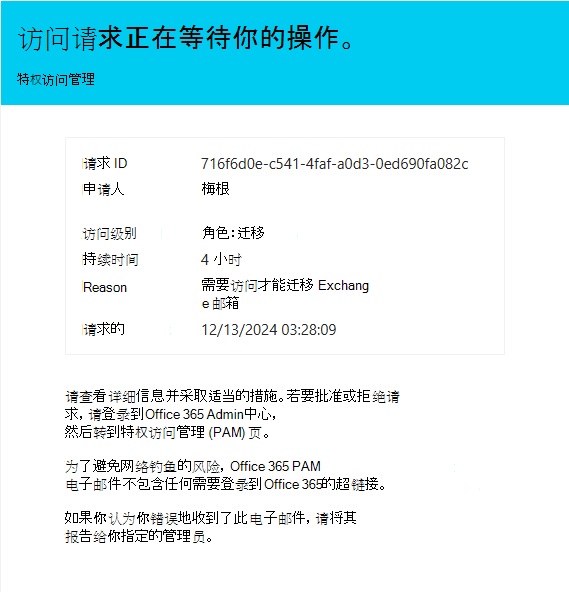

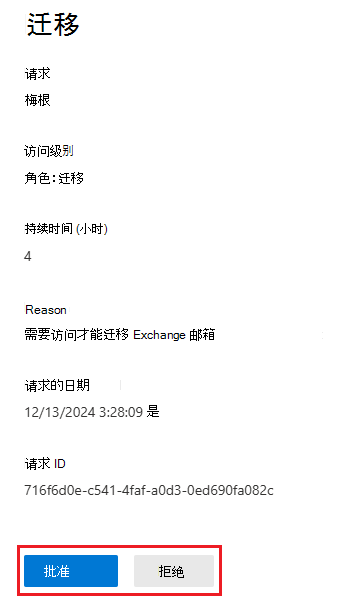

批准或拒绝请求

审批或拒绝请求使审批者能够评估用户提升的访问请求的必要性和适当性。 此步骤强制实施组织安全策略,并确保只有授权用户才能执行特权任务。

使用Microsoft 365 管理中心批准或拒绝请求

使用 PowerShell 批准或拒绝请求

若要使用 PowerShell 批准或拒绝特权访问管理请求,请执行以下操作:

批准请求:

使用

Approve-ElevatedAccessRequestcmdlet 授予提交的访问请求:Approve-ElevatedAccessRequest -RequestId <request id> -Comment '<approval comment>'示例:

Approve-ElevatedAccessRequest -RequestId a4bc1bdf-00a1-42b4-be65-b6c63d6be279 -Comment '<approval comment>'拒绝请求:

使用

Deny-ElevatedAccessRequestcmdlet 拒绝提交的访问请求:Deny-ElevatedAccessRequest -RequestId <request id> -Comment '<denial comment>'示例:

Deny-ElevatedAccessRequest -RequestId a4bc1bdf-00a1-42b4-be65-b6c63d6be279 -Comment '<denial comment>'-RequestId:标识要批准的特定请求。-Comment:添加有关批准或拒绝决策的可选注释。

查看、修改和删除策略

特权访问策略是 PAM 的主干,用于定义授予访问权限的条件。 定期查看、修改和删除策略可确保组织的安全配置保持最新且符合运营需求。

使用 Microsoft 365 管理 中心查看、修改和删除策略

导航到 “设置”“>组织设置”>“安全 & 隐私>”“特权访问”。

选择 “创建策略和管理请求>”“管理策略”。

在这里,你可以:

查看策略:查看所有配置的策略及其详细信息。

修改策略:更新字段,例如:

更新 审批类型 ,以在手动审批和自动审批之间切换。

更改 审批者 以分配负责审批的其他组。

进行更新后保存更改。

删除策略:选择要删除的策略,选择“ 删除策略”,然后确认删除。

使用 PowerShell 查看、修改和删除策略

查看策略

使用 Get-ElevatedAccessApprovalPolicy cmdlet 获取特权访问管理策略的列表:

Get-ElevatedAccessApprovalPolicy

修改策略

使用 Set-ElevatedAccessApprovalPolicy cmdlet 更新现有的特权访问策略。 此 cmdlet 允许更改审批类型和审批者组等字段:

Set-ElevatedAccessApprovalPolicy -Identity <Policy ID> -ApprovalType '<Manual or Auto>' -ApproverGroup '<New Approver Group>'

示例:

Set-ElevatedAccessApprovalPolicy -Identity 'Policy123' -ApproverGroup 'securityadmins@fabrikam.com' -ApprovalType 'Manual'

-Identity:标识要修改的特定策略。-ApproverGroup:分配一个新的启用邮件的安全组来处理审批。-ApprovalType:汇报策略要求手动或自动审批。

删除策略

使用 Remove-ElevatedAccessApprovalPolicy cmdlet 删除过时的特权访问策略。 这可确保环境保持井然有序:

Remove-ElevatedAccessApprovalPolicy -Identity <Policy ID>

禁用特权访问管理

禁用 PAM 会删除有关提升的访问请求和审批的控制,并恢复到标准管理访问级别。 此操作通常保留用于不再需要 PAM 的情况或正在实现备用解决方案的情况。

使用 Microsoft 365 管理 中心禁用特权访问管理

取消选中 “允许特权访问请求”,并在“特权访问设置”下选择默认审批组 。

使用 PowerShell 禁用特权访问管理

Disable-ElevatedAccessControl

审核和监视 PAM

审核和监视活动对于识别策略差距、确保合规性和检测异常情况至关重要。 通过查看日志并定期进行评估,组织可以保持对特权访问的有效控制。

审核日志

记录 PAM 活动(包括请求和批准)是为了符合性目的:

导航到 Microsoft Purview 门户。

选择“ 解决方案>审核 ”并搜索与 PAM 相关的活动。

按活动类型、日期范围或用户筛选日志。

定期评审

进行定期评审可确保策略和审批者组成员身份保持相关性和有效性。 这些评审对于适应组织更改和维护可靠的安全性至关重要。

策略评审:定期评估策略,以确保它们符合组织需求。

审批者组成员身份:验证审批者是否为最新且已授权。

排查 PAM 问题

常见问题

请求提交失败:确保请求者具有足够的权限。

审批延迟:确认审批者收到通知并有权访问管理中心。

策略冲突:验证多个策略是否不重叠并导致意外行为。